Zapory sieciowe nowej generacji pozostają kluczowym elementem nowoczesnych architektur cyberbezpieczeństwa. Do 2026 roku nacisk został przeniesiony z szybkiego rozwoju funkcji na dojrzałość operacyjną i integrację. Zapory NGFW nie są już oceniane w izolacji, ale pod kątem tego, jak dobrze egzekwują zasady wśród użytkowników, aplikacji, urządzeń i środowisk w ramach szerszego podejścia do bezpieczeństwa opartego na zero trust i platformie.

Przyjrzyjmy się nadchodzącym trendom na rok 2026 i temu, co pięciu ważnych graczy w branży NGFW zrobiło w 2025 roku, aby ulepszyć swoje rozwiązania.

Co definiuje NGFW w 2026 roku?

Sztuczna inteligencja i uczenie maszynowe są obecnie standardowymi funkcjami platform NGFW klasy korporacyjnej. Ich podstawowa wartość polega na poprawie wydajności operacyjnej poprzez lepszą klasyfikację ruchu, wykrywanie anomalii i optymalizację zasad. W połączeniu z automatyzacją opartą na API, pomaga to zespołom bezpieczeństwa szybciej reagować i zarządzać złożonymi środowiskami na dużą skalę.

Zapory nowej generacji łączą zaawansowaną inspekcję, analizę behawioralną i analizę zagrożeń w czasie rzeczywistym, aby proaktywnie wykrywać i blokować ataki generowane przez sztuczną inteligencję, wyznaczając nowy punkt odniesienia dla innowacyjnej ochrony sieci.

Wdrożenie natywne dla chmury nie jest już opcjonalne. Nowoczesne urządzenia NGFW działają spójnie w infrastrukturze lokalnej, na platformach chmury publicznej i w środowiskach kontenerowych. Integracja z konstrukcjami natywnymi dla chmury, takimi jak Azure vWAN i Kubernetes, umożliwia egzekwowanie zasad, które są zgodne z modelami operacyjnymi chmury, jednocześnie zmniejszając luki w widoczności i dryfowanie zasad w różnych środowiskach.

Do 2026 r. zapory sieciowe nowej generacji będą dostarczać wbudowaną, zgodną z NIST kryptografię post-kwantową, umożliwiając klientom aktywację ochrony kwantowej za pośrednictwem samej platformy zapory sieciowej i pewne spełnienie pojawiających się wymogów zgodności bez dodatkowej złożoności.

Zapory NGFW odgrywają również coraz większą rolę w zabezpieczaniu technologii operacyjnych, urządzeń niezarządzanych i systemów wbudowanych. Inspekcja uwzględniająca protokoły, segmentacja i egzekwowanie oparte na zachowaniu pomagają ograniczyć ryzyko w środowiskach, w których tradycyjne zabezpieczenia punktów końcowych są niewykonalne.

Świadomość tożsamości stała się kluczowym elementem polityki zapory sieciowej. Podczas gdy zaawansowana analiza zachowań zwykle znajduje się na platformach SIEM lub XDR, NGFW wykorzystują tożsamość i kontekst w celu egzekwowania bardziej szczegółowych, świadomych ryzyka decyzji dotyczących dostępu.

Wydajność pozostaje raczej kwestią projektową niż głównym wskaźnikiem. Postępy w akceleracji sprzętowej i optymalizacji oprogramowania wspierają inspekcję o wysokiej przepustowości, ale szyfrowany ruch i zaawansowane zapobieganie zagrożeniom nadal wymagają starannego doboru rozmiaru i architektury.

Modele i możliwości wdrażania NGFW

Platformy NGFW są wdrażane w wielu formach przy użyciu wspólnych zasad i ram zarządzania. Urządzenia fizyczne są nadal szeroko stosowane w kampusach, oddziałach i centrach danych. Wirtualne NGFW są standardem w publicznych i prywatnych środowiskach chmurowych, podczas gdy integracje świadome kontenerów obsługują segmentację i widoczność na platformach aplikacyjnych opartych na Kubernetes.

Podstawowe funkcje obejmują świadomość aplikacji, zapobieganie włamaniom, szyfrowaną inspekcję ruchu i scentralizowane zarządzanie. Wielu dostawców integruje również sąsiednie usługi bezpieczeństwa, które są zazwyczaj wykorzystywane jako część szerszej platformy bezpieczeństwa, a nie jako samodzielne funkcje zapory.

Na co zwrócić uwagę przy wyborze NGFW

Oceniając platformy NGFW w 2026 roku, organizacje powinny skupić się na dopasowaniu architektonicznym i spójności operacyjnej, a nie na listach kontrolnych funkcji. Kluczowe kwestie obejmują:

- Wydajność w świecie rzeczywistym pod obciążeniem inspekcyjnym

- Integracja z tożsamością, platformami chmurowymi i narzędziami bezpieczeństwa

- Spójne egzekwowanie zasad w różnych środowiskach

- Automatyzacja, interfejsy API i użyteczność operacyjna

- Jakość zapobiegania zagrożeniom i częstotliwość aktualizacji

- Modele licencjonowania i konsumpcji, które skalują się wraz z organizacją.

Właściwa NGFW to ta, która jest zgodna z Państwa infrastrukturą, modelem operacyjnym i długoterminową strategią bezpieczeństwa, a nie ta z najdłuższą listą funkcji.

Oto nasz wybór 5 najlepszych rozwiązań dla NGFW w 2026 roku

Poniżej przedstawiamy pięć rozwiązań NGFW na rok 2026, pokazując ich wyjątkowe zalety i powody, dla których wyróżniają się one w dzisiejszym złożonym krajobrazie cyberbezpieczeństwa.

Palo Alto Networks NGFW

Palo Alto Networks pozostaje jednym z wiodących dostawców na rynku NGFW i nadal jest uznawany przez głównych analityków branżowych za swoje możliwości zapory ogniowej. Wieloletnia pozycja lidera odzwierciedla konsekwentny nacisk na głęboką inspekcję, egzekwowanie zasad i integrację z szerszą platformą bezpieczeństwa.

Portfolio Palo Alto Networks NGFW obejmuje zapory fizyczne (seria PA), wirtualne (seria VM), kontenerowe (seria CN) i AI-Runtime Security (Prisma AIRS), wszystkie zbudowane na wspólnej architekturze i ramach polityki. Umożliwia to spójną inspekcję aplikacji, zagrożeń i tożsamości w środowiskach lokalnych, chmurowych i kontenerowych, wspierając wdrożenia hybrydowe i wielochmurowe.

Sztuczna inteligencja i uczenie maszynowe są teraz wbudowane w całą platformę, wspierając wykrywanie zagrożeń, identyfikację anomalii i wydajność operacyjną. Palo Alto Networks rozszerza również możliwości NGFW na środowiska IoT i OT poprzez widoczność urządzeń, segmentację i inspekcję uwzględniającą protokoły, dobrze dopasowując się do strategii zero trust w złożonych środowiskach korporacyjnych.

Fortinet FortiGate

Fortinet FortiGate pozostaje jedną z wiodących platform NGFW na rynku i jest powszechnie doceniany za skupienie się na wydajności i zintegrowanym bezpieczeństwie. Jej silna pozycja w ocenach analityków odzwierciedla konsekwentny nacisk na wysokowydajną inspekcję, szeroką elastyczność wdrażania oraz konwergencję sieci i bezpieczeństwa.

Portfolio FortiGate NGFW obejmuje urządzenia fizyczne, wirtualne zapory ogniowe i wdrożenia w chmurze, wszystkie działające w ujednoliconym systemie operacyjnym i zarządzane za pomocą centralnej struktury zasad. Umożliwia to spójne egzekwowanie przepisów z uwzględnieniem aplikacji i zagrożeń w sieciach kampusowych, oddziałach, centrach danych i środowiskach chmury publicznej, wspierając architektury rozproszone i na dużą skalę.

Fortinet wyróżnia się wykorzystaniem dedykowanych jednostek przetwarzania bezpieczeństwa, które stanowią podstawę wysokiej wydajności inspekcji i obsługują zaawansowane usługi bezpieczeństwa na dużą skalę. Urządzenia FortiGate NGFW rozszerzają się również na środowiska IoT i OT poprzez segmentację, świadomość protokołów i widoczność, dobrze dopasowując się do architektur zero trust, w których wydajność, skala i spójność operacyjna są kluczowymi wymaganiami.

HPE Juniper SRX

HPE Juniper SRX pozostaje silną opcją NGFW dla organizacji, które łączą egzekwowanie bezpieczeństwa z wysoką wydajnością sieci. Platforma SRX jest znana ze swojej niezawodności, dokładności inspekcji i ścisłej integracji z ofertą routingu i przełączania Juniper, dzięki czemu dobrze nadaje się do środowisk o dużej skali i wrażliwych na wydajność.

Portfolio SRX NGFW obejmuje fizyczne urządzenia, wirtualne zapory ogniowe (vSRX) i wdrożenia kontenerowe (cSRX), wszystkie zarządzane za pomocą spójnej polityki i modelu operacyjnego. vSRX obsługuje wdrażanie w lokalnej infrastrukturze wirtualnej i głównych platformach chmury publicznej, umożliwiając jednolite egzekwowanie bezpieczeństwa w centrum danych, chmurze i architekturach hybrydowych.

Juniper wyróżnia się skutecznością inspekcji i przewidywalną wydajnością. Urządzenia SRX NGFW obsługują zabezpieczenia świadome aplikacji, zapobieganie włamaniom i zaawansowane wykrywanie zagrożeń, uzyskując dobre wyniki w niezależnych testach. Rozszerzone do środowisk kampusowych i centrów danych, zapory SRX dobrze pasują do architektur zero trust, w których segmentacja, skala i integracja sieci są kluczowymi czynnikami projektowymi.

Cisco Secure Firewall

Cisco Secure Firewall pozostaje szeroko stosowaną platformą NGFW, szczególnie w środowiskach, w których bezpieczeństwo i sieci korporacyjne są ściśle zintegrowane. Koncentruje się ona na spójnym egzekwowaniu zasad, widoczności i dostosowaniu do szerszego portfolio Cisco w zakresie sieci i bezpieczeństwa.

Platforma obsługuje wdrożenia fizyczne, wirtualne i chmurowe w ramach ujednoliconego modelu polityki i zarządzania, umożliwiając inspekcję aplikacji i tożsamości w kampusie, centrum danych i środowiskach chmurowych. Cisco Secure Firewall jest często wybierany przez organizacje, które cenią sobie ścisłą integrację z istniejącą infrastrukturą Cisco i operacjami bezpieczeństwa.

Check Point NGFW

Check Point nadal przesuwa granice dzięki zabezpieczeniom wbudowanym w sztuczną inteligencję, inteligencji zagrożeń opartej na zapobieganiu i ujednoliconemu zarządzaniu zasadami w środowiskach hybrydowych i natywnych dla chmury. Umożliwia to przedsiębiorstwom zabezpieczenie ewoluujących obciążeń AI, hybrydowych sieci mesh i rozległych ekosystemów cyfrowych z taką samą spójnością i wydajnością. Nowe wersje kładą nacisk na egzekwowanie Zero Trust, ulepszony nadzór nad aktywnością AI i płynną integrację z rozległymi systemami innych firm, odzwierciedlając wizję firmy dotyczącą proaktywnego, adaptacyjnego bezpieczeństwa, które wyprzedza pojawiające się zagrożenia cyfrowe.

Check Point Next Generation Firewall (NGFW) dostarczany w ramach portfolio Quantum wyznacza złoty standard w nowoczesnym bezpieczeństwie sieci, łącząc wysokowydajną zaporę ogniową z opartym na sztucznej inteligencji zapobieganiem zagrożeniom w czasie rzeczywistym, które automatycznie zatrzymuje ataki typu zero-day, zanim będą one w stanie zakłócić działalność biznesową. Zbudowany w oparciu o architekturę, która skaluje się od oddziałów do hiperskalowych centrów danych, ujednolica szczegółową kontrolę aplikacji, politykę dostępu opartą na tożsamości, szyfrowaną inspekcję ruchu i zaawansowany sandbox na jednej platformie.

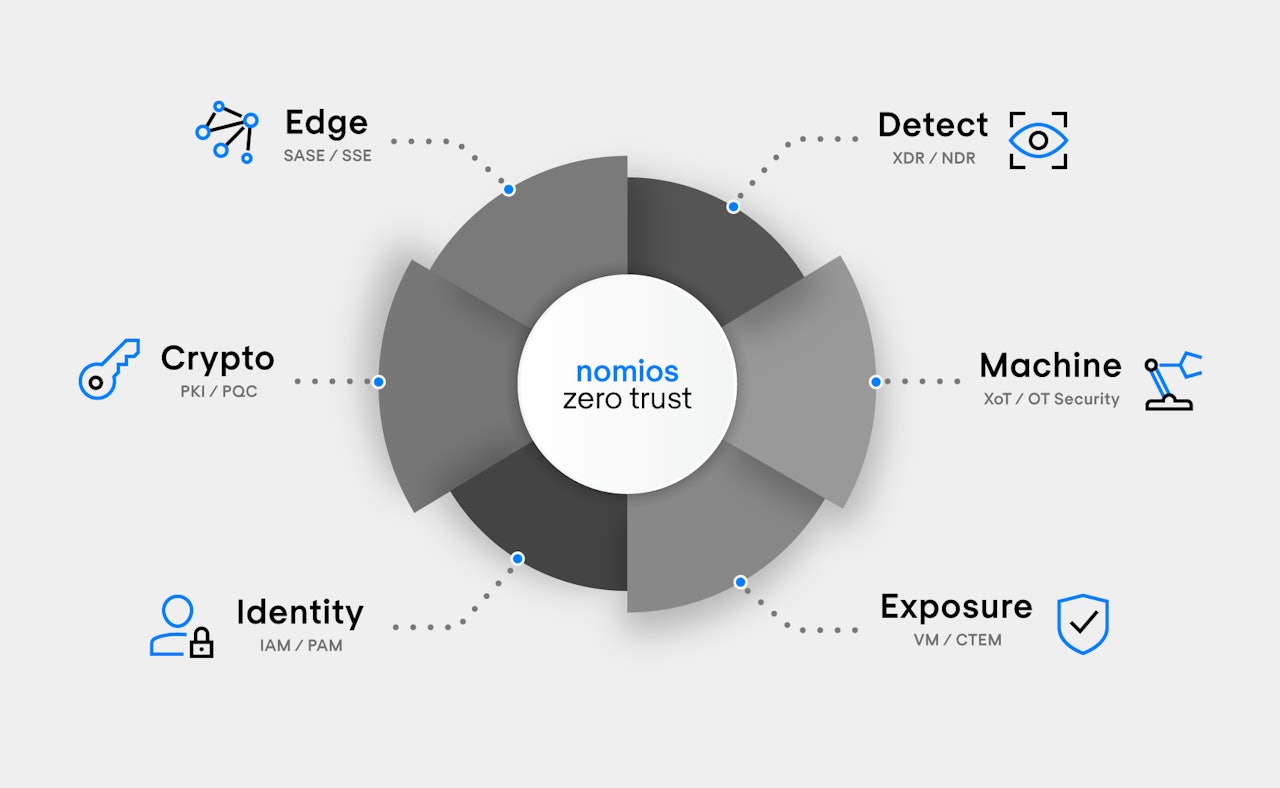

Rozwiązania Nomios i NGFW

Dostawcy NGFW, z którymi współpracujemy, oferują dojrzałe funkcje bezpieczeństwa na brzegach sieci, w centrach danych i środowiskach chmurowych, dostarczane za pośrednictwem wdrożeń fizycznych, wirtualnych i natywnych dla chmury. W praktyce skuteczność zapory sieciowej w mniejszym stopniu zależy od liczby funkcji, a w większym od prawidłowego projektowania, egzekwowania zasad i bieżącej kontroli operacyjnej. Badania branżowe konsekwentnie pokazują, że większość incydentów związanych z zaporami sieciowymi wynika z konfiguracji i kwestii operacyjnych, a nie z ograniczeń technologicznych.

To właśnie w tym obszarze Nomios wspiera liderów bezpieczeństwa. Nasi specjaliści ds. bezpieczeństwa sieci pomogą Państwu ocenić, zaprojektować i obsługiwać środowiska NGFW, które są zgodne ze strategią bezpieczeństwa, wymogami regulacyjnymi i zasadami zero trust. Niezależnie od tego, czy optymalizujemy istniejące wdrożenie, czy wybieramy nową platformę NGFW, koncentrujemy się na zmniejszeniu ekspozycji, poprawie spójności zasad i utrzymaniu kontroli w miarę ewolucji środowisk.

Rezultatem jest architektura zapory sieciowej, która wspiera zgodność, wytrzymuje zmiany operacyjne i pozwala zespołom bezpieczeństwa skupić się na zarządzaniu ryzykiem, a nie na codziennym gaszeniu pożarów.

Chcesz dowiedzieć się więcej na ten temat?

Nasi eksperci i opiekunowie handlowi są do Twojej dyspozycji. Zostaw swoje dane, a my wkrótce się z Tobą skontaktujemy.