W nieustannie zmieniającym się ekosystemie cyberbezpieczeństwa oprogramowanie ransomware nadal stanowi jedno z najpoważniejszych zagrożeń dla organizacji. W 2025 r. obserwujemy kontynuację trendu, który pojawił się już w ostatnich latach: coraz bardziej wyrafinowane metody infiltracji i działania. W niniejszym artykule przedstawiono mechanizmy stosowane przez cyberprzestępców, w szczególności techniki zaciemniania kodu i ataki bezplikowe, oraz zaproponowano odpowiednie strategie obrony, w szczególności poprzez integrację nowoczesnego SOC.

Ewolucja oprogramowania ransomware: w kierunku większej ukrytości

Według raportu Controld opublikowanego na początku 2025 r. liczba ataków bezplikowych nadal rośnie i stanowi znaczną część incydentów związanych z bezpieczeństwem. Ewolucję tę można wyjaśnić skutecznością tych technik w omijaniu tradycyjnych rozwiązań zabezpieczających opartych na sygnaturach. W 2023 r. pliki binarne typu „Living-off-the-Land” były już wykorzystywane w 79% ukierunkowanych ataków, a tendencja ta utrzymuje się od tego czasu.

Atakujący stopniowo porzucili konwencjonalne metody na rzecz bardziej dyskretnych podejść, które są trudne do wykrycia. Cel pozostaje ten sam – szyfrowanie danych i żądanie okupu – ale środki służące do osiągnięcia tego celu stały się znacznie bardziej wyrafinowane i wymagają zaawansowanych możliwości wykrywania, aby im przeciwdziałać.

Techniki zaciemniania: ukrywanie się, by lepiej uderzyć

Zaciemnianie kodu stanowi podstawową technikę w arsenale twórców ransomware. Polega na celowym uczynieniu kodu komputerowego trudnym do zrozumienia dla analityka lub automatycznego systemu wykrywania, przy jednoczesnym zachowaniu jego złośliwej funkcjonalności.

Powszechne mechanizmy zaciemniania

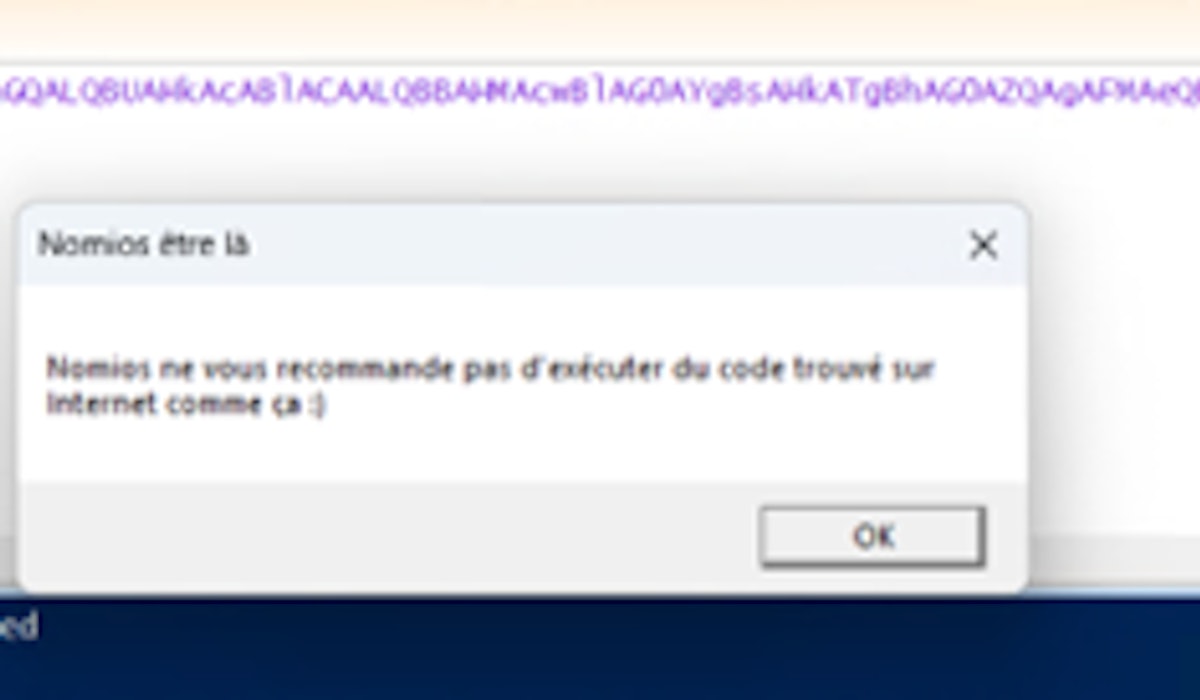

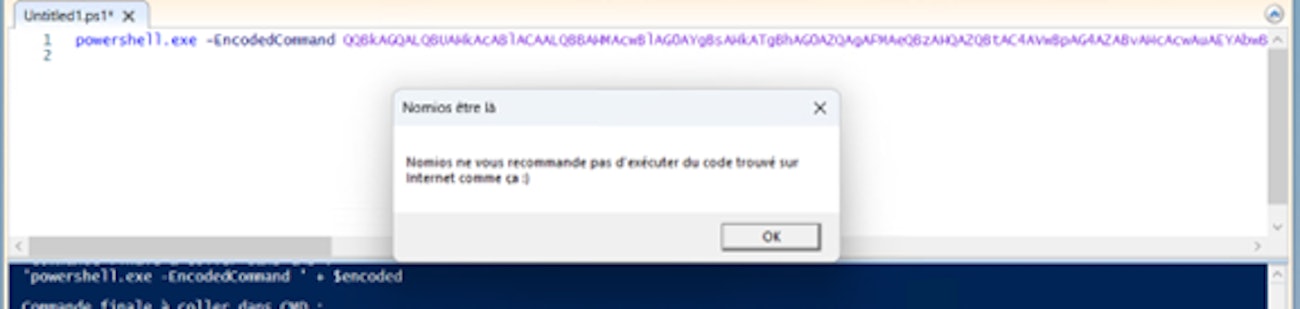

- 1.Kodowanie Base64: Transformacja kodu w pozornie losowe ciągi znakówPrzykład polecenia PowerShell zaciemnionego w Base64:

Ten kod, po wykonaniu, wyświetla okno z komunikatem: "Nomios zaleca, aby nie wykonywać kodu znalezionego w Internecie bez jego analizy".

powershell.exe -e powershell.exe -EncodedCommand QQBkAGQALQBUAHkAcABlACAALQBBAHMAcwBlAG0AYgBsA

HkATgBhAG0AZQAgAFMAeQBzAHQAZQBtAC4AVwBpAG4AZ

ABvAHcAcwAuAEYAbwByAG0AcwANAAoAWwBTAHkAcwB0A

GUAbQAuAFcAaQBuAGQAbwB3AHMALgBGAG8AcgBtAHMAL

gBNAGUAcwBzAGEAZwBlAEIAbwB4AF0AOgA6AFMAaABvAH

cAKAAiAE4AbwBtAGkAbwBzACAAbgBlACAAdgBvAHUAcwAg

AHIAZQBjAG8AbQBtAGEAbgBkAGUAIABwAGEAcwAgAGQAJw

BlAHgA6QBjAHUAdABlAHIAIABkAHUAIABjAG8AZABlACAAdAB

yAG8AdQB2AOkAIABzAHUAcgAgAEkAbgB0AGUAcgBuAGUAd

AAgAGMAbwBtAG0AZQAgAOcAYQAgADoAKQAiACwAIAAiAE

4AbwBtAGkAbwBzACAA6gB0AHIAZQAgAGwA4AAiACkA

- Operacja XOR: Zastosowanie operacji binarnych między złośliwym kodem a tajnym kluczem. Wśród najczęściej używanych technik zaciemniania, operacja XOR (exclusive OR) wyróżnia się prostotą implementacji i skutecznością. Ta operacja binarna porównuje dwa bity i zwraca 1 tylko wtedy, gdy dokładnie jeden z dwóch bitów jest równy. Aby zaciemnić kod za pomocą XOR, atakujący stosują tę operację między każdym bajtem złośliwego kodu a tajnym kluczem. Proces ten może być powtarzany z różnymi kluczami na różnych etapach ataku, tworząc prawdziwą łamigłówkę dla analityków bezpieczeństwa.

- Wstawianie martwego kodu: Dodawanie bezużytecznych instrukcji, aby skomplikować analizę statyczną

- Polimorfizm: Automatyczna modyfikacja kodu przy każdym wykonaniu przy zachowaniu jego funkcjonalności

Te techniki zaciemniania pozwalają ransomware skutecznie omijać systemy wykrywania oparte na sygnaturach i znacznie komplikują pracę analizy forensycznej po incydencie. Jak ujawniła niedawna analiza ransomware w Nomios, proces odszyfrowywania może wymagać znacznego czasu i zasobów, czasami angażując całe zespoły przez kilka dni. Dlatego zewnętrzne usługi SOC stają się niezbędne dla wielu organizacji.

Anatomia ataków bezplikowych: niewidzialne zagrożenie

Malware bezplikowy reprezentuje znaczącą ewolucję w krajobrazie zagrożeń. W przeciwieństwie do tradycyjnego ransomware, który wymaga instalacji pliku wykonywalnego na dysku twardym, te ataki działają całkowicie w pamięci, nie pozostawiając trwałych śladów w systemie plików.

Charakterystyka ataków bezplikowych

- Wykorzystanie legalnych narzędzi już obecnych w systemie(Living off the Land)

- Bezpośrednie wykonanie w pamięci bez zapisu na dysk

- Częste wykorzystanie złośliwego PowerShella i frameworka .NET

- Utrzymywanie się poprzez rejestr Windows lub zaplanowane zadania

Te ransomware wykorzystują legalne narzędzia już obecne w systemie, takie jak PowerShell lub Python, do wykonywania złośliwych ładunków bezpośrednio w pamięci. To podejście "Living off the Land" (wykorzystanie natywnych narzędzi systemowych) sprawia, że wykrycie jest bardzo trudne dla tradycyjnych rozwiązań bezpieczeństwa, które koncentrują się na analizie plików.

Według danych Halcyon.ai opublikowanych na początku 2025 roku, techniki "Living-off-the-Land" są teraz charakterystyczną cechą nowoczesnych kampanii ransomware, umożliwiając atakującym wykorzystanie legalnych narzędzi do złośliwych działań przy jednoczesnym minimalizowaniu ich cyfrowego śladu. Wykrywanie tych ataków wymaga zaawansowanych rozwiązań monitorowania behawioralnego.

Nowoczesny proces ataku: sekwencyjne wdrażanie

Nowoczesne ataki ransomware nie odbywają się już w jednym kroku, ale przypominają raczej metodyczną sekwencję działań, często rozłożoną na kilka dni, a nawet tygodni, aby uniknąć wykrycia. Przypominają przestępczy "kalendarz adwentowy", gdzie atakujący umieszczają swój ładunek w małych kawałkach przez kilka dni, aby uniknąć wykrycia.

Typowe etapy ataku bezplikowego

- Faza początkowa: Wykonanie skryptu PowerShell zaciemnionego w Base64, często poprzez złośliwy dokument

- Ustanowienie trwałości: Tworzenie zaplanowanych zadań lub modyfikacje rejestru

- Wewnętrzne rozpoznanie: Zbieranie informacji o sieci i identyfikacja priorytetowych celów

- Ruch boczny: Rozprzestrzenianie się przez sieć poprzez wykorzystanie luk lub skompromitowanych poświadczeń

- Iniekcja pamięci: Ładowanie złośliwego kodu bezpośrednio do pamięci legalnych procesów

- Eksfiltracja danych: Kradzież wrażliwych informacji przed szyfrowaniem (technika podwójnego wymuszenia)

- Ostateczne wdrożenie: Wykonanie pełnego ładunku szyfrującego

To sekwencyjne podejście pozwala atakującym pozostać dyskretnymi aż do odpowiedniego momentu wdrożenia szyfrowania, maksymalizując w ten sposób wpływ ataku. Aby wykryć te złożone sekwencje, wyspecjalizowane zespoły SOC używają zaawansowanych technik korelacji zdarzeń.

Strategiczne wykorzystanie złośliwych bibliotek DLL

Złośliwe biblioteki DLL odgrywają centralną rolę w wielu nowoczesnych atakach ransomware. Te biblioteki, często rozwijane w .NET, są same w sobie zaciemnione, aby skomplikować analizę, i mogą być ładowane bezpośrednio do pamięci bez pozostawiania śladów na dysku.

Główne funkcje tych DLL obejmują:

- Wywoływanie określonych funkcji systemowych

- Omijanie mechanizmów bezpieczeństwa

- Ułatwianie bocznego rozprzestrzeniania się w sieci

- Wykonywanie procedur szyfrowania

Jak ujawnił niedawny incydent zablokowany przez SOC Nomios, pełna rekonstrukcja złośliwej biblioteki DLL może wymagać kilku dni intensywnej pracy analitycznej, nawet dla doświadczonych ekspertów.

Polimorficzne ransomware

Poza zaciemnianiem i technikami bezplikowymi, polimorficzne ransomware reprezentują kolejny krok w wyrafinowaniu. Te złośliwe oprogramowania mają zdolność do ciągłej modyfikacji swojego kodu i sygnatury, czyniąc ich wykrycie przez tradycyjne rozwiązania prawie niemożliwym.

Kod polimorficzny to program zdolny do automatycznej transformacji przy zachowaniu oryginalnej funkcjonalności. W kontekście ransomware, ta technika pozwala złośliwemu oprogramowaniu generować unikalne warianty siebie przy każdej infekcji, tym samym unikając systemów wykrywania opartych na sygnaturach.

Techniki polimorficzne obejmują:

- Mutację kodu podczas wykonania

- Wykorzystanie generatorów losowego kodu

- Wstawianie bezużytecznych, ale nieszkodliwych sekwencji instrukcji

- Dynamiczną reorganizację funkcji

W obliczu tych ewoluujących zagrożeń, nowoczesne centra operacji bezpieczeństwa odgrywają kluczową rolę w ochronie krytycznej infrastruktury.

Strategie obrony przed zaawansowanym ransomware

W obliczu tych wyrafinowanych zagrożeń, organizacje muszą przyjąć podejście obrony w głąb, łączące zaawansowane technologie i ludzką ekspertyzę.

1. Wzmacnianie wykrywania behawioralnego

- Wdrożenie rozwiązań EDR (Endpoint Detection and Response) zdolnych do analizy zachowania, zamiast polegania wyłącznie na sygnaturach

- Aktywacja zaawansowanego logowania PowerShell i skryptów

- Implementacja systemów wykrywania anomalii behawioralnych

2. Ograniczanie powierzchni ataku

- Ograniczenie wykonywania niepodpisanych skryptów PowerShell

- Zastosowanie zasady najmniejszych uprawnień, aby ograniczyć boczne rozprzestrzenianie

- Segmentacja sieci w celu ograniczenia potencjalnych infekcji

3. Wzmacnianie możliwości cyfrowej analizy śledczej

- Rozwijanie umiejętności w analizie pamięci ulotnej

- Wdrażanie narzędzi do przechwytywania i analizy ruchu sieciowego

- Ustanowienie procedur reagowania na incydenty specyficznych dla ataków bezplikowych

4. Integracja nowoczesnego SOC

Security Operations Center (SOC) wyposażony do wykrywania i reagowania na zaawansowane zagrożenia stanowi istotny element obrony przed nowoczesnymi ransomware. Kluczowe możliwości skutecznego SOC obejmują:

- Ciągłe monitorowanie infrastruktury 24/7

- Zaawansowane możliwości analizy behawioralnej

- Ekspertyza w wykrywaniu technik zaciemniania i ataków bezplikowych

- Szybkie procedury reagowania na incydenty

Opinia eksperta

Ransomware wykorzystujące techniki zaciemnionego kodu i ataków bezplikowych stanowią poważne zagrożenie dla organizacji w 2025 roku. Ich rosnące wyrafinowanie, w połączeniu z przyjęciem technik polimorficznych, sprawia, że ich wykrywanie i analiza stają się coraz bardziej złożone.

Dla analityków i menedżerów cyberbezpieczeństwa, zrozumienie tych zaawansowanych mechanizmów jest niezbędne do wdrożenia skutecznych strategii obronnych. Poza rozwiązaniami technicznymi, jest to wyścig o ekspertyzę między obrońcami a atakującymi, który trwa.

W obliczu tego stale ewoluującego zagrożenia, najskuteczniejszym podejściem pozostaje połączenie zaawansowanej technologii SOC, wysokopoziomowej ludzkiej ekspertyzy i kultury bezpieczeństwa podzielanej przez całą organizację.

Potrzebujesz konsultacji eksperta?

Zapraszamy na krótką rozmowę lub wideokonferencję. Skontaktuj się z nami – porozmawiamy o wyzwaniach związanych z bezpieczeństwem, którym stawiasz czoła, przyjrzymy się bliżej dostawcom, omówimy też Twoje projekty IT. Jesteśmy po to, aby Ci pomóc.