Bezpieczeństwo technologii operacyjnych – najwyższy priorytet

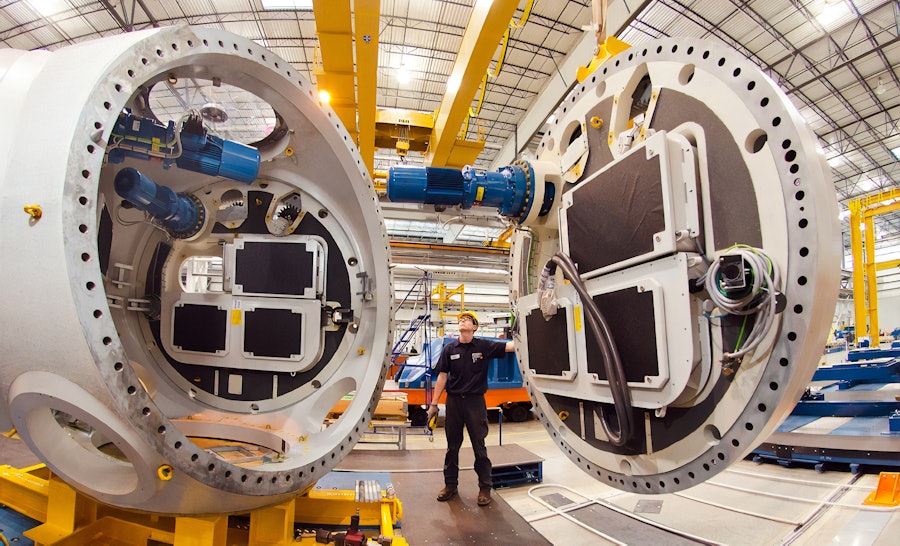

Podmioty przemysłowe w coraz większym stopniu decydują się na czerpanie korzyści z technologii informatycznych w środowiskach operacyjnych, kierowane chęcią zwiększenia przewagi nad konkurencją. Efektem tych działań jest cyfrowa transformacja, w ramach której połączone systemy i rozwiązania do analizy danych, rozwiązania SCADA, systemy sterowania przemysłowego, urządzenia przemysłowego Internetu rzeczy i inteligentne czujniki są włączane do procesu produkcyjnego. Niestety, w wielu przypadkach korzyściom płynącym ze zwiększonej wydajności i połączonych danych towarzyszą zagrożenia bezpieczeństwa infrastruktury. Oferujemy szerokie portfolio zabezpieczeń OT, które pozwalają podmiotom działającym w sektorach przemysłowych i dysponującym dużą liczbą urządzeń skutecznie monitorować i zabezpieczać swoje sieci oraz stacje robocze, a także wdrażać usługi w zakresie cyberbezpieczeństwa.

W zakresie bezpieczeństwa OT/IoT współpracujemy między z innymi z producentami Nozomi i Fortinet.

Aby zapobiec przestojom, musisz wiedzieć, co dzieje się w twojej sieci

- Środowisko wysokiego ryzyka

- Trudności z ograniczaniem ryzyka i usuwaniem zagrożeń, ograniczone możliwości aktualizacji, środowiska produkcyjne uniemożliwiające sprawne testowanie, niska widoczność maszyn, a także niedostateczne analizy i brak danych operacyjnych – wszystkie te czynniki zwiększają zagrożenie.

- Zakłócenia, przerwy i przestoje

- Cyberataki skierowane w przemysłowe systemy sterowania i rozwiązania SCADA mogą wpłynąć na bezpieczeństwo pracowników, a także dostępność, niezawodność i przewidywalność urządzeń, produkcji i całego łańcucha wartości. W efekcie mogą być katastrofalne w skutkach.

- Ograniczone umiejętności w zakresie bezpieczeństwa

- Zespoły specjalizujące się w OT zwykle nie są ekspertami w dziedzinie bezpieczeństwa, natomiast zespoły IT nie mają okazji poznać procesów operacyjnych. W ten sposób powstaje luka w wiedzy i umiejętnościach, którą chętnie wykorzystują przestępcy.

- Zgodność z przepisami o ochronie danych

- Przepisy wprowadzane przez rządy w odpowiedzi na coraz częstsze i poważniejsze cyberataki stają się coraz bardziej wymagające, w związku z tym wymuszają na firmach wprowadzanie zmian operacyjnych.

Dzięki współpracy z nami możesz zapewnić pełne bezpieczeństwo swojej infrastruktury operacyjnej

Ocena ryzyka

Każda skuteczna strategia bezpieczeństwa zaczyna się od oceny ryzyka. Kolejnym krokiem jest przegląd środowiska i wyróżnienie urządzeń szczególnie podatnych na atak. Współpraca z nami pozwoli ci dostrzec zagrożenia, luki i podatności – przeprowadzimy cię przez kolejne etapy obejmujące opracowanie strategii i planów, oceny bezpieczeństwa infrastruktury OT, zgodności z przepisami i podatności, a także opracowanie wymagań i polityk zarządzania.

Ochrona działalności

Po przeprowadzeniu pełnej analizy i oceny ryzyka staniesz przed koniecznością wdrożenia rozwiązań. Firma Nomios oraz nasza rozległa sieć partnerów pomoże ci w realizacji procesu poszukiwania, klasyfikacji i analizy danych, opracowania i wdrożenia systemów bezpieczeństwa sieci i stacji roboczych, a także opracowania, budowy i wdrożenia systemu zarządzania dostępem i tożsamością. Możemy także pomóc ci w zaprojektowaniu centrum bezpieczeństwa OT, które pozwoli ci chronić przedsiębiorstwo.

Zarządzanie infrastrukturą

Na co dzień zajmujesz się zapewnianiem sprawnego działania przedsiębiorstwa, a w przypadku cyberataku wdrażasz opracowane wcześniej plany dostosowane do sytuacji. Rozumiemy to. Możemy pomóc ci w zarządzaniu alarmami – dzięki naszym zarządzanym usługom bezpieczeństwa OT możesz zmniejszyć liczbę fałszywych alarmów, opracować plany reagowania na incydenty bezpieczeństwa OT oraz wykorzystać analizy, by móc skupić się w całości na nieustannym rozwoju strategii bezpieczeństwa.

Dostosowane do Twoich potrzeb

Nasza siła leży w elastyczności i skupieniu się na tworzeniu niestandardowych rozwiązań dla naszych klientów. Odkryj, w jakich obszarach możemy wesprzeć Twój zespół IT.

ZTNA Zero-Trust Network Access

Prosty, automatyczny i bezpieczny dostęp zdalny, który weryfikuje, kto i co znajduje się w Twojej sieci oraz zabezpiecza dostęp do aplikacji bez względu na to, gdzie znajdują się jej użytkownicy.

Konsultacje technologiczne

Dzięki naszej strategii, wiedzy branżowej i inżynieryjnej - wdrażamy technologię w całej firmie, aby stworzyć coś wyjątkowego, napędzić wzrost i przyspieszyć wyniki.

Potrzebujesz konsultacji eksperta?

Zapraszamy na krótką rozmowę lub wideokonferencję. Skontaktuj się z nami – porozmawiamy o wyzwaniach związanych z bezpieczeństwem, którym stawiasz czoła, przyjrzymy się bliżej dostawcom, omówimy też Twoje projekty IT. Jesteśmy po to, aby Ci pomóc.