Dawno minęły czasy, kiedy cyberataki były dziełem samotnych hakerów, skrupulatnie wykonujących każdy etap ręcznego łańcucha cyberataków. Dzisiaj cyberzagrożenia ewoluowały w kierunku szybkich, zautomatyzowanych ataków, opartych na sztucznej inteligencji i uczeniu maszynowym, zdolnych do infiltracji systemów w ciągu kilku sekund. Rozwój zautomatyzowanych narzędzi hakerskich na nowo zdefiniował cyberbezpieczeństwo, tworząc środowisko, w którym zagrożenia sterowane przez maszyny działają szybciej i skuteczniej niż dotychczas.

Aby lepiej zrozumieć tę zmianę, należy porównać strukturę tradycyjnych cyberataków z przebiegiem nowoczesnych ataków opartych na sztucznej inteligencji.

Czym jest tradycyjny łańcuch cyberataków?

Tradycyjny łańcuch cyberataków to model liniowy, który przedstawia kolejne kroki, jakie zazwyczaj podejmuje osoba atakująca, aby włamać się do systemu. Model ten, opracowany przez firmę Lockheed Martin, obejmuje takie etapy, jak rozpoznanie, uzbrojenie, dostarczenie, wykorzystanie, instalacja, dowodzenie i kontrola oraz działania wobec celów.

Każda faza wymaga dużego nakładu pracy ręcznej i wiedzy technicznej, a atakujący często poświęcają sporo czasu na badanie celów i dostosowywanie ładunków. Chociaż model ten jest skuteczny w mapowaniu tradycyjnych zagrożeń, zakłada on, że ataki są przeprowadzane w tempie odpowiadającym możliwościom człowieka.

Czym jest nowy łańcuch ataków sterowanych przez maszyny?

Natomiast łańcuch ataków kierowanych przez maszyny jest napędzany przez automatyzację, sztuczną inteligencję i uczenie maszynowe. To nowoczesne podejście znacznie przyspiesza każdy etap ataku, od skanowania i wybierania celów po wykorzystanie luk i wydawanie poleceń.

Ataki kierowane przez maszyny mogą samodzielnie dostosowywać się do środowiska, opracowywać lub modyfikować ładunki w czasie rzeczywistym oraz przeprowadzać zakrojone na szeroką skalę kampanie przy minimalnym nadzorze ze strony człowieka. Dzięki tym możliwościom łańcuch ataków jest dynamiczny, skalowalny i znacznie trudniejszy do przewidzenia lub powstrzymania przy użyciu tradycyjnych modeli obrony.

Porównanie

Poniższa sekcja zawiera porównanie tradycyjnego łańcucha cyberataków i nowego łańcucha ataków sterowanych maszynowo, podkreślając kluczowe różnice i implikacje dla nowoczesnych zabezpieczeń cybernetycznych.

Jak chronić się przed nowoczesnymi łańcuchami ataków

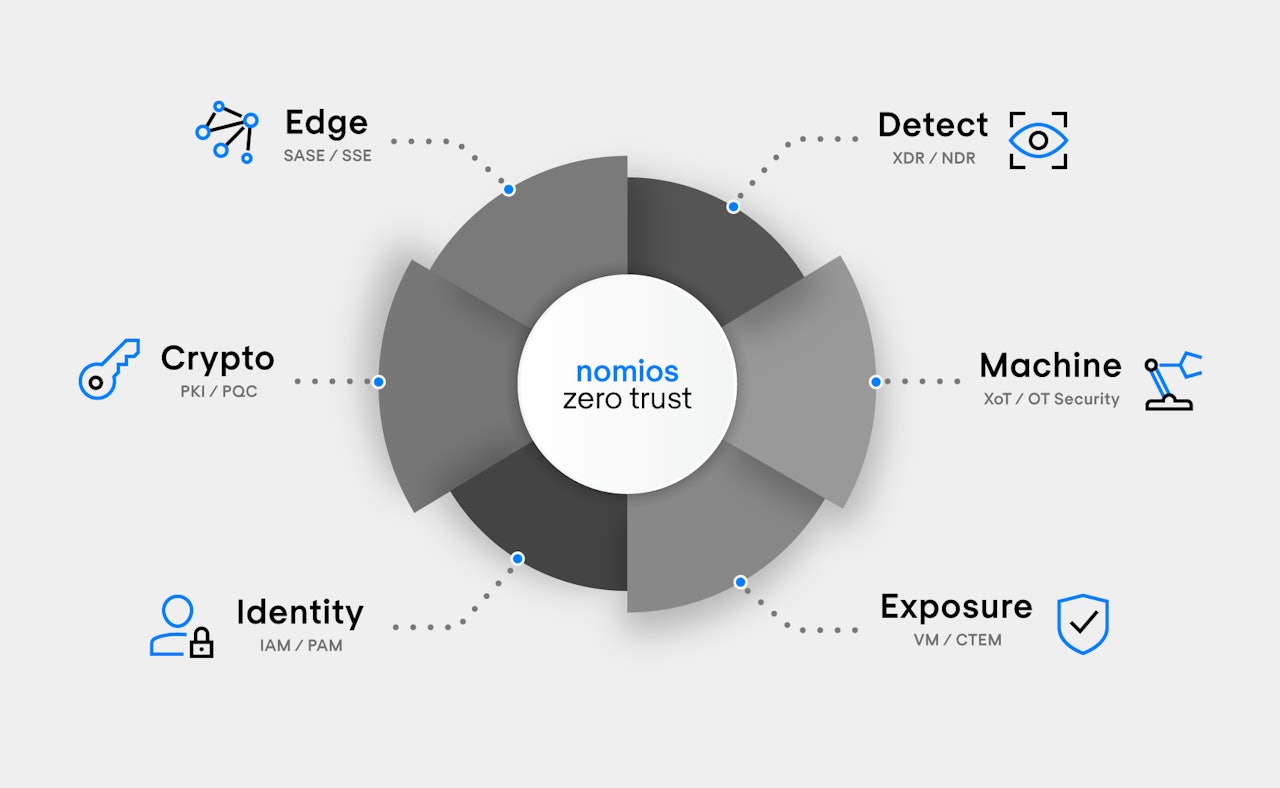

Aby chronić się przed tradycyjnymi i zautomatyzowanymi łańcuchami ataków, firmy muszą przyjąć proaktywne, wielowarstwowe podejście do bezpieczeństwa. Obejmuje to wdrożenie funkcji wykrywania zagrożeń i reagowania na nie w czasie rzeczywistym, wykorzystanie sztucznej inteligencji i uczenia maszynowego do wykrywania anomalii oraz stosowanie takich rozwiązań jak Zero Trust.

Ciągłe monitorowanie sieci, regularne instalowanie poprawek, szkolenia pracowników w zakresie świadomości zagrożeń oraz automatyczne reagowanie na incydenty odgrywają kluczową rolę w powstrzymywaniu szybkości i wyrafinowania współczesnych ataków. Aby zachować przewagę, należy modernizować systemy obrony, dostosowując je do tempa i siły dzisiejszych zagrożeń.

Jeśli chcesz dowiedzieć się, jak nowoczesne organizacje skutecznie odpierają zarówno tradycyjne, jak i zautomatyzowane łańcuchy ataków – sprawdź, jak możemy pomóc. W Nomios wspieramy firmy w budowaniu odpornych środowisk bezpieczeństwa opartych na analizie zagrożeń, automatyzacji i najlepszych praktykach branżowych. Skontaktuj się z naszym zespołem, aby dowiedzieć się więcej.

Chcesz dowiedzieć się więcej na ten temat?

Nasi eksperci i opiekunowie handlowi są do Twojej dyspozycji. Zostaw swoje dane, a my wkrótce się z Tobą skontaktujemy.