ThreatQuotient

ThreatQuotient, w skrócie ThreatQ to system z rodziny Threat Intelligence Platform i jak mówią jego twórcy, w dzisiejszych czasach by lepiej zrozumieć i bardziej efektywnie zatrzymywać ataki cybernetyczne, zarówno ludzie, jak i nasze systemy bezpieczeństwa muszą pracować mądrzej, a nie ciężej. Cybersecurity obecnie, to ogrom informacji do analizy, to również braki kadrowe analityków, to spora ilość niewspółpracujących ze sobą narzędzi oraz coraz bardziej złożone ataki.

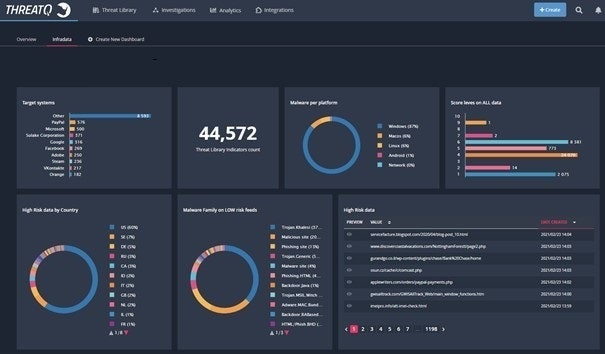

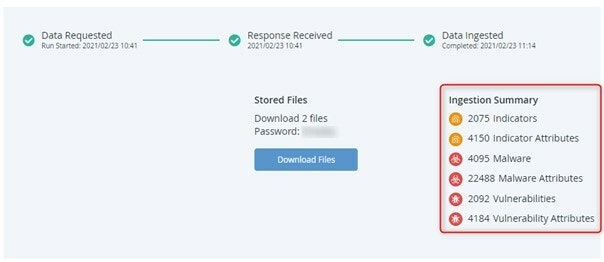

ThreatQ zdaje się stawiać czoła tym wyzwaniom, oferując z jednej strony centralnie zarządzane repozytorium (Threat Library), zawierające miliony artefaktów Threat Intelligence, co stanowi nieocenione źródło wiedzy w przypadku działań prewencyjnych zespołów bezpieczeństwa w organizacji. Co istotne, informacje w Threat Library mogą pochodzić ze źródeł zewnętrznych jak i wewnętrznych, są agregowane, korelowane oraz de-duplikowane, a użytkownik jest w stanie zarządzać różnymi warunkami w celu ich priorytetyzacji czy ustaleniu terminu ważności.

Z drugiej strony, ThreatQ dostarcza również narzędzie ThreatQ Investigations. Zbudowany na bazie Threat Library oraz danych z naszego środowiska moduł pozwala na analizę wykrytych w naszej organizacji ataków lub prób ataków. W bardzo przyjaznej graficznej formie, jesteśmy w stanie przeanalizować konkretne incydenty, rozkładając ich elementy na czynniki pierwsze, a przez łączenie danych np. z naszego systemu SIEM, urządzeń sieciowych czy skanera podatności, będziemy w stanie wyciągnąć lekcję z analizowanej próby ataku, może poszerzyć bazę Threat Library o nowe artefakty, ale co najważniejsze podzielić się tą wiedzą z resztą naszego zespołu.

Jakie produkty wspiera ThreatQ?

Produkt wspiera bardzo dużą liczbę zarówno darmowych jak i komercyjnych źródeł typu Threat Intelligence jak również produktów typu SIEM, Orchestration, network sensors czy urządzeń na potrzeby wzbogacania danych lub analityki zagrożeń. Warto nadmienić, że niektóre systemy oferują integrację dwu-kierunkową, co jest szczególne ważne w kontekście inwestygacji zagrożeń. Dzięki temu będziemy w stanie, nie tylko pobrać raport na przykład z chmury reputacyjnej, ale również przesłać tam konkretny plik w celu jego analizy.

Większość integracji w ThreatQ jest bardzo prosta i polega zazwyczaj na włączeniu dostępnej już wtyczki – tak jest np. w przypadku Proofpoint ET, Mitre Attack Framework, czy przykładowo Metasploit Exploits, który potrafi wzbogacić naszą bazę o następujące dane:

Nie wszystkie dostępne wtyczki są jednak domyślnie zainstalowane. Może się zatem zdarzyć, że będziemy zmuszeni do pobrania interesującego nas dodatku (czyt. pliku) z ThreatQ Marketplace, a następnie dodaniu go z poziomu interfejsu graficznego użytkownika. W przypadku komercyjnych dodatków, system poprosi nas o podanie klucza API, wcześniej wygenerowanego po stronie integrowanego systemu. Jako przykład takich źródeł, można wymienić chociażby AlienVault OTX, PhishTank, Domain Tools, Hybrid Analysis czy chociażby znany chyba już wszystkim Virus Total.

Integracje dwu-kierunkowe systemów, producentów takich jak Cisco, IBM, Mcafee, Splunk, Vmware oraz wiele innych, zazwyczaj wymagają podania dodatkowych informacji, ale przeważnie jest to proces bardzo prosty. W kolejnej naszej odsłonie, opiszemy integrację systemu ThreatQ z systemem klasy SIEM i opiszemy co możemy zyskać dzięki temu.

Już dziś zadbaj o lepsze wsparcie dla swojej firmy

Rozszerz możliwości swojego zespołu IT dzięki naszym usługom wsparcia i rozwiązuj problemy, zanim będą miały wpływ na działanie Twojej organizacji.