SIEM kontra zarządzanie logami

Jeśli chodzi o wykrywanie zagrożeń cyberbezpieczeństwa w organizacjach to chyba nie ma lepszego narzędzia niż Security Information and Event Management, czyli SIEM. Narzędzie to dostarcza analitykom bezpieczeństwa ważnych informacji na temat co dzieje się w ich środowisku, ale przede wszystkim pomaga w wykrywaniu, analizowaniu i reagowaniu na różnego rodzaju incydenty. Z reguły jednak są to systemy bardzo drogie, a ich implementacja czy obsługa, często czasochłonna i wiąże się z potrzebą dodatkowego zatrudnienia wykwalifikowanego personelu. Czy jednak tak musi być? Czy jest jakaś alternatywa dla systemu SIEM, która pozwoli zaoszczędzić nam czas i pieniądze?

Rozwiązaniem godnym polecenia jest oprogramowanie do zarządzania logami o nazwie LOGmanager. Jego producent opisuje go między innymi takimi słowami: „lekkie, ale potężne rozwiązanie do zarzadzania informacjami dotyczącymi bezpieczeństwa i kontroli zdarzeń (SIEM)”. Musimy przyznać, że nie sposób się z tym nie zgodzić, ale do rzeczy.

Oprogramowanie LOGmanager

Jest to rozwiązanie sprzętowe, które zapewnia centralne repozytorium logów z różnych źródeł naszej organizacji. Logi zapisywane są w bazie danych, która przy pomocy wizualizacji danych oferuje bardzo szybkie i bogate możliwości analityczne. Umożliwia nam zbieranie i zarządzanie dziennikami a także ich monitorowanie. Dodatkowo dzięki automatycznemu powiadamianiu poprzez alerty, produkt proaktywnie pomoże nam zapobiegać incydentom bezpieczeństwa it. Możemy wyróżnić trzy główne obszary działania LOGmanagera.

Operacje IT

Ciągle rosnąca liczba cyberataków sprawia, że niemal wszystkie organizacje zaczęły poważnie traktować to zagrożenie. Coraz bardziej wyszukane próby ataków sprawiają, że tracimy nasze poufne informacje, a reputacja firmy stoi pod znakiem zapytania. Nie ma tu znaczenia czy mówimy o cyberataku z Internetu, z wewnątrz firmy, czy mamy awarie techniczną lub inne problemy z zachowaniem ciągłości procesów biznesowych – są to sytuacje, które wymagają naszej szybkiej reakcji. Musimy mieć pewność, że wszystkie te zagrożenia zostaną w porę wykryte i wyeliminowane.

LOGmanager oferuje centralne repozytorium logów, w którym mogą być zbierane logi z bardzo dużej ilości źródeł, począwszy od stacji roboczych pracowników, przez urządzenia sieciowe (np.: switche, routery, firewalle), aż po serwery (np.: aplikacyjne czy bazodanowe). Każdy z tych logów ma zazwyczaj swój własny format, gdyż różni producenci często stosują swoje własne podejście. Dzięki normalizacji logów, wyszukiwanie incydentów w konsoli LOGmanagera staje się dużo bardziej łatwiejsze i wydajniejsze.

Normalizacja logów polega na przypisaniu zawartych w nich informacji do odpowiednich pól w strukturze bazodanowej. Następnie informacje te są indeksowane, co umożliwia szybkie ich przeszukiwanie. Responsywny interfejs użytkownika i szybkość działania przekłada się na wydajność analityczną całego zespołu. Operator z jednego miejsca może szybko przeanalizować logi z wielu systemów jednocześnie, bez potrzeby logowania się na każde z tych urządzeń lub organizowania wycieczek do serwerowni. Konsola graficzna programu oferuje duży zakres możliwości filtrowania wyświetlanych danych, a te z kolei mogą być następnie prezentowane w formie najróżniejszych wykresów.

Warto również dodać, że użytkownik już po pierwszym zalogowaniu, ma do swojej dyspozycji sporą ilość dostępnych widoków (dashboards). Wszystkie są pokategoryzowane w zależności od rodzaju źródeł czy informacji jakie przedstawiają. Dodatkowo, użytkownik w każdej chwili może stworzyć własne widoki lub wspomóc się pomysłami innych osób z dostępnego na stronie producenta forum.

Bezpieczeństwo

Potrzebujesz informacji kto i kiedy przeprowadził zmiany w konfiguracji aktywnych komponentów Twojej infrastruktury, systemów operacyjnych czy aplikacji, nawet jeśli to miało miejsce jakiś czas temu? LOGmanager zapewnia integralność zapisanych logów w bazie danych, dzięki temu mamy pewność, że żadne logi nie zostały zmodyfikowane w czasie, na przykład podczas udanego ataku. Nawet administrator z najwyższymi uprawnieniami nie będzie w stanie usunąć czy zmodyfikować rekordu, który został zapisany w bazie danych. Pozwala to odtworzenie i zrozumienie schematu działania jaki obrał atakujący, a następnie mitygację zagrożenia i uszczelnienie luk w bezpieczeństwie naszej infrastruktury.

Warto też nadmienić, że w odpowiedzi na ciągle rosnącą liczbę cyberataków na całym świecie, producent oferuje własną bazę danych reputacyjnych. Dzięki dostępowi do informacji o zagrożeniach, jesteśmy w stanie przewidywać i reagować na incydenty jeszcze zanim faktycznie do nich dojdzie. Produkt posiada również możliwości kolerowania zdarzeń oraz alertowanie. W bardzo szybki sposób możemy stworzyć alarm, który poinformuje zespół reagowania o wystąpieniu jakiegoś zdarzenia w organizacji, o serii zdarzeń w danym okienku czasowym, czy przykładowo o udanym ataku typu brutforce (udane logowanie poprzedzone serią zdarzeń niepoprawnych logowań).

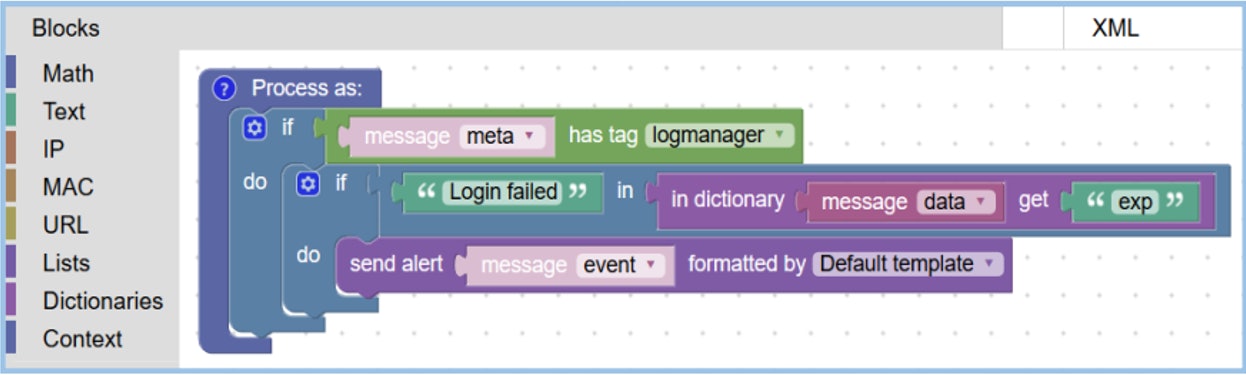

LOGmanager udowadnia, że pisanie alarmów, czy zależności pomiędzy zdarzeniami w systemie w cale nie musi być skomplikowane. W produkcie wykorzystany został do tego celu narzędzie do programowania - Blockly. Jest to wizualny blokowy język programowania często wykorzystywany do wczesnej nauki programowania w szkołach podstawowych. W praktyce wygląda to tak, że zamiast pisania kodu, mamy do dyspozycji różne bloczki i na zasadzie „drag and drop” budujemy odpowiednio nasze reguły.

Audyt

Zgodność z przepisami to również ważny aspekt każdej organizacji. LOGmanager poza tym, że zapewnia centralne zarządzanie logami, ich analizę to również pozwala na przetrzymywanie archiwalnych logów. Bez ponoszenia dodatkowych kosztów system zapewnia pojemność dyskową nawet do 160TB. System retencji pilnuje by nigdy tego miejsca nie zabrakło, ale jeśli okaże się, że mimo wszystko potrzebujemy dostęp do logów z krytycznych urządzeń, bardzo odległych czasowo - mamy dodatkowe opcje w postaci ich archiwizacji na zewnętrzne źródło danych.

W odpowiedzi na audyty bezpieczeństwa w naszej organizacji LOGmanager odpowiada możliwością tworzenia bardzo szczegółowych raportów. Dane w nich zawarte mogą być nie tylko przedstawione w formie graficznej, ale również w formie tekstowej (csv), na przykład na potrzeby prokuratury czy innych służb. Dodatkowo, dzięki interfejsowi REST API, produkt również oferuje możliwość integracji z własnym narzędziem raportowania.

LOGmanager zapewnia organizacjom szybkie wykrycie oraz reakcje na incydenty bezpieczeństwa bez konieczności zatrudniania specjalistów i ponoszenie dodatkowo bardzo wysokich kosztów. Jest to rozwiązanie kierowane przede wszystkim do małej i średniej wielkości przedsiębiorstw. Główne zalety LOGmanagera to szybka implementacja, krótki cykl treningowy oraz prosty interfejs użytkownika (webowy), który może być obsługiwany nawet przez mniej doświadczonych członków zespołu.

Główne funkcje

- Centralne zbieranie logów z różnych systemów/urządzeń.

- Nielimitowana ilość źródeł logów/zdarzeń, bez ograniczeń licencyjnych, bez ukrytych kosztów.

- System do zdalnego gromadzenia logów ze zdalnych lokalizacji (Forwarder).

- Integracja z SIEM, Syslog-Out, REST-API.

- Szybka implementacja produktu i jego intuicyjna obsługa.

- Archiwizacja logów na potrzeby audytowe.

- Responsywny interfejs do analizy logów bez konieczności nauki języka SQL.

- Możliwości korelacji zdarzeń, alertowania oraz raportowania.

- Wzbogacanie danych o dodatkowe informacje.

- Graficzne budowanie składni reguł parsujących, alarmów itp. (Blockly).

- Wykazywanie zgodności z regulacjami.

- Łatwe wdrażanie klastrowania typu active-active (HA).

- Rozbudowana dokumentacja z przypadkami popartymi przykładami.

- Forum użytkownika ze wskazówkami dotyczącymi konfiguracji.

- Bezpośrednia pomoc techniczna od dystrybutora.

Jeśli zainteresowało Cię to rozwiązanie i chcesz dowiedzieć się więcej na jego temat - zapraszamy do kontaktu!

Chcesz dowiedzieć się więcej na ten temat?

Nasi eksperci i opiekunowie handlowi są do Twojej dyspozycji. Zostaw swoje dane, a my wkrótce się z Tobą skontaktujemy.