We współczesnym świecie aplikacje stanowią podstawę każdego biznesu. Pobudzają innowacje i stanowią siłę napędową, która pozwala zachować konkurencyjność przedsiębiorstwa.

Ilość aplikacji wykorzystująca szyfrowanie w oparciu o SSL/TLS stale rośnie. Do niedawna protokół Secure Sockets Layer (SSL) lub Transport Layer Security (TLS) był wykorzystywany głównie przez agencje rządowe oraz instytucje finansowe. Według badań przeprowadzonych przez F5 Labs oraz raportu „TLS Telemetry Report” szacuje się, że około 86% ruchu internetowego obecnie odbywa się z wykorzystaniem protokołu HTTPS. Rosnąca ilość ruchu SSL/TLS staje się dużym wyzwaniem dla przedsiębiorstw, ponieważ bez odpowiednich narzędzi do inspekcji ruchu, zaszyfrowany atak może zostać niezauważony i naruszyć bezpieczeństwo firmy. Z badań F5 Labs wynika również, że 68% malware używa szyfrowania, aby ukryć komunikację zwrotną z serwerami typu Command&Control. Co więcej, cyberprzestępcy wykorzystują szyfrowanie do swoich celów, obchodząc tradycyjne narzędzia zabezpieczające, które nie rozszyfrowują i nie kontrolują ruchu — mniej niż połowa spośród wszystkich urządzeń zabezpieczających sieć kontroluje ruch SSL/TLS. Inspekcja takiego ruchu na tradycyjnych urządzeniach bezpieczeństwa staje się problematyczna, co skutkować może brakiem wykrycia nawet prostych zagrożeń.

Dlaczego szyfrowanie jest konieczne?

Deszyfrowanie i ponowne szyfrowanie ruchu jest wymagające pod kątem ilości obliczeń procesora - co dla wielu rozwiązań next-generation firewall czy platform wykrywających malware – staje się niemożliwe na dużą skalę. Ponadto, widoczność w ruchu zaszyfrowanym to nie wszystko. Kolejne procesy deszyfrowania i szyfrowania wywołane przez kolejne urządzenia bezpieczeństwa wprowadzają niepotrzebne opóźnienie i skomplikowanie. Poniższy rysunek przedstawia tradycyjny łańcuch rozwiązań bezpieczeństwa takich jak web Gateway, narzędzia DLP, sondy IPS/IDS czy NGFW.

Każdy z produktów w łańcuchu w celu pełnej inspekcji musi ruch rozszyfrować i ponownie go zaszyfrować. Wpływa to znacząco na stopień skomplikowania rozwiązania – manualne zarządzanie certyfikatami na każdym urządzeniu i więcej potencjalnych punktów awarii. Tradycyjny model może być również problematyczny w sytuacji gdy potrzebujemy przetestować kolejny element bezpieczeństwa, np. w ramach POC, i wpiąć go w łańcuch. Nie wszystkie rozwiązania bezpieczeństwa wspierają również najnowsze metody kryptograficzne takiej jak Perfect Forward Secrecy (PFS) występujący w TLS 1.3. Ponadto, każdorazowa dekrypcja na pojedynczych elementach jest nieefektywna kosztowo, za każdym razem potrzebujemy wydajniejszej platformy sprzętowej oraz często dodatkowych licencji.

Opis rozwiązania

F5 SSL Orchestrator (SSLO) został zaprojektowany i zbudowany z myślą o ulepszeniu infrastruktury SSL/TLS poprzez stworzenie centralnego narzędzia, które będzie w stanie w sposób wydajny rozszyfrować ruch oraz w sposób inteligentny przesłać go do odpowiednich systemów bezpieczeństwa. SSLO tworzy dynamiczny łańcuch usług oraz inteligentnie steruje ruchem w oparciu o wcześniej zdefiniowane reguły.

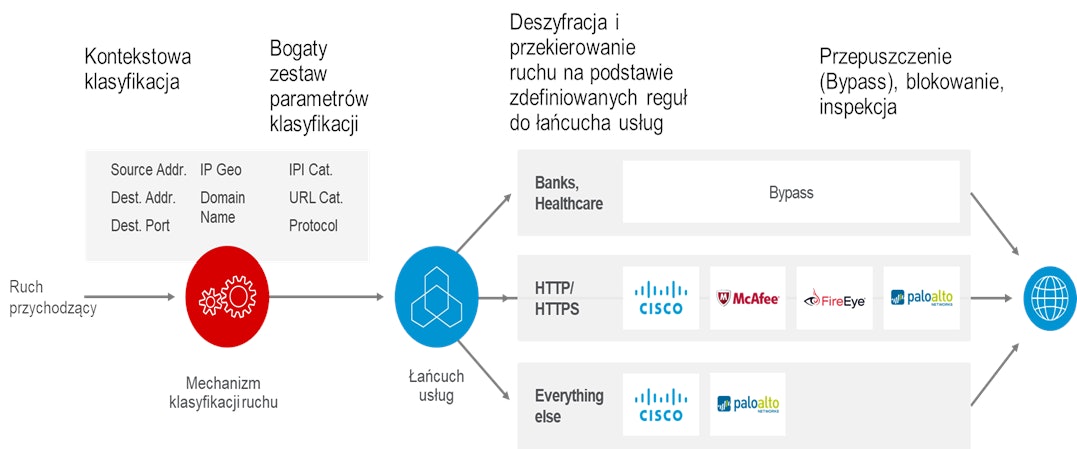

Jak pokazano na rysunku poniżej, SSLO klasyfikuje ruch w oparciu o różnego rodzaju parametry typu adres źródłowy/docelowy, port, URL, reputacja IP czy geolokalizacja. Możemy stworzyć również politykę obejmującą newralgiczne dane (np. transakcje bankowe), które nie powinny być rozszyfrowane i pominięte w łańcuchu usług. W kolejnym kroku, zgodnie z przyjętą regułą przesyłamy ruch do odpowiednich systemów bezpieczeństwa. Możemy również określić jaki typ ruchu powinien trafić na odpowiednie urządzenie – przykładowo ruch HTTP powinien być przesyłany do NGFW, Web Gateway czy systemów DLP ale już niekoniecznie do IDS/TAP – znacząco wpływa to na optymalizację i inspekcję ruchu.

W kroku końcowym ruch jest ponownie szyfrowany. W przypadku gdy dane urządzenie nie wspiera najnowszego protokołu TLS 1.3 oraz mechanizmu PFS, możemy zmienić sposób szyfrowania (np. na RSA). Unikalną cechą jest również możliwość zablokowania tzw. „fake TLS” oraz wymuszenie konkretnych metod szyfrowania, które są najsilniejsze.

Model wdrożenia

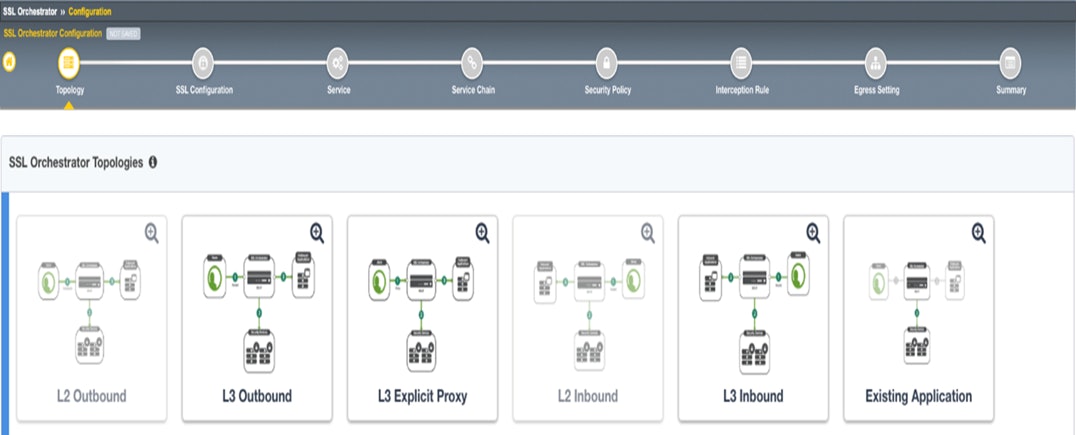

SSL Orchestrator wspiera wiele topologii wdrożenia, co pozwala na implementację w dowolnej architekturze zastanej u klienta. Wśród nich możemy wyróżnić zarówno analizę L2/L3 dla ruchu wychodzącego lub przychodzącego, L3 w trybie Explicit/Transparent Proxy oraz inne. Najczęściej wykorzystywanym trybem jest L2 gdzie SSLO działa jako „virtual wire” lub „bump-in-the-wire” czyli pełne proxy bez potrzeby adresacji L3 oraz ingerencji w routing.

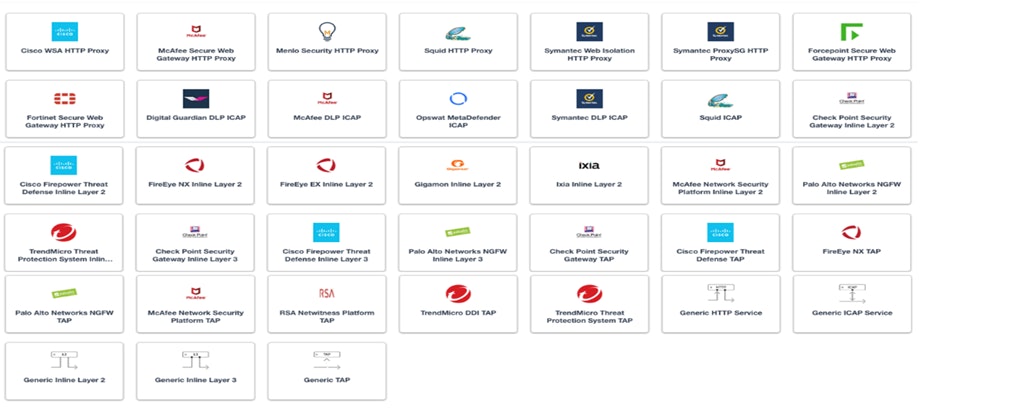

Rozwiązanie SSLO jest niezależne od wykorzystywanych systemów bezpieczeństwa oraz ich dostawców, jednakże w celu optymalizacji i przyspieszania konfiguracji oferowany jest pełen ekosystem rozwiązań wraz z predefiniowaną konfiguracją.

Co więcej, na stronach F5 można znaleźć wiele gotowych dokumentacji opisujących najlepsze praktyki, modele wdrożenia, architektury referencyjne dla większości dostawców takich jak Cisco, PaloAlto, McAfee, FireEye, TrendMicro, Fortinet i wiele innych.

Podsumowanie

Nie ulega wątpliwości, że w dzisiejszych czasach kiedy większość ruchu jest zaszyfrowana potrzebne jest narzędzie, które w sposób centralny rozszyfruje ruch i prześlę go do systemów bezpieczeństwa w celu dalszej inspekcji. Dzięki rozwiązaniu SSL Orchestrator zwiększysz nie tylko widoczność i kontrolę w swojej sieci, ale również w sposób bardziej efektywny wykorzystasz obecnie posiadające systemy bezpieczeństwa i zwiększysz ich wydajność.