Czym jest Threat Intelligence?

Jeszcze kilka lat temu firmy szukały oszczędności i nie interesowały się inwestycjami w infrastrukturę bezpieczeństwa swoich organizacji. Jednak coraz większa liczba przypadków naruszeń bezpieczeństwa doprowadziła do tego, że zarządy niejednej firmy nie mają już odwagi ignorować tego problemu. Budowanie ich świadomej postawy pozwala zrozumieć, że zakup narzędzi bezpieczeństwa firmy to inwestycja, a nie tylko kolejny koszt.

Bazując na ostatnich raportach firmy Trellix dotyczących zagrożeń widzimy, że zagrożenia cybernetyczne nadal się nasilają. Porównując dane z ostatnich kwartałów, odnotowano znaczny wzrost zagrożeń w kilkunastu kategoriach. Należą do nich między innymi:

- zagrożenia związane z językiem Powershell

- szkodliwe oprogramowanie, wykorzystujące pakiet Microsoft Office

- oprogramowanie malware na urządzeniach mobilnych

- znaczny wzrost liczby ataków typu phishing czy infekcji ransomware, które, według najnowszych statystyk, atakują średnio co ok. 11 sekund!

W obliczu tak dużej liczby zagrożeń nie mamy wyjścia - musimy inwestować w cyberbezpieczeństwo, ponieważ jakiekolwiek braki w tej dziedzinie mogą być dla nas bardzo kosztowne, zarówno pod kątem finansowym, jak i wizerunkowym, co często może oznaczać zaprzestanie prowadzenia dalszej działalności.

W kontekście rodzajów zabezpieczeń możemy wymienić wiele rozwiązań, od zapór ogniowych, przez systemy klasy IPS, SIEM, SOAR, EDR, czy chociażby oprogramowanie antywirusowe. Takie systemy potrafią być bardzo skuteczne, jednak często zdarza się, że nie wykorzystujemy w całości ich potencjału. Przykładowo, czy jest sens tracić czas na wykrywanie zagrożeń, które ktoś już wcześniej zidentyfikował?

Czy zatem jest coś jeszcze, co można zrobić, aby zwiększyć skuteczność naszych systemów i jednocześnie poprawić nasze bezpieczeństwo?

Tak!

Odpowiedzią może być rozwiązanie typu Threat Intelligence. Nazwa pochodzi od angielskiego słowa Intel, oznaczającego wywiad wojskowy. Narzędzia tego typu pozyskują oraz przetwarzają informacje, które stanowią bardzo cenny wkład w budowaniu wiedzy o występujących zagrożeniach. Takie informacje następnie są analizowane i kategoryzowane, abyśmy mogli lepiej zrozumieć motywy, cele, techniki oraz zachowania atakujących. Dzięki takiej wiedzy będziemy w stanie lepiej się zabezpieczyć, a nasze obecne narzędzia bezpieczeństwa zyskają bardzo silnego sprzymierzeńca w niekończącej się walce z zagrożeniami.

Źródłem informacji o zagrożeniach mogą być zarówno systemy wewnętrzne, jak i zewnętrzne. Identyfikują one między innymi typowe wskaźniki naruszenia bezpieczeństwa (IOC) i zalecają niezbędne kroki w celu ochrony przed tymi atakami lub infekcjami. Niektóre z najczęstszych wskaźników IOC obejmują:

- Adresy IP, adresy URL i nazwy domen: Przykładem może być złośliwe oprogramowanie atakujące system, które komunikuje się ze znanym adresem IP

- Adresy e-mail, załączniki, certyfikaty, czy sumy kontrolne plików: przykładem może być próba wyłudzenia informacji polegająca na uruchomieniu przez niczego niepodejrzewającego użytkownika pliku i zainicjowaniu złośliwego polecenia.

Taki system, jak np. SIEM, mając do dyspozycji tak obszerną bazę wiedzy wskaźników IOC, mógłby nie tylko w bardzo szybki sposób powiadomić administratora o naruszeniu bezpieczeństwa, ale również zaoszczędziłby mu znacznej ilości czasu spędzonego na analizowaniu tego incydentu.

Trellix to obecnie rozpoznawalna marka, która jest jednym z liderów na świecie w dziedzinie cybersecurity. W swoim portfolio posiada szereg narzędzi bezpieczeństwa, dlatego nie mogło też zabraknąć rozwiązań typu Threat Intelligence.

Trellix Global Threat Intelligence

Trellix Global Threat Intelligence (GTI) to kompleksowa, działająca w czasie rzeczywistym, oparta na chmurze usługa reputacji. Jest w pełni zintegrowana z produktami Trellix i umożliwia im lepsze blokowanie cyberzagrożeń w wektorach takich jak pliki, domeny, e-maile czy adresy IP.

System GTI każdego miesiąca otrzymuje miliardy zapytań dotyczących reputacji plików i odpowiada z wynikiem odzwierciedlającym prawdopodobieństwo tego, czy dany plik jest złośliwym oprogramowaniem, czy też nie. Wynik jest oparty nie tylko na informacjach pozyskanych z milionów czujników na całym świecie czy pracy analitycznej przeprowadzonej przez dedykowany zespół badawczy z Trellix Labs, ale także na korelacji międzywektorowej z danych o zagrożeniach webowych, e-mailowych czy sieciowych.

Takie podejście pozwala nam lepiej zabezpieczyć się przed zagrożeniem typu 0-day, przyśpiesza wykrywalność zagrożeń oraz zmniejsza przestoje i koszty napraw związanych z atakami złośliwego oprogramowania. System GTI zawiera również bazę reputacyjną adresów URL oraz domen internetowych. W ciągu sekund jesteśmy w stanie dotrzeć do informacji mówiącej o tym, czy dany URL, domena, z którą łączą się nasze komputery w firmie, nie jest przypadkiem stroną internetową wyłudzającą informacje lub zainfekowaną złośliwym oprogramowaniem. Tego rodzaju informacje mogą być wykorzystane do obrony przed atakami typu social engineering czy drive-by malware downloads (niezamierzone pobranie złośliwego kodu). Dodatkowo, zwiększamy też poziom świadomości użytkowników końcowych w temacie zagrożeń online.

System GTI oferuje również szczegółowe kategoryzacje milionów witryn w ponad 90 kategoriach. Pozwala to uchronić organizacje przed potencjalną odpowiedzialnością prawną, blokując nieodpowiednie treści online. Dodatkowo, niewątpliwie zwiększa to produktywność pracowników organizacji, blokując nieautoryzowane witryny internetowe.

Produkt ten zbiera również dane o miliardach adresów IP i portach sieciowych, zapewniając tym samym setki bilionów unikalnych widoków, z których, na podstawie ruchu sieciowego i parametrów jak np. port, adres docelowy, protokół czy żądania połączeń przychodzących i wychodzących, obliczane są wyniki reputacji. Wynik odzwierciedla prawdopodobieństwo tego, na ile połączenie sieciowe stanowi zagrożenie - na przykład połączenie związane z kontrolą botnetu (zainfekowany komputer pod kontrolą atakującego) lub atakiem typu DOS czy komunikacją z serwerem Command & Control (C2). Ciekawostką jest, że w przeszłości serwery C2 mogły pozostać aktywne pod kontrolą atakującego przez wiele lat. Obecnie, dzięki takim rozwiązaniom, jak m.in. Trellix GTI, ich żywotność sięga zaledwie jednego miesiąca.

W ostatnim czasie producent wprowadził dodatkową możliwość komunikacji z usługami reputacyjnymi Trellix Global Threat Intelligence przy użyciu REST API. Przypomnę, że wcześniej, komunikacja odbywała się przy użyciu zapytań DNS. W przypadku transferu za pomocą GTI REST, wymuszane jest szyfrowanie poprzez TLS 1.2. Poniższe wersje ENS korzystają z komunikacji GTI – REST domyślnie, zatem jeśli aktualizujemy nasze produkty na bieżąco, nie musimy nic robić.

- ENS 10.7.0 September 2021 Update or later

- ENS 10.6.1 September 2021 Update or later

W przypadku, gdy w środowisku są zainstalowane starsze wersje ENS, zaleca się ich aktualizację do minimum wyżej wymienionych.

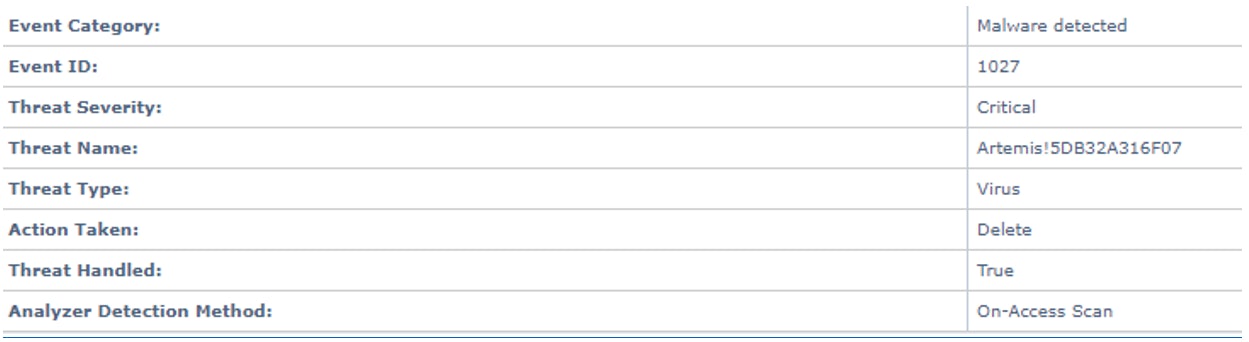

W celu przetestowania komunikacji z serwerem reputacyjnym GTI, należy pobrać plik testowy na stację roboczą oraz go rozpakować przy użyciu hasła „test_detection”. Po wypakowaniu plik powinien zostać usunięty ze stacji a w konsoli zarządzającej powinno się ukazać zdarzenie o wykryciu zagrożenia o nazwie Artemis!5DB32A316F07, co świadczy o poprawności zadziałania mechanizmu.

Jak zapewnia producent, testowany plik jest zupełnie nieszkodliwy, a po więcej informacji odsyłamy do artykułu producenta.

Trellix Threat Intelligence Exchange

Kolejny wart przedstawienia system to Trellix Threat Intelligence Exchange, w skrócie TIE. Stanowi on lokalny serwer reputacji, który łączy zebrane z urządzeń bezpieczeństwa w sieci lokalnej informacje z rozwiązaniami bezpieczeństwa na całym świecie. Trellix TIE nie tylko zbiera i segreguje dane o zagrożeniach w centralnym miejscu, ale także natychmiast udostępnia ten zbiór informacji w całym ekosystemie zabezpieczeń, umożliwiając tym samym błyskawiczną wymianę informacji, co z kolei skutkuje trafnym i szybkim podejmowaniem decyzji.

Trellix TIE łączy informacje o zagrożeniach z takich źródeł, jak Trellix GTI oraz narzędzi firm trzecich (jak np. Virus Total), z informacjami, którymi jest zasilany z lokalnych systemów, włączając również stacje robocze użytkowników. Do wymiany danych rozwiązanie korzysta ze specjalnie zaprojektowanej przez firmę Trellix szyny danych bezpieczeństwa – Trellix Data Exchange Layer (DXL), która znacząco optymalizuje funkcjonowanie systemów bezpieczeństwa poprzez zwiększenie ich efektywności oraz skrócenie czasu reakcji na wykryte zagrożenie.

Możemy sobie wyobrazić sytuację, w której na komputerze użytkownika lub innym dowolnym miejscu naszej sieci zostanie napotkany jakiś niezidentyfikowany plik. Wówczas Trellix Threat Intelligence Exchange jest odpytywany w celu ustalenia, czy istnieje znana reputacja dla tego pliku. Jeśli reputacja jest wątpliwa, lokalne systemy bezpieczeństwa podejmą błyskawiczna decyzję o zablokowaniu, usunięciu podejrzanego pliku, czy też izolacji zagrożonego systemu z naszej infrastruktury sieciowej.

Z drugiej strony plik, którego wcześniej nie widziano w organizacji, bez reputacji globalnej ani lokalnej, z dziwną nazwą, dodatkowo podejrzanie spakowany, najprawdopodobniej wygeneruje niski poziom zaufania, inicjujący akcję „possible block” lub wymagający dalszego dochodzenia za pośrednictwem innych narzędzi, jak Trellix Endpoint Security lub produkt typu sandbox - Trellix Advanced Threat Defense.

Oczywiście, oprócz żądań reputacji, zintegrowane rozwiązania bezpieczeństwa mogą również dostarczać aktualizacje reputacji do systemu Trellix TIE. Dzięki temu, jeśli na danym komputerze system bezpieczeństwa wykryje pewne zagrożenie, szybko jest w stanie wysłać odpowiednią informację do centralnej bazy Trellix TIE. Zaktualizowana w ten sposób reputacja jest rozpowszechniana wśród wszystkich systemów w naszej organizacji, co oznacza, że jeśli dany plik zostanie zauważony ponownie na innym urządzeniu lub serwerze, jego reputacja nie będzie już nieznana i zagrożenie zostanie natychmiast wykryte.

W dzisiejszym cyfrowym świecie każda firma jest podłączona do Internetu. W świadczeniu usług polegają w dużym stopniu na technologii, a z drugiej strony, osoby atakujące wykorzystują złożone ataki do kradzieży danych przedsiębiorstwa. Problemem, z którym boryka się większość organizacji, jest rosnąca liczba urządzeń i systemów, które należy zabezpieczyć, a które nie potrafią wymieniać ze sobą informacji.

Systemy takie jak Trellix Global Threat Intelligence czy Threat Intelligence Exchange pomagają przedsiębiorstwom w gromadzeniu danych o obecnych i potencjalnych atakach. Integrują się z zarówno z naszymi lokalnymi systemami bezpieczeństwa, jak i systemami zewnętrznymi, tworząc globalną bazę informacji cyberwywiadowczych. To środek bezpieczeństwa, który odciąży zespoły ceber bezpieczeństwa ze żmudnej analizy incydentów oraz przeniesie ochronę Twojej firmy na wyższy poziom.

Chcesz dowiedzieć się więcej na ten temat?

Nasi eksperci i opiekunowie handlowi są do Twojej dyspozycji. Zostaw swoje dane, a my wkrótce się z Tobą skontaktujemy.