Technologia operacyjna (OT) stanowi podstawę branż takich jak produkcja, energetyka i infrastruktura krytyczna. Systemy te, niegdyś izolowane i bezpieczne, są obecnie coraz bardziej połączone ze sobą w wyniku cyfryzacji i integracji IT/OT. Zmiana ta otwiera nowe możliwości w zakresie wydajności, ale także wprowadza cyberzagrożenia, które mogą zakłócić produkcję, zagrozić bezpieczeństwu i spowodować uszkodzenie wrażliwych danych. W obliczu ewoluujących zagrożeń i ram regulacyjnych, takich jak NIS2, organizacje potrzebują dostosowanych do swoich potrzeb strategii bezpieczeństwa, aby zachować odporność.

Dlaczego bezpieczeństwo OT jest inne?

W przeciwieństwie do sieci IT, środowiska OT są tworzone z myślą o ciągłości działania, a nie częstych aktualizacjach oprogramowania lub szybkiej wymianie sprzętu. Wiele systemów przemysłowych ma długi cykl życia, często działając przez 20 lat lub dłużej. Wyzwaniem jest to, że znaczna część tej starszej infrastruktury opiera się na przestarzałym lub wycofanym z eksploatacji (EOL) oprogramowaniu, takim jak Windows XP lub Windows 7, które nie otrzymuje już poprawek zabezpieczeń.

Sytuację dodatkowo komplikują płaskie sieci, które łączą wszystkie urządzenia bezpośrednio z przełącznikiem rdzeniowym, tworząc środowisko, w którym pojedyncze cyberzagrożenie może szybko się rozprzestrzeniać. Ponadto sieci izolowane od sieci internetowej i zdalne lokalizacje często nie mają stałego dostępu do Internetu, co utrudnia aktualizowanie i monitorowanie systemów. Organizacje próbujące modernizować swoje systemy muszą również zmierzyć się z czynnikiem ludzkim — czy to w postaci błędnych konfiguracji, przypadkowych błędów operatorów lub zewnętrznych wykonawców, czy też luk w zabezpieczeniach, które mogą pojawić się bez ostrzeżenia.

Koszt luk w cyberbezpieczeństwie

Ryzyko związane z niezabezpieczonymi środowiskami OT może być katastrofalne. Jednym z najbardziej bezpośrednich i widocznych skutków jest przestój produkcji. W branżach takich jak produkcja nawet krótkie zatrzymanie działalności może spowodować straty sięgające milionów złotych.

Trudne do ochrony starsze systemy mogą również zwiększać nakłady kapitałowe. Jeśli organizacje nie zabezpieczą starzejącej się infrastruktury, mogą być zmuszone do jej przedwczesnej wymiany, co spowoduje wzrost kosztów operacyjnych. Oprócz konsekwencji finansowych coraz większym problemem są naruszenia bezpieczeństwa danych. Nowoczesne środowiska OT przesyłają dane operacyjne do systemów IT w celu analizy wydajności, stwarzając atakującym możliwość naruszenia bezpieczeństwa zarówno sieci OT, jak i sieci przedsiębiorstwa. Wraz z zaostrzaniem się standardów zgodności, takich jak NIS2, brak zabezpieczenia tych zasobów może skutkować karami finansowymi, postępowaniem sądowym i utratą reputacji.

Wielowarstwowe podejście do bezpieczeństwa w celu ochrony OT

Skuteczne strategie OT cybersecurity nie opierają się na jednym narzędziu lub metodzie. Zamiast tego wielowarstwowe podejście zapewnia ochronę wszystkich aspektów sieci — starszych urządzeń, nowoczesnego sprzętu i operatorów ludzkich.

Segmentacja sieci:

Jednym z najważniejszych elementów każdej strategii bezpieczeństwa OT jest oddzielenie systemów krytycznych od niekrytycznych. Zapobiega to niekontrolowanemu rozprzestrzenianiu się cyberzagrożeń i ogranicza szkody w przypadku naruszenia bezpieczeństwa zasobów. Prawidłowa segmentacja tworzy izolowane strefy w sieci, chroniąc wrażliwe urządzenia przed połączeniami zewnętrznymi i atakami bocznymi.

Dostosowana ochrona punktów końcowych:

Starsze systemy często nie są w stanie obsłużyć tradycyjnego oprogramowania antywirusowego lub oprogramowania do wykrywania punktów końcowych ze względu na ograniczenia wydajności lub niekompatybilność. Zamiast tego można zastosować nieinwazyjne rozwiązania zabezpieczające, które monitorują te punkty końcowe z zewnątrz, identyfikując i ograniczając zagrożenia bez zakłócania działania systemu.

Proaktywne wykrywanie zagrożeń:

Poleganie wyłącznie na reaktywnych reakcjach na cyberataki nie jest już wystarczające. Proaktywne wykrywanie zagrożeń obejmuje ciągłe monitorowanie urządzeń, ruchu sieciowego i zachowania systemu w celu wczesnego wykrywania anomalii. Specjalistyczne narzędzia bezpieczeństwa OT zapewniają wgląd w potencjalne zagrożenia w czasie rzeczywistym, gwarantując szybszy czas reakcji i lepszą ochronę.

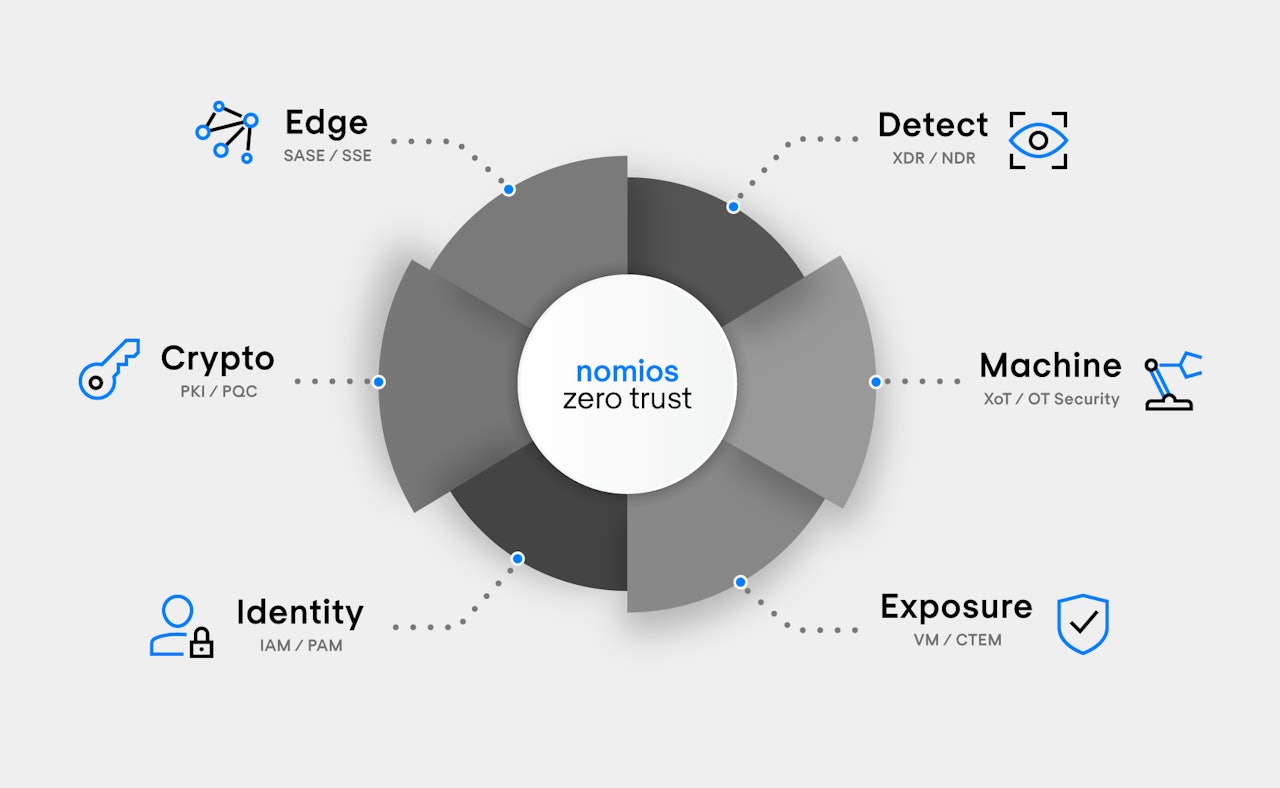

Architektura Zero Trust:

W przeciwieństwie do tradycyjnych modeli, model zero trust nie zakłada, że wszystko w sieci jest automatycznie bezpieczne. Każda próba uzyskania dostępu, każde urządzenie i każdy przepływ danych są weryfikowane, a dostęp jest przyznawany wyłącznie na podstawie ścisłych zasad weryfikacji. Takie podejście jest niezbędne w środowiskach, w których współistnieją zarówno starsze, jak i nowoczesne urządzenia, ponieważ minimalizuje narażenie na zagrożenia wewnętrzne i zewnętrzne.

Zarządzanie mieszanymi środowiskami OT

Globalna firma produkcyjna podjęła kiedyś próbę zastosowania tradycyjnych praktyk bezpieczeństwa IT w swojej sieci OT. Rozwiązanie, które polegało na zainstalowaniu oprogramowania chroniącego punkty końcowe na wszystkich urządzeniach, zawiodło w przypadku starszych maszyn, które nie były w stanie obsłużyć aktualizacji.

W rezultacie doszło do zakłóceń produkcji, a firma poniosła straty. Doświadczenie to podkreśla znaczenie wyboru rozwiązań dostosowanych do potrzeb OT, szczególnie w środowiskach mieszanych, gdzie starsze maszyny nadal odgrywają kluczową rolę.

Zabezpieczenie cyfryzacji i ciągłości działania

W dobie cyfryzacji napędzającej wzrost gospodarczy organizacje nie mogą pozwolić sobie na narażanie swoich zasobów OT. Cyberbezpieczeństwo w OT to coś więcej niż tylko ograniczanie ryzyka — to zapewnienie bezpiecznych innowacji i długoterminowej wydajności. Dzięki wielowarstwowemu podejściu organizacje mogą:

- Wydłużyć żywotność starszych zasobów, chroniąc początkowe inwestycje i ograniczając kosztowne wymiany

- Zapewnić płynną i bezpieczną integrację IT/OT bez utraty wydajności

- Zachować zgodność z normami regulacyjnymi, takimi jak NIS2, ograniczając ryzyko prawne

W końcu cyberbezpieczeństwo OT to nie tylko środek obronny — to strategiczny zasób, który chroni działalność i napędza przyszły rozwój. Dzięki odpowiedniemu podejściu firmy mogą wdrażać cyfryzację bez narażania bezpieczeństwa i niezawodności.

Współpraca na rzecz większego bezpieczeństwa OT

Aby pomóc organizacjom w radzeniu sobie z rosnącą złożonością cyberbezpieczeństwa przemysłowego, Nomios współpracuje z zaufanymi partnerami, którzy oferują sprawdzone rozwiązania natywne dla OT. Jednym z takich partnerów jest TXOne Networks, którego technologia uzupełnia nasze podejście do tworzenia bezpiecznych i odpornych środowisk OT.

Dlaczego TXOne?

TXOne Networks koncentruje się na praktycznym cyberbezpieczeństwie środowisk OT, pomagając branżom w utrzymaniu dostępności systemów i bezpieczeństwa operacyjnego dzięki zasadom zerowego zaufania. Ich rozwiązania są zaprojektowane tak, aby współpracować z realiami operacji przemysłowych, w tym starszym sprzętem i złożonymi konfiguracjami sieci.

Nomios ściśle współpracuje z TXOne, aby wspierać organizacje w poprawie ich bezpieczeństwa OT. Nasi inżynierowie rozumieją wymagania środowisk przemysłowych i mogą pomóc w integracji narzędzi TXOne w sposób, który wspiera codzienne operacje bez dodawania niepotrzebnej złożoności.

Chcesz dowiedzieć się więcej na ten temat?

Nasi eksperci i opiekunowie handlowi są do Twojej dyspozycji. Zostaw swoje dane, a my wkrótce się z Tobą skontaktujemy.