Tym razem zastanowimy się jakie aspekty warto wziąć pod uwagę dokonując wyboru konkretnego rozwiązania klasy SIEM.

Jednym z pierwszych punktów jest liczba natywnie obsługiwanych źródeł logów. Dlaczego punkt ten jest tak istotny? Dużą część wdrożenia pochłania przygotowanie reguł parsujących dla logów pochodzących z podłączonych do systemu źródeł. Załóżmy, że w trakcie wdrożenia planujemy podłączyć 50 różnego rodzajów źródeł, ale wybrany przez nas system SIEM oferuje wsparcie tylko dla połowy z nich. Przyjmijmy, że 1 źródło wymaga napisania 15 nowych reguł parsujących, a na każdą regułę potrzebujemy około 1 godziny – sumarycznie na napisanie 375 dodatkowych parserów potrzebujemy więc 375 godzin, czyli blisko 47 roboczodni.

Liczba natywnie wspieranych systemów (źródeł logów)

McAfee ESM oferuje wsparcie dla ponad 460 produktów pochodzących od 211 różnych producentów, posiada on również natywne wsparcie dla 17 skanerów bezpieczeństwa – to wszystko daje ponad 80 tysięcy wbudowanych i gotowych do zastosowania reguł parsujących (stan na dzień 10.05.2021).

Pełna lista wspieranych systemów dostępna jest tutaj.

Konsola zarządzająca – intuicyjność przeszukiwania logów

Kolejnym istotnym punktem jest intuicyjność systemu, a zwłaszcza jego konsoli zarządzającej – może ona znacząco podnieść efektywność systemu i znacząco usprawnić pracę użytkowników, oczywiście może ją również znacząco utrudnić i sprawić by nawet najbardziej podstawowe zadania zajmowały zbyt dużo czasu. Dużą część pracy użytkowników systemu, pochłania analiza zebranych zdarzeń, wychwytywanie szczegółów incydentów oraz wzbogacanie ich o dodatkowe informacje, warto więc przyjrzeć się temu jakie możliwości w tym zakresie oferuje dane rozwiązanie.

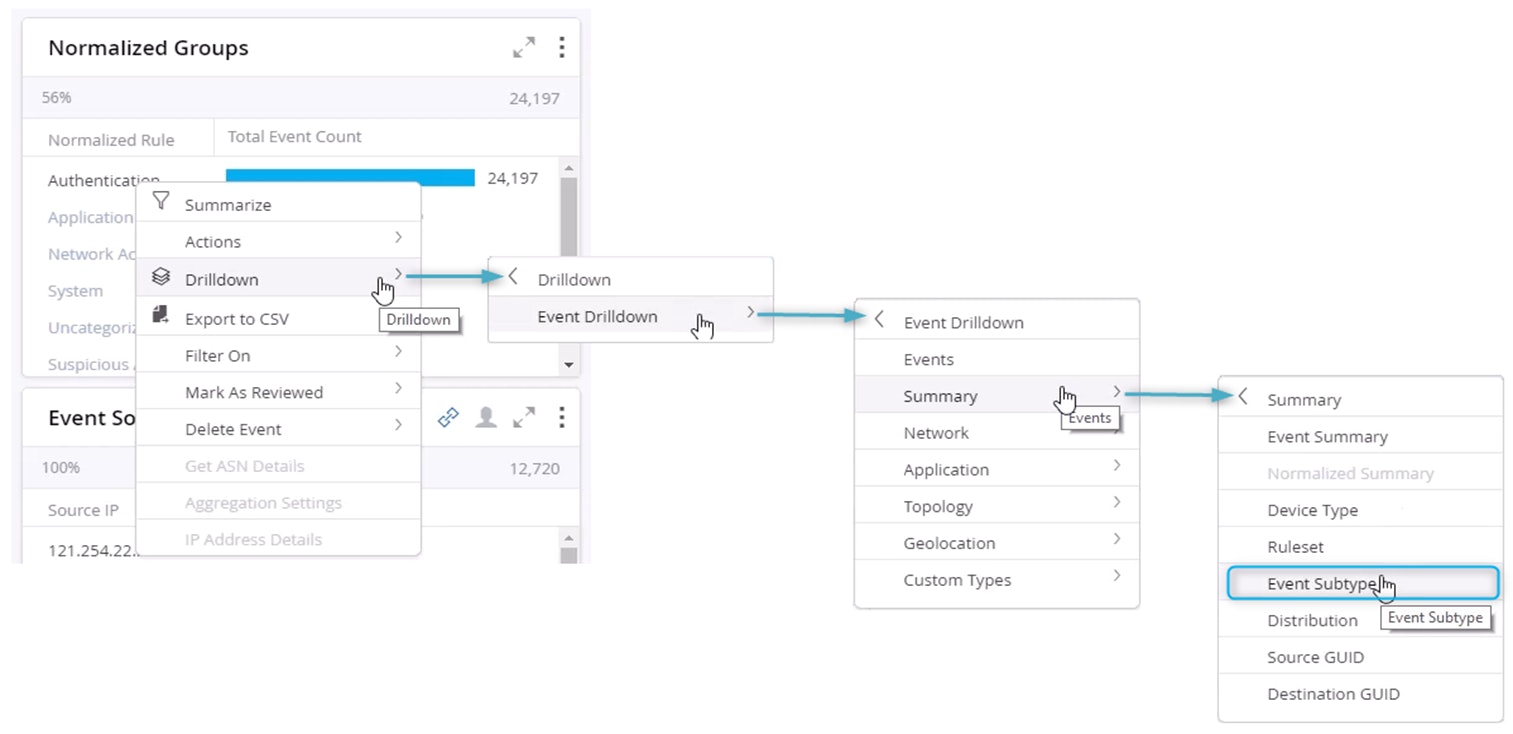

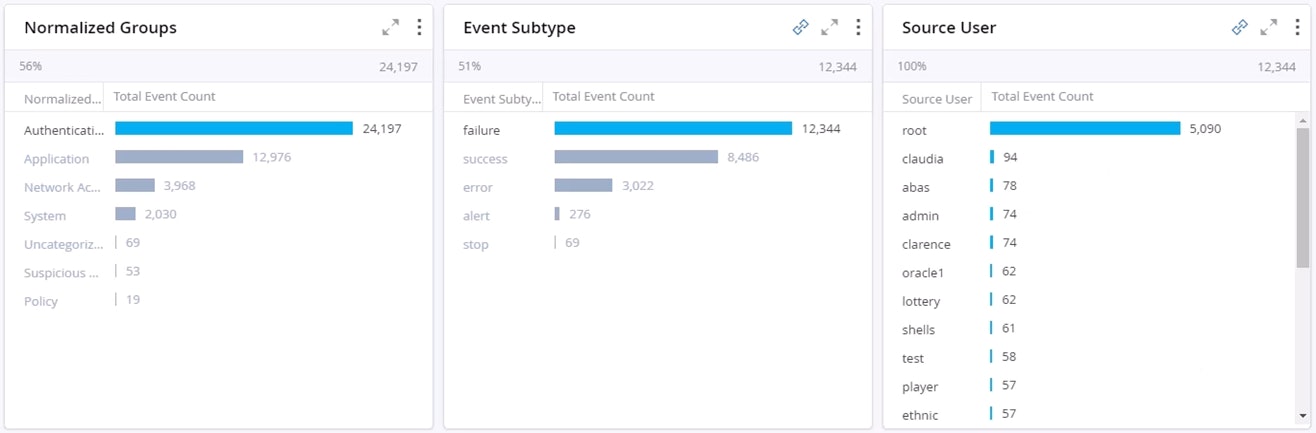

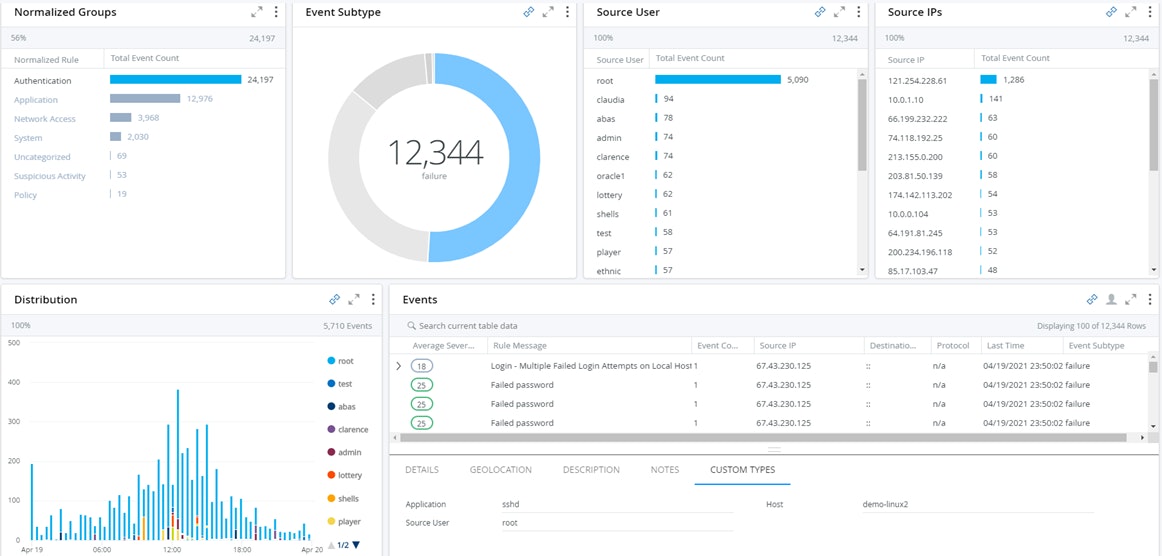

W przypadku McAfee ESM, przynajmniej kilka cech zasługuje na większą uwagę. System ten oferuje możliwość płynnego przechodzenia z jednego pola znormalizowanego na inne, jest to tzw. mechanizm drill down. Przykładowo, jeśli analitycy weryfikują zdarzenia mówiące o próbie logowania użytkowników i chcieliby szybko wyświetlić status wspomnianych logowań, wystarczy, że wybiorą daną grupę zdarzeń oraz wskażą odpowiednie pole, na które system następnie wykona drill down – w tym przypadku, jest to pole Event Subtype:

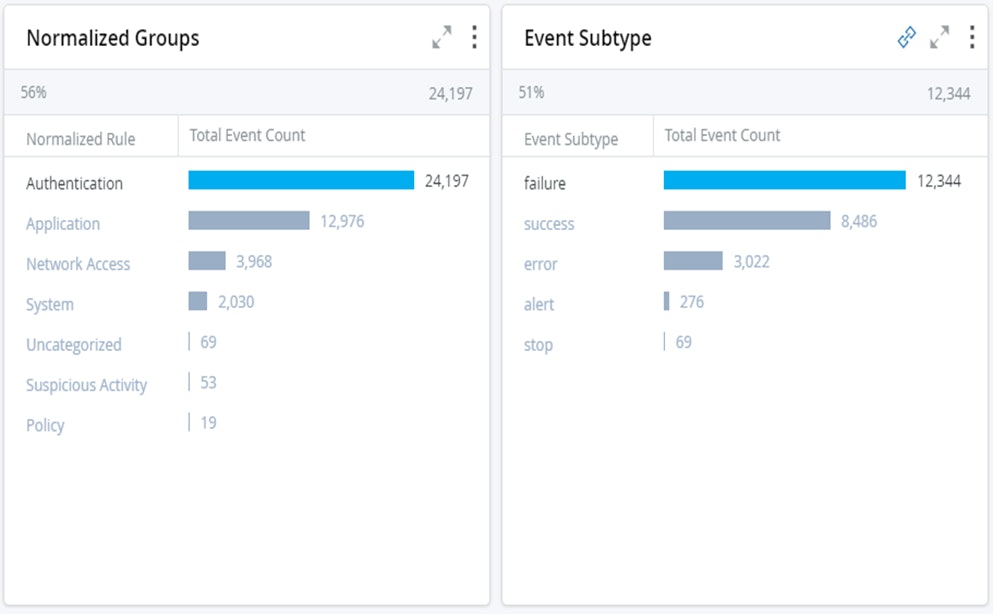

W rezultacie wyświetlone zostaną dwa monitory – pierwszy z nich jest tym z którego wykonano drill down, drugim jest monitor prezentujący informacje o poszukiwanym statusie logowania:

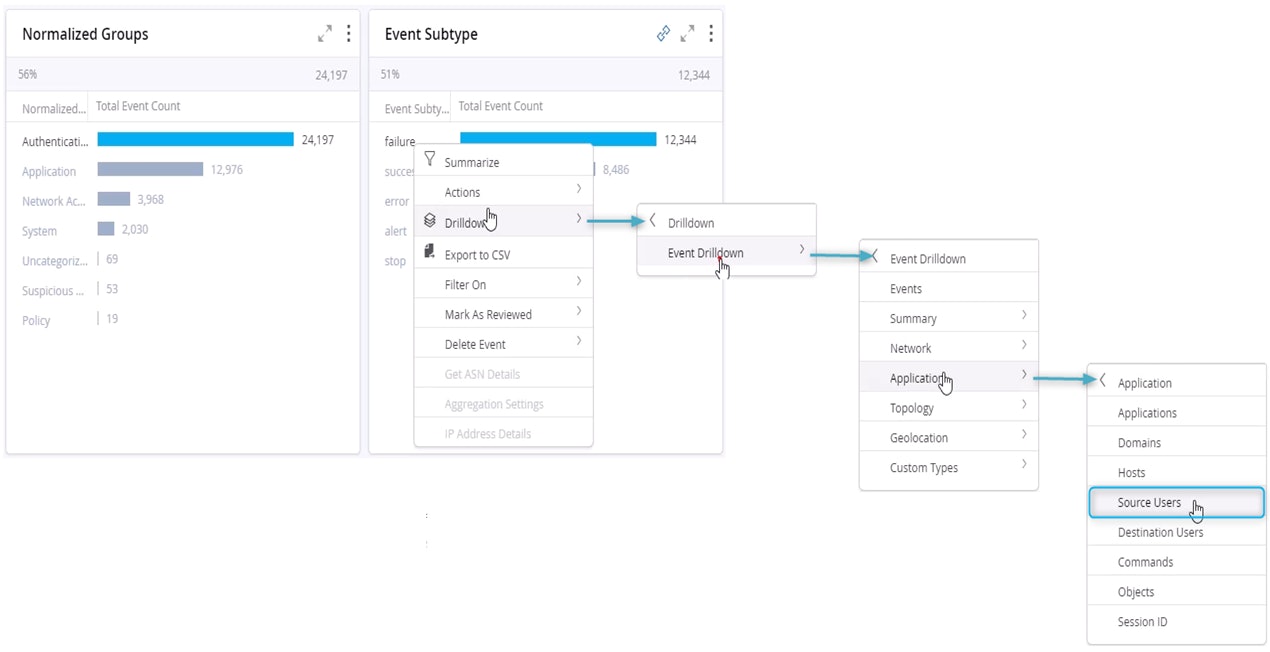

Jeżeli, w kolejnym kroku analityk będzie chciał wyświetlić konta użytkowników, dla których zaraportowany został status failure wystarczy, że zaznaczy grupę zdarzeń o statusie failure a następnie wykona drill down na pole Source Users:

W rezultacie, do bieżącego widoku dodany zostanie monitor zawierający konta użytkowników:

Tak utworzony widok może zostać wzbogacany o kolejne, bardziej zaawansowane lub szczegółowe monitory. Co istotne, mechanizm drill down powoduje również powiązanie monitora wynikowego ze źródłowym, dzięki czemu zmiana wyboru wartości w monitorze źródłowym powoduje automatyczne odświeżenie wartości prezentowanych w monitorze wynikowym.

Ostateczny widok może zostać zapisany i wykorzystany w późniejszym czasie, może on również zostać udostępniony innym użytkownikom systemu.

Czasochłonność konfiguracji oraz utrzymywania systemu

Wybierając dane rozwiązanie, warto również przyjrzeć się temu jak wyglądają aspekty konfiguracji oraz bieżącego utrzymania systemu, mowa między innymi o tym jakie możliwości oferuje system w kontekście następujących zadań:

- Dodawanie nowych źródeł:

Czy istnieje możliwość automatyzacji lub hurtowego importu źródeł logów?

Czy w przypadku rozwiązania agentowego producent dostarcza również narzędzie umożliwiające zarządzanie agentem?

- Tworzenie reguł parsujących:

Czy oferowane rozwiązanie posiada wbudowane mechanizmy umożliwiające tworzenie reguł parsujących?

W jaki sposób opisywane są wzorce tekstu oraz czy możliwa jest ingerencja operatora w proces dopasowania?

- Tworzenie reguł korelacyjnych:

Czy oferowane rozwiązanie posiada wbudowane mechanizmy umożliwiające tworzenie reguł korelacyjnych?

Czy tworzenie reguł korelacyjnych wymaga od operatorów dodatkowych umiejętności programistycznych?

Jak prezentuje się system SIEM od firmy McAfee w konfrontacji z powyższymi punktami?

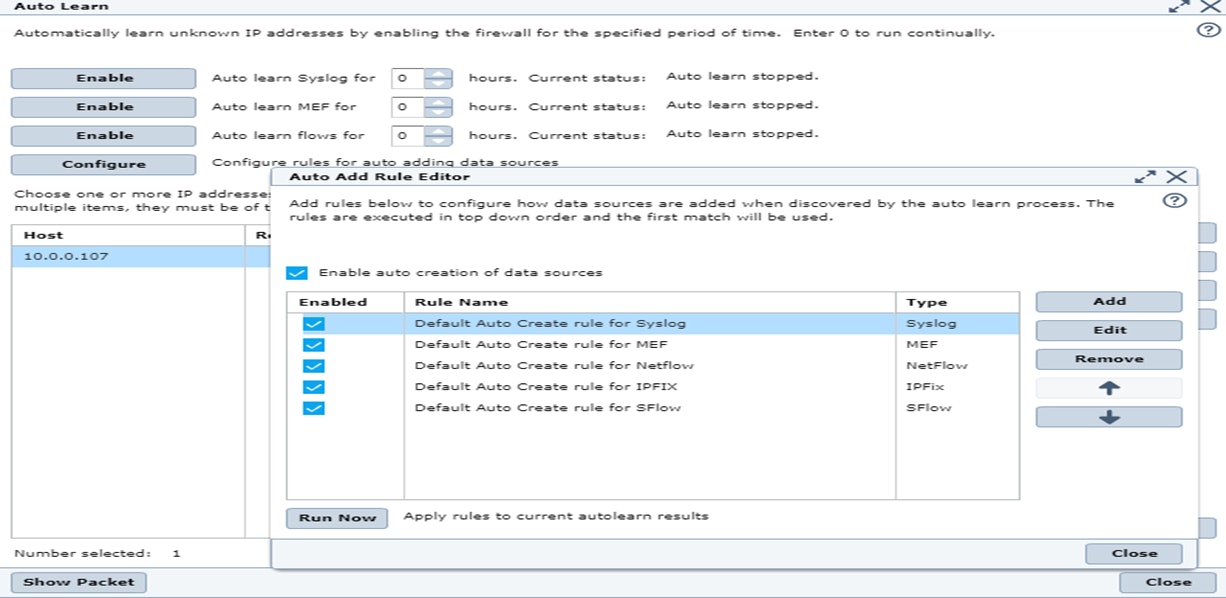

Dodawanie nowych źródeł:

Oprócz ręcznego tworzenia źródeł, McAfee ESM umożliwia również import źródeł z pliku CSV, możliwe jest także automatyczne dodawanie źródeł na podstawie wysyłanych przez nie logów – jest to tzw. mechanizm autolearn:

Kolejną metodą umożliwiającą dodanie źródeł w systemie McAfee ESM jest wykorzystanie API oraz metod: dsAddDataSource, dsAddDataSourceList.

Dodatkowo, w przypadku źródeł, dla których bardziej zasadne wydaje się być wykorzystanie rozwiązania agentowego – przykładowo dla stacji roboczych, istnieje możliwość skorzystania z konsoli McAfee ePolicy Orchestrator (ePO), ponieważ licencja na rozwiązanie McAfee ESM zawiera również licencję na system McAfee ePO.

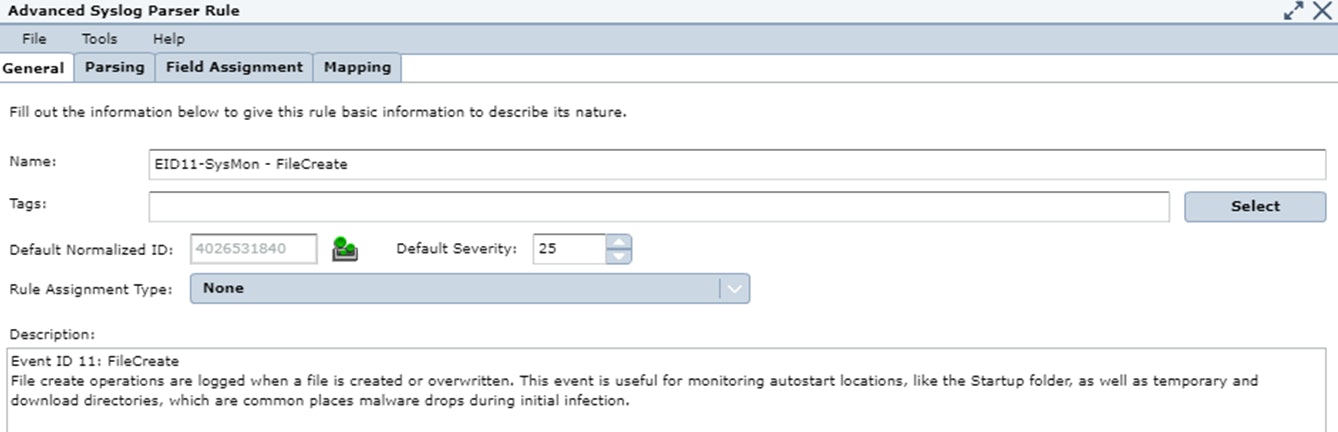

Tworzenie reguł parsujących

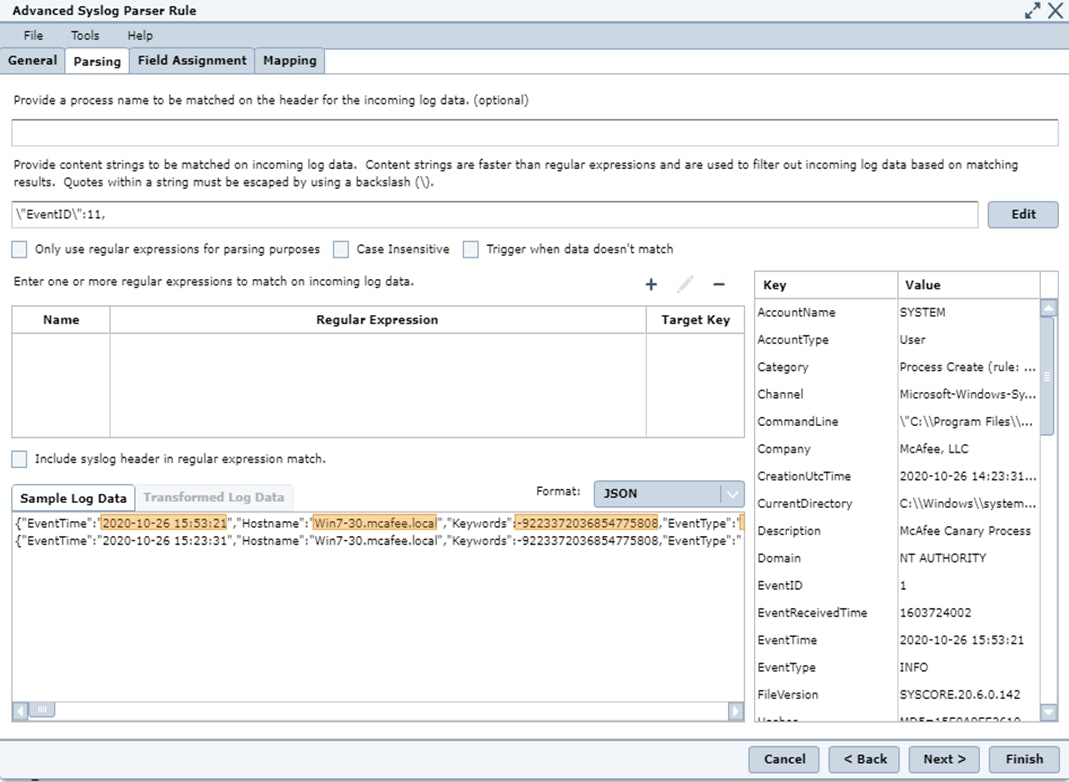

McAfee ESM posiada wbudowany kreator usprawniający proces tworzenia reguł parsujących. Zaimplementowany w system mechanizm wykorzystuje wyrażenia regularne zgodne ze składnią PCRE (Perl Compatible Regular Expressions). Przygotowanie własnej reguły parsującej wymaga od administratora systemu, wypełnienia raptem czterech zakładek kreatora:

W pierwszej zakładce należy uzupełnić nazwę reguły, jej istotność oraz kategorię zdarzenia.

Druga zakładka odpowiedzialna jest za właściwe parsowanie, należy w niej uzupełnić wyrażenie regularne opisujące wskazany pakiet. W przypadku gdy pakiet, zawiera znaczniki informujące o nazwie pól dla których przekazywane są wartości – przykładowo dla formatów: JSON, XML, CEF, nie jest konieczne uzupełnianie wyrażenia regularnego, system na podstawie składni logu i zawartych w nim znaczników automatycznie wyodrębni dane zawarte w pakiecie:

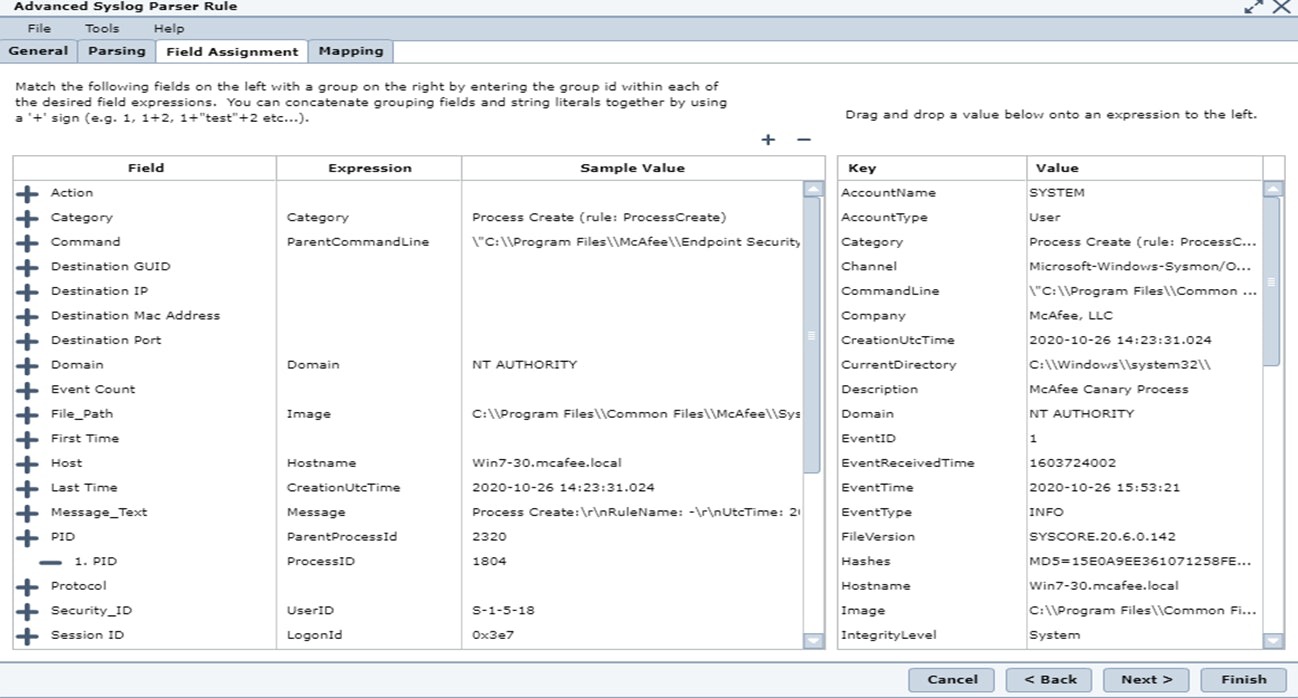

Trzecia zakładka odpowiedzialna jest za normalizację zdarzeń, następuje w niej przypisanie wartości wydobytych z logu do pól znormalizowanych, które są wbudowane w system:

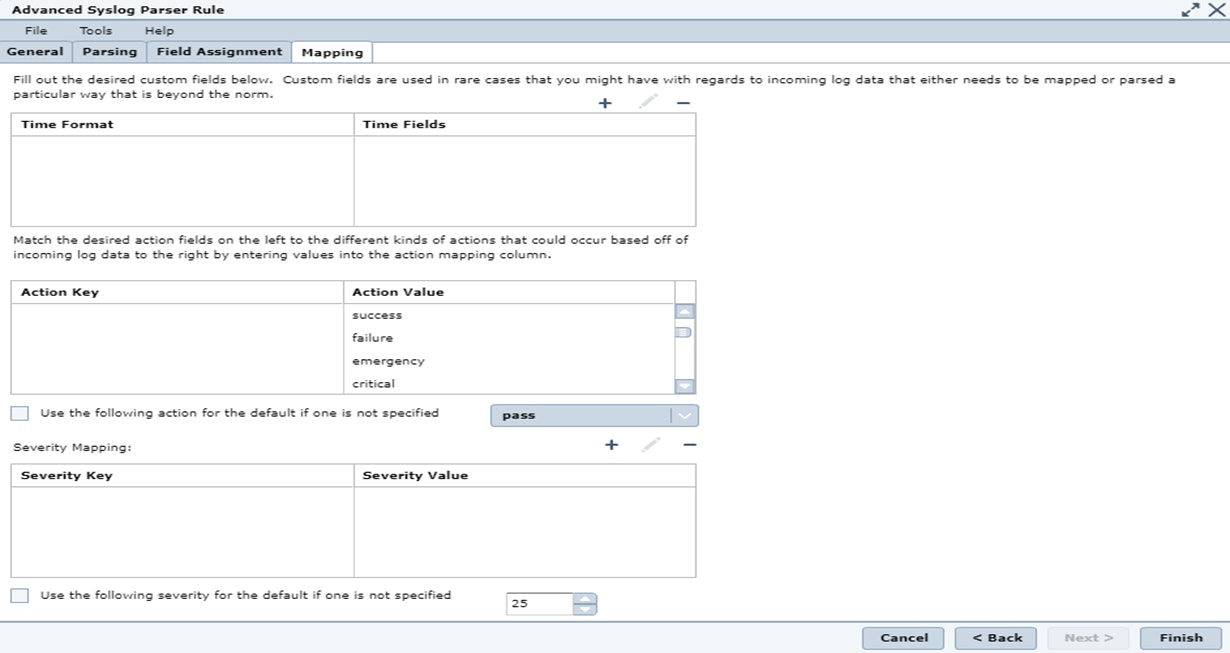

Ostatnia zakładka jest opcjonalna, umożliwia ona doprecyzowanie formatu daty zawartej w pakiecie. Ponadto, w tym miejscu istnieje również możliwość określenia ciągu znaków informujących o efekcie zdarzenia zawartego w logu – przykładowo czy logowanie użytkownika zakończyło się powodzeniem. Istnieje również możliwość uzależnienia istotności zdarzenia od informacji zawartych w pakiecie:

Tworzenie reguł korelacyjnych

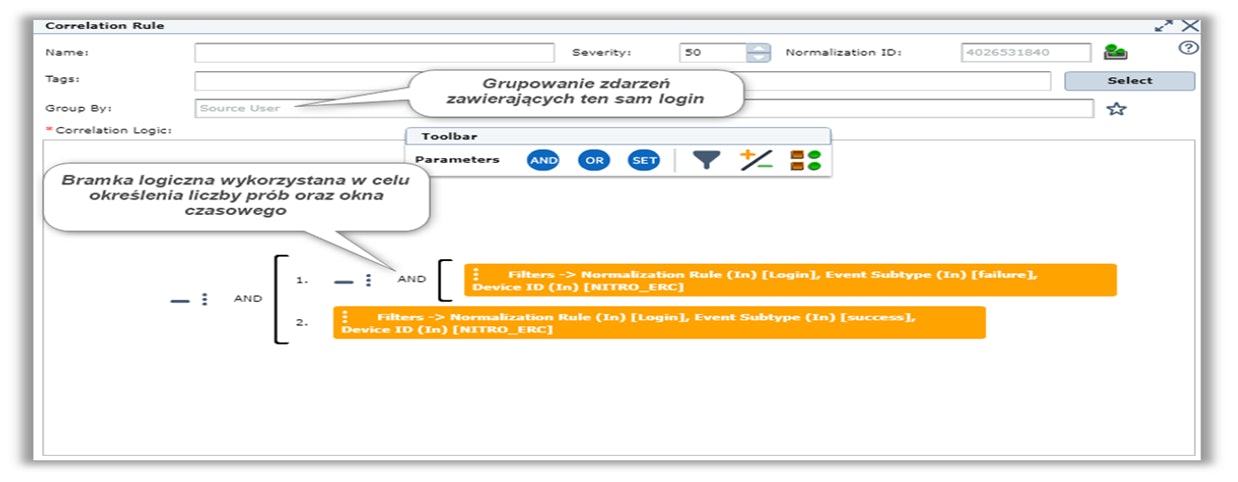

Analogicznie do reguł parsujących, system posiada wbudowany kreator umożliwiający utworzenie reguł korelacyjnych. Kreator ten wykorzystuje filtry oraz bramki logiczne, dzięki czemu przygotowanie reguły jest procesem bardzo intuicyjnym:

Integracje natywne

Przy doborze systemu SIEM warto zwrócić również uwagę na to jakie możliwości integracyjne oferuje dane rozwiązanie - czy oprócz zbierania logów istnieje możliwość wywołania określonej akcji w innym systemie bezpieczeństwa?

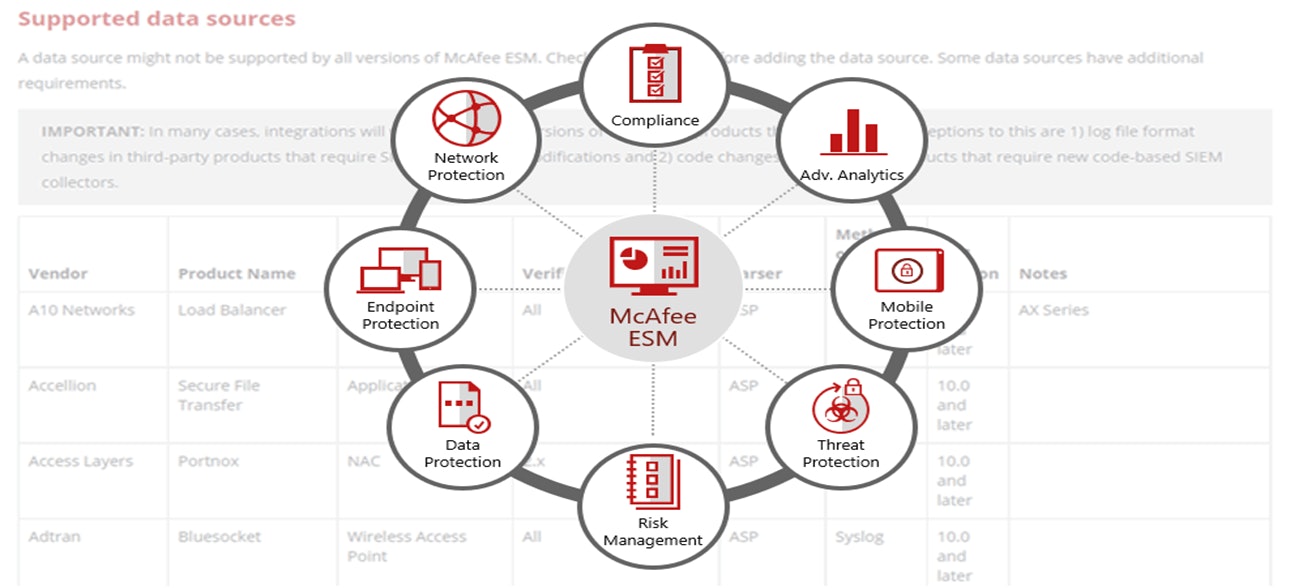

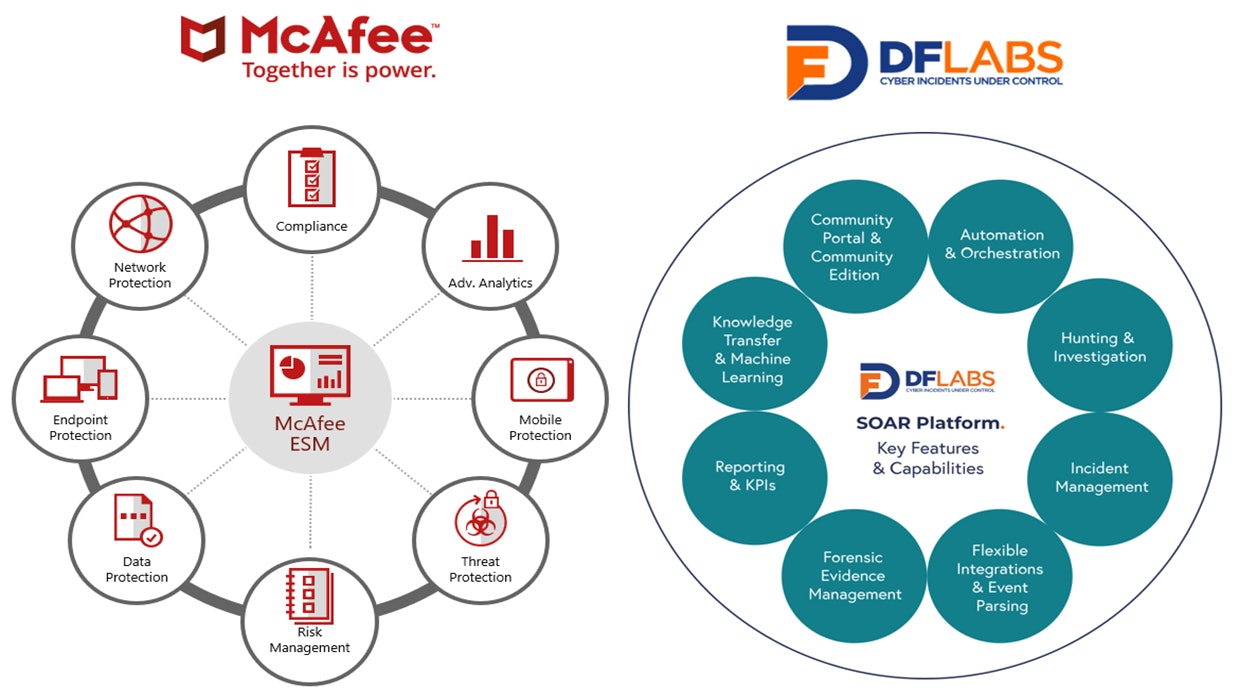

Firma McAfee ma w swoim portfolio ponad 50 różnych produktów. Są to między innymi systemy: IPS, AV, EDR, Web Proxy, DLP, Sandbox i co najważniejsze, dla większości z nich zapewniona jest natywna integracja, rozszerzająca możliwości wykorzystywanych systemów:

- McAfee ePolicy Orchestrator (ePO) – konsola zarządzająca dla produktów klasy endpoint.

Użytkownik systemu McAfee ESM ma możliwość przypisywania znaczników do obiektów, które są zarządzane przez ePO. Nadanie znacznika może wywołać konkretną akcję, np. zmienić politykę wskazanego produktu McAfee lub uruchomić zdefiniowany wcześniej skrypt. - McAfee Active Response (MAR) – system klasy EDR. Dzięki integracji obu produktów, administrator systemu SIEM ma możliwość wywoływania zdefiniowanych w systemie Active Response na stacje oraz zbieranie wyników do watchlist na potrzeby tworzenia reguł korelacyjnych oraz filtrowania i raportowania w systemie ESM.

- McAfee Threat Intelligence Exchange (TIE) – lokalna baza reputacji. Integracja natywna umożliwia pobranie informacji o sumach kontrolnych plików wykonywalnych, uruchamianych na zarządzanych stacjach, a następnie wykorzystanie tych informacji w korelacjach.

- McAfee Advanced Threat Defense (ATD) - system klasy Sandbox. Dzięki integracji z systemem McAfee ATD, możliwe jest automatyczne pobranie wskaźników kompromitacji (IoC) oraz przeszukanie logów zgromadzonych w systemie SIEM w kontekście informacji zawartych w IOC.

- McAfee Network Security Platform (NSP) – sieciowy system klasy IPS. Integracja z systemem McAfee NSP umożliwia przekazywania wskazanych adresów IP do kwarantanny. Blokada komunikacyjna definiowana jest na określony czas – od 15 minut do blokady permanentnej

Możliwość integracji z systemami firm trzecich

Przed kilkoma laty, firma McAfee założyła technologiczny program partnerski - Security Innovation Alliance (SIA). Głównym założeniem tego programu było uproszczenie integracji systemów bezpieczeństwa pochodzących od różnych producentów w celu skrócenia czasu wykrywania i reagowania na ukierunkowane ataki. Obecnie w skład programu SIA wchodzi ponad 100 producentów.

Lista producentów wraz z opisem integracji dostępna jest pod adresem:

Przykładowa integracja pomiędzy systemem McAfee ESM oraz systemem klasy SOAR (Security Orchestration, Automation And Response) firmy DFLabs umożliwia:

- automatyczne pobieranie informacji o wygenerowanych alarmach,

- pobranie surowych logów dotyczących danego zdarzenia (jako wzbogacenie informacji),

- pobranie listy watchlist utworzonych w systemie McAfee ESM (jako wzbogacenie informacji),

- pobranie szczegółów zdarzeń wywołujących incydent - regułę korelacyjną (jako wzbogacenie informacji),

- przeszukiwanie zdarzeń (jako wzbogacenie informacji),

- zatwierdzanie alarmów (jako wywołanie akcji w systemie SIEM),

- dodawanie nowych wartości do istniejących watchlist - celem optymalizacji reguł korelacyjnych (wywołanie akcji w systemie SIEM),

- usuwanie wartości z istniejących watchlist - celem optymalizacji reguł korelacyjnych (jako wywołanie akcji w systemie SIEM).

Serwis reputacyjny producenta oraz możliwość integracji z innymi, w tym również darmowymi serwisami reputacyjnymi.

Wybierając system SIEM warto również zweryfikować, czy producent systemu udostępnia własne serwisy typu Threat Intelligence, a jeśli nie to, czy dany system zapewnia możliwość integracji z serwisami reputacji, choćby darmowymi.

Serwis reputacyjny McAfee GTI (Global Threat Intelligence) gromadzi i przetwarza dane z setek tysięcy źródeł rozsianych po całym świecie. Na jakość informacji mają wpływ, zarówno dane pozyskiwane z pasywnych systemów typu honey pot, jak i informacje o wykrytych atakach, przekazywane przez produkty bezpieczeństwa McAfee, pracujące w realnych środowiskach produkcyjnych. Przykładowo, wykryty przez McAfee NSP atak z określonego adresu IP powoduje obniżenie reputacji i podniesienie poziomu ryzyka związanego z tym konkretnym adresem.

Informacje z GTI mogą być uwzględniane w regułach korelacyjnych, zwiększając prawdopodobieństwo wykrycia incydentów. Jest to niezwykle cenne uzupełnienie analizy przeprowadzanej przez system SIEM.

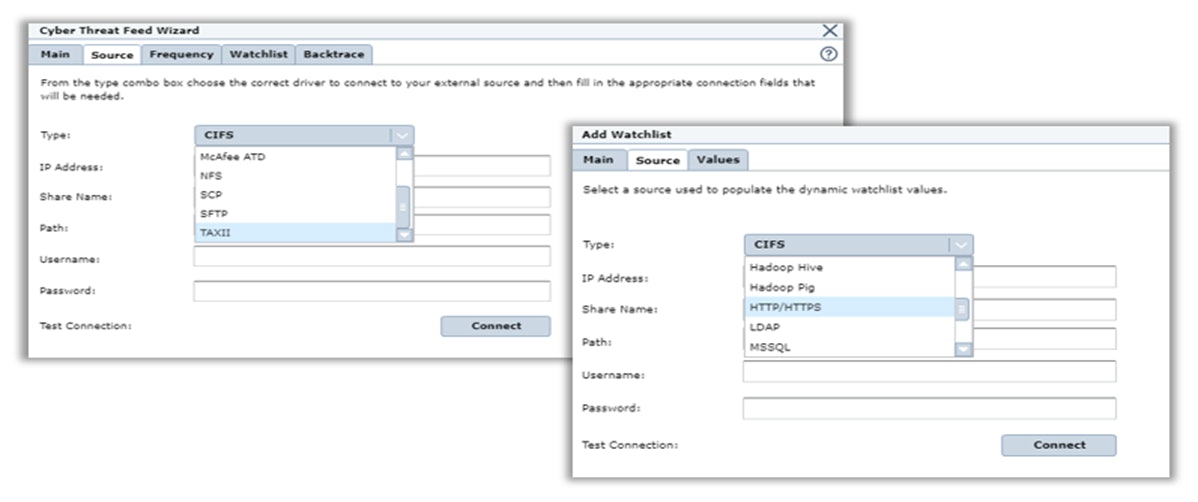

McAfee ESM udostępnia również możliwość skorzystania z darmowych serwisów reputacji. Dzięki wykorzystaniu dynamicznych Watchlist, możliwe jest pobranie danych przy wykorzystaniu protokołu http/https, natomiast dzięki mechanizmowi Therat Feads możliwe skorzystanie z TAXII (Trusted Automated Exchange of Intelligence Information) celem pobrania wskaźników zapisanych w IOC (Indicator Of Compromise):

Zasady licencjonowania

Ostatnim punktem, ale oczywiście bardzo istotnym, są zasady licencjonowania danego systemu. Czy licencja bazuje na ilości danych wysyłanych do systemu, czy pod uwagę brana jest również liczba zdefiniowanych źródeł bądź liczba systemów/serwerów, które działają w naszej infrastrukturze?

W przypadku rozwiązania McAfee ESM, licencjonowanie bazuje na parametrach i wydajności danej maszyny: fizycznej bądź wirtualnej. Producent, na podstawie uśrednionego poziomu złożoności logów, szacuje poziom EPS (Event Per Second), czyli zdarzeń na sekundę, które powinny być na bieżąco parsowane przez daną maszynę. Warto jeszcze wspomnieć o tym, że w przypadku przekroczenia zakładanego poziomu zdarzeń określonych w parametrach maszyny, wszelkie nadmiarowe dane nie zostaną odrzucone, lecz czasowo zbuforowane i przetworzone przez system w późniejszym czasie. McAfee ESM nie posiada również żadnych licencyjnych ograniczeń dotyczących liczby zdefiniowanych źródeł logów czy systemów (asset’ów) uruchomionych w infrastrukturze.

Potrzebujesz konsultacji eksperta?

Zapraszamy na krótką rozmowę lub wideokonferencję. Skontaktuj się z nami – porozmawiamy o wyzwaniach związanych z bezpieczeństwem, którym stawiasz czoła, przyjrzymy się bliżej dostawcom, omówimy też Twoje projekty IT. Jesteśmy po to, aby Ci pomóc.

Michał Kwiatkowski

Security Architect,

Nomios Poland