Cyberbezpieczeństwo nie jest czymś, o czym można zapomnieć po wdrożeniu. To żywy ekosystem, w którym co tydzień coś się zmienia: pojawiają się nowe możliwości chmury i sztucznej inteligencji, nowe techniki ataków, nowe wymagania dotyczące zgodności... a jednocześnie trwa konsolidacja, a przejęcia nieustannie zmieniają krajobraz. Efekt? Plany działania ulegają zmianom, nazwy produktów się zmieniają, portale mnożą się z dnia na dzień i zanim się zorientujesz, zajmujesz się głównie... brakiem widoczności.

Jeśli brzmi to znajomo: witaj w klubie.

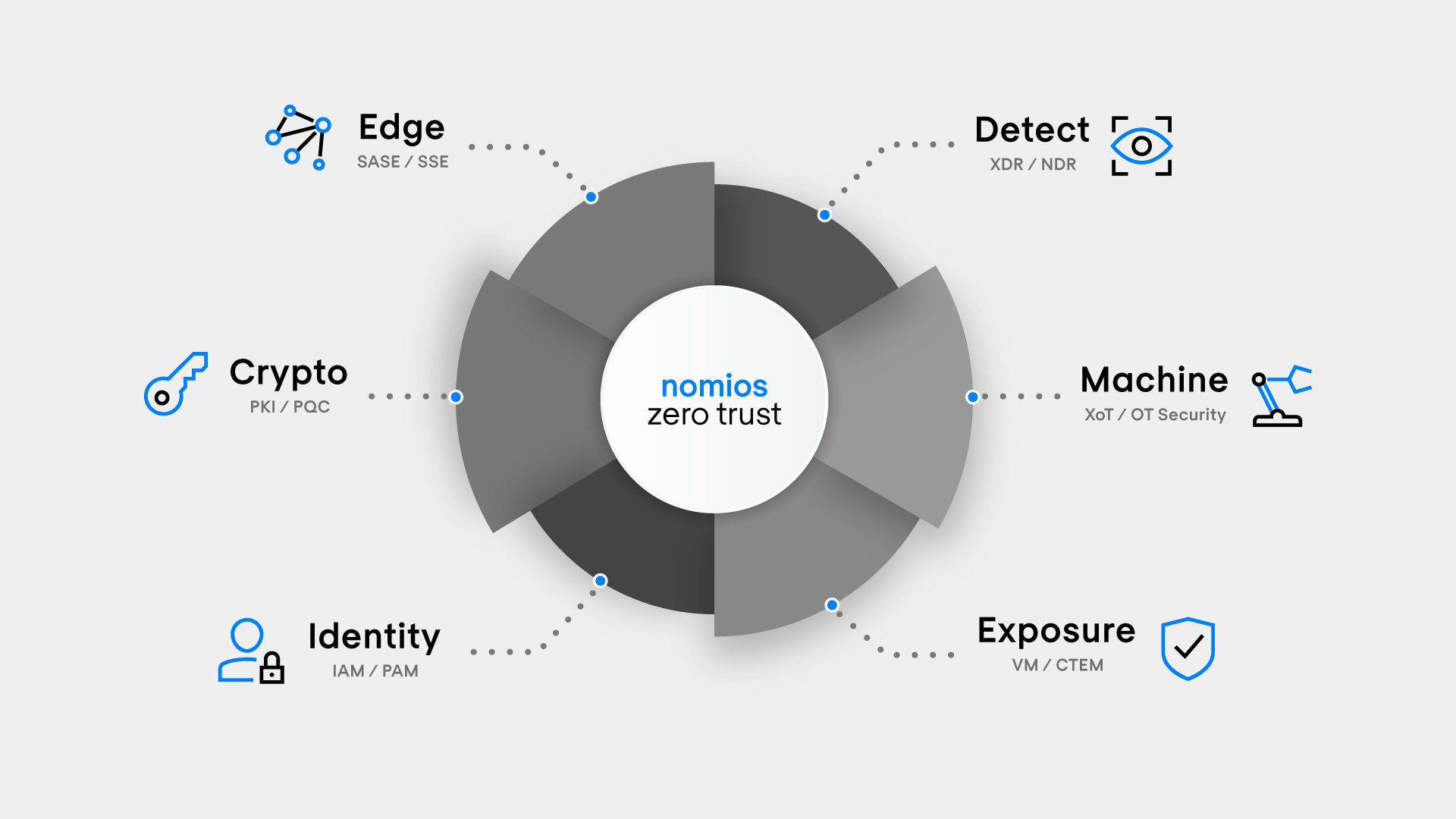

Właśnie dlatego Nomios wprowadza odświeżoną ofertę produktów z zakresu cyberbezpieczeństwa, która nie opiera się na poszczególnych produktach, ale na architekturze. Oferta ta zapewnia kontrolę na dynamicznym rynku, pozostając jednocześnie praktyczna: od strategii i projektowania po wdrożenie i eksploatację. Jej istotę można zobaczyć na naszej grafice: sześć domen połączonych w jedną — Nomios Zero Trust.

Sześć dziedzin, jedna architektura Zero Trust

Zero Trust jest czasami sprzedawane jako produkt, który można po prostu „włączyć”. Gdyby to tylko było takie proste. W praktyce Zero Trust to spójny zestaw wyborów projektowych: sposób połączenia tożsamości, dostępu, segmentacji, wykrywania, zarządzania ekspozycją i zabezpieczeń kryptograficznych w jedno, spójne podejście.

Nomios jest jednym z niewielu dostawców usług bezpieczeństwa zarządzanego (MSSP) w Europie, który posiada dogłębną wiedzę specjalistyczną we wszystkich sześciu istotnych obszarach — i to właśnie ta kombinacja decyduje o różnicy. Na ilustracji Nomios Zero Trust znajduje się w centrum. Wokół niego sześć elementów składowych tworzy kompletny model:

Edge (SSE / SASE)

Edge to miejsce, w którym użytkownicy, urządzenia i zasoby „stykają się z internetem” — i gdzie należy egzekwować zasady, niezależnie od lokalizacji. Dzięki SSE/SASE można połączyć dostęp, bezpieczeństwo sieciowe i kontrolę sieci (w chmurze), dzięki czemu nie jest się już zależnym od lokalizacji użytkownika, ale od tego, kim jest, co robi i w jakim kontekście. W praktyce model Zero Trust często zaczyna się właśnie tutaj: dostęp nie jest domyślnie zaufany, ale podlega ciągłej ocenie.

Wykrywanie (XDR / NDR)

Zapobieganie pozostaje niezbędne, ale wykrywanie decyduje o tym, jak szybko można naprawdę zareagować. Dzięki XDR/NDR można połączyć sygnały z punktów końcowych, sieci, tożsamości i środowisk chmurowych w jedną funkcję wykrywania i reagowania. Wartość nie polega na „większej liczbie alertów”, ale na lepszej korelacji, szybszej selekcji i skuteczniejszej reakcji. Bądźmy szczerzy: skrzynka odbiorcza pełna ostrzeżeń nie jest strategią SOC.

Kryptografia (PKI / PQC)

Kryptografia jest cichą podstawą bezpieczeństwa cyfrowego: uwierzytelnianie, integralność, szyfrowanie, podpisywanie, zaufanie między maszynami. Dzięki PKI masz pewność, że tożsamości (ludzkie i maszynowe) są weryfikowalne, a zaufanie można skalować. A dzięki PQC (kryptografii postkwantowej) przygotowujesz się na moment, w którym klasyczne algorytmy znajdą się pod presją. Również w tym przypadku kluczowa jest elastyczność kryptografii: możliwość szybkiej i kontrolowanej wymiany algorytmów kryptograficznych i kluczy w miarę ewolucji zagrożeń, standardów lub wymagań. Kryptografia nie jest zatem niszową dziedziną, ale podstawową warstwą modelu Zero Trust — zwłaszcza w perspektywie roku 2026.

Maszyny (bezpieczeństwo XoT / OT)

Zakres „tego, co należy chronić” nie ogranicza się już tylko do IT. XoT i OT wiążą się z różnymi rodzajami ryzyka, różnymi wymaganiami dotyczącymi dostępności i często bardzo różnymi cyklami życia. Nie można traktować OT jak floty laptopów (a naprawdę nie chcesz dowiedzieć się o powodach podczas incydentu). Zero Trust dla maszyn oznacza: widoczność, segmentację, bezpieczny dostęp, monitorowanie i podejście dostosowane do rzeczywistości operacyjnej.

Tożsamość (IAM / PAM / IGA)

Tożsamość jest motorem decyzyjnym Zero Trust. IAM określa, kto może wnioskować o dostęp i z niego korzystać, PAM kontroluje uprawnienia (gdzie znajdują się klejnoty koronne), a IGA zapewnia nadzór: prawidłowe prawa dostępu, procesy podlegające audytowi i cykl życia, który pozostaje łatwy do zarządzania. W nowoczesnych środowiskach tożsamość nie jest „komponentem” — jest płaszczyzną kontroli.

Ekspozycja (VM / CTEM / ASM)

Model Zero Trust bez zarządzania ekspozycją jest jak system alarmowy bez zamków: zauważysz coś, ale będzie już za późno. Dzięki VM (zarządzaniu podatnościami) zajmujesz się podatnością na zagrożenia, dzięki CTEM (ciągłemu zarządzaniu ekspozycją na zagrożenia) kierujesz się ryzykiem i ścieżkami ataku, a dzięki ASM (zarządzaniu powierzchnią ataku) mapujesz swoją zewnętrzną i nieznaną powierzchnię. Ta dziedzina gwarantuje, że nie tylko reagujesz, ale z czasem wprowadzasz strukturalne ulepszenia.

Te sześć dziedzin wzajemnie się wzmacnia. Edge i Identity regulują dostęp, Crypto sprawia, że zaufanie jest weryfikowalne, Detect widzi, co się dzieje, Exposure nadaje priorytet temu, co naprawdę może zaszkodzić, a Machine zapewnia, że „nie-IT” jest również częścią Twojego modelu bezpieczeństwa. Ta wzajemna zależność — a nie pojedyncze narzędzie — jest tym, co rozumiemy pod pojęciem Nomios Zero Trust.

Uniwersalny model Zero Trust z unikalną, ujednoliconą strukturą bezpieczeństwa

Nomios oferuje uniwersalną architekturę Zero Trust: niezależną od dostawców, pragmatyczną w realizacji i skoncentrowaną na wymiernej redukcji ryzyka. Nie jest to model typu „rip-and-replace”, ale spójna architektura, która działa w rzeczywistości środowisk hybrydowych, przy uwzględnieniu istniejących inwestycji i (tak) ograniczeń organizacyjnych.

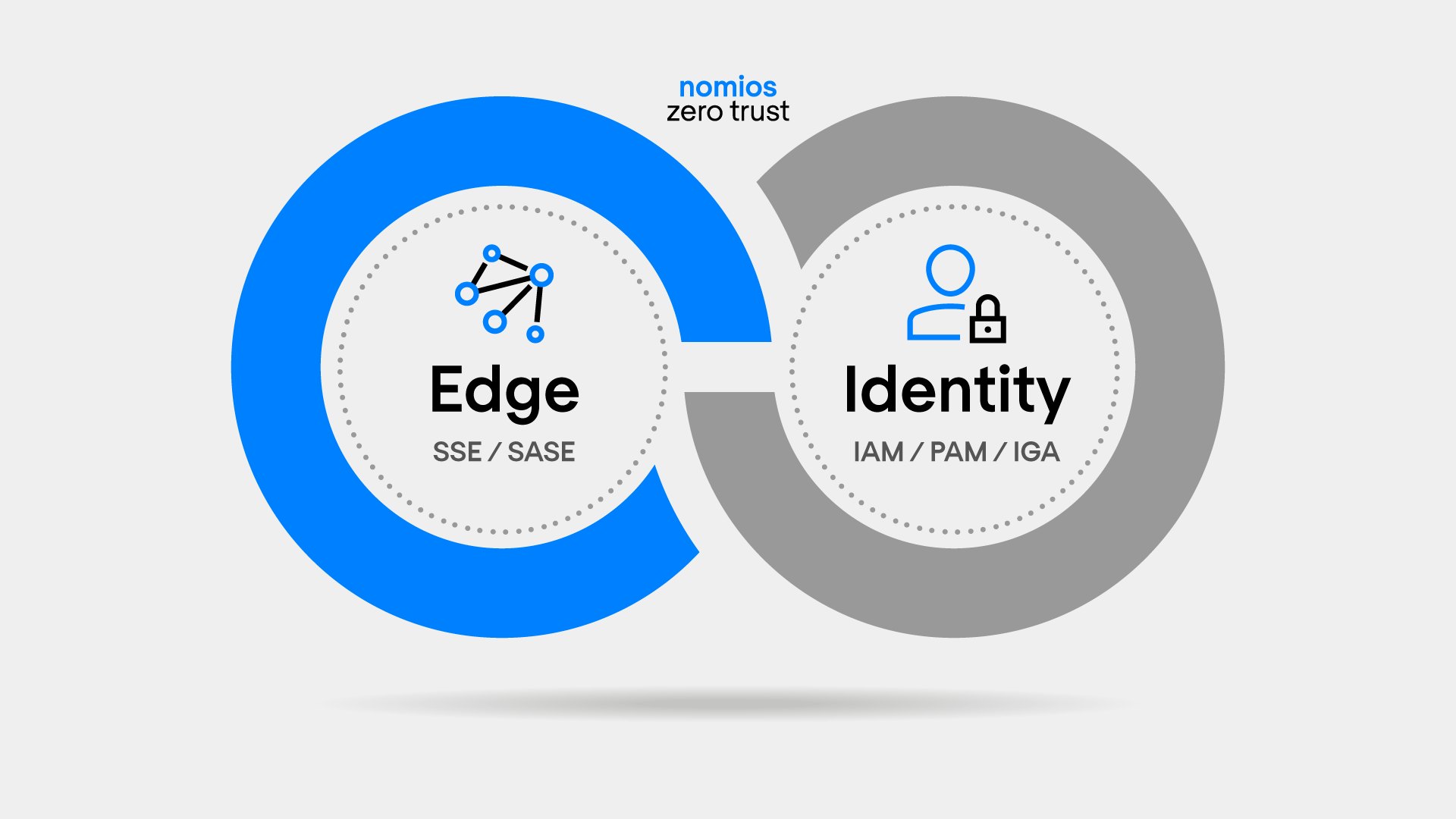

To, co nas wyróżnia, to połączenie Edge z Identity i Crypto na wysokim poziomie. Dzięki wiedzy specjalistycznej Intragen w ramach Nomios, łączymy bezpieczeństwo oparte na tożsamości z innymi dziedzinami w ujednoliconą strukturę bezpieczeństwa: jedną spójną warstwę zaufania, która łączy zasady, dostęp, certyfikaty, klucze i zarządzanie.

Od architektury do operacji: usługi, które zapewniają wartość biznesową

Portfolio tworzy wartość tylko wtedy, gdy można je wdrożyć i uruchomić. Dlatego odnowione portfolio Nomios to nie tylko wiedza specjalistyczna w danej dziedzinie — obejmuje ono również jasny model usług, zaprojektowany, aby pomóc organizacjom krok po kroku osiągnąć wyższy poziom dojrzałości bezpieczeństwa.

Usługi konsultingowe

W zakresie strategii, architektury docelowej, planów działania, ustalania priorytetów w oparciu o ryzyko i zarządzania. Programy projektowania, oceny i dojrzałości Zero Trust, plany działania oparte na ekspozycji, tłumaczenie zgodności (czego faktycznie wymagają przepisy od Twojej organizacji?) oraz podejmowanie decyzji wykraczających poza stwierdzenie „wciąż mamy trochę budżetu”.

Usługi profesjonalne

W zakresie wdrażania i integracji. Od projektowania i wdrażania SSE/SASE, po przypadki użycia XDR/NDR, segmentację OT, programy IAM/PAM/IGA i wdrożenia PKI. W tym miejscu architektura staje się „realna” — łącznie z mniej efektownymi elementami, takimi jak integracje, migracje i operacjonalizacja.

Usługi zarządzane

W celu zapewnienia ciągłości działania i optymalizacji. Monitorowanie, wykrywanie, wsparcie w zakresie reagowania, zarządzanie platformą i ciągłe doskonalenie. Nie jako oddzielna warstwa zarządzania, ale jako rozszerzenie modelu bezpieczeństwa: to, co projektujesz, musi również działać spójnie w codziennej rzeczywistości.

Dla organizacji, które chcą w 2026 r. w wymierny sposób podnieść poziom dojrzałości bezpieczeństwa, ważne jest połączenie następujących elementów: architektura + zdolność wdrożeniowa + dojrzałość operacyjna.

Sześć tematów, które będą miały wpływ na rok 2026

Priorytety ulegają zmianie. Nie dlatego, że tak wskazują „trendy”, ale dlatego, że zmieniają się podstawowe siły: geopolityka, szybsze cykle technologiczne, ataki oparte na sztucznej inteligencji, bardziej rygorystyczne regulacje i bardziej złożone łańcuchy dostaw. Oto tematy, które naszym zdaniem będą najważniejsze dla klientów w 2026 r. — i które są bezpośrednio związane z Nomios Zero Trust:

Suwerenność cyfrowa

Kontrola nad cyfrowymi kotwicami zaufania staje się kwestią strategiczną. Kluczową rolę odgrywa tu PKI: certyfikaty, podpisywanie, szyfrowanie, zarządzanie cyklem życia i ład korporacyjny. Ten, kto kontroluje klucze, ostatecznie decyduje, komu — i czemu — można zaufać.

Bezpieczeństwo kwantowe (PQC)

PQC nie jest już „problemem przyszłości”, ale procesem migracji, który wymaga przygotowań: inwentaryzacji kryptografii, przypadków użycia, podejść hybrydowych, wyboru dostawców i analizy wpływu. Nie musisz zmieniać wszystkiego już jutro, ale w 2026 roku będziesz chciał wiedzieć, na czym stoisz — i jak przeprowadzić migrację.

Konwergencja SSE i IAM

Dostęp jest coraz bardziej oparty na tożsamości i zasadach. Granica między „bezpieczeństwem sieci” a „bezpieczeństwem tożsamości” zaciera się. Organizacje, które projektują SSE i IAM jako jedną spójną płaszczyznę kontroli, odnoszą sukces: mniej luk, lepsze doświadczenia użytkowników i większa możliwość kontroli.

Skalowalne operacje bezpieczeństwa

Więcej telemetrii nie oznacza większego bezpieczeństwa. Chodzi o lepsze wykrywanie, szybszą reakcję i mierzalne cykle ulepszeń. XDR/NDR, inżynieria przypadków użycia i priorytetyzacja oparta na ekspozycji będą kluczowymi czynnikami wpływającymi na skuteczność.

Sztuczna inteligencja w cyberbezpieczeństwie

Sztuczna inteligencja przyspiesza ataki (phishing, inżynieria społeczna, tworzenie exploitów) i obronę (triage, analityka, automatyzacja). Wymaga jednak również zarządzania: która sztuczna inteligencja może być wykorzystana do czego, jak zapobiegać ryzyku wycieku danych i jak uniknąć sytuacji, w której „sztuczna inteligencja” stanie się czarną skrzynką w procesie podejmowania decyzji?

Ryzyko związane z łańcuchem dostaw i zgodność z przepisami (NIS2, DORA i inne)

Łańcuch dostaw jest zarówno wektorem ataku, jak i tematem zgodności z przepisami. NIS2 i DORA podnoszą poprzeczkę w zakresie zarządzania ryzykiem, raportowania, odporności i możliwości wykazania zgodności. Zero Trust pomaga — ale tylko wtedy, gdy przełoży się to na kontrole, procesy i realizację operacyjną.

Podsumowanie

Rynek będzie się nadal zmieniać. To pewne. Prawdziwe pytanie brzmi: czy zmierzasz wraz z nim w sposób, który zwiększa złożoność, czy też w sposób, który wzmacnia i ujednolica Twój model bezpieczeństwa.

Dzięki odnowionemu portfolio Nomios w zakresie cyberbezpieczeństwa łączymy sześć dziedzin w jednym podejściu Nomios Zero Trust — i dostarczamy uniwersalną architekturę, którą można projektować, budować i uruchamiać. Dodatkowym wyróżnikiem jest ujednolicona struktura bezpieczeństwa stworzona dzięki połączeniu siły Edge, Detect, Identity i Crypto. Jeśli chcesz, aby rok 2026 był czymś więcej niż tylko „nadążaniem za zmianami”, teraz jest czas, aby położyć podwaliny pod model Zero Trust — zanim nadejdzie kolejna fala akronimów.

Porozmawiaj z naszymi ekspertami

Chcesz dowiedzieć się więcej na ten temat? Zostaw wiadomość lub swój numer telefonu, a my oddzwonimy. Chętnie pomożemy Ci dalej.