Moduły Trellix (wcześniej McAfee) Endpoint Security - przyjrzyjmy się im bliżej

Lidera zabezpieczeń antywirusowych chyba nikomu nie trzeba przedstawiać.

Jak głosi jeden ze sloganów reklamowych amerykańskiego przedsiębiorstwa: „To więcej niż antywirus”. W pełni się z tym zgadzam. Rozwiązanie Trellix (wcześniej McAfee) Endpoint Security zostało zbudowane z myślą o komunikacji w czasie rzeczywistym między systemami obrony przed zagrożeniami. Zdarzenia i informacje o zagrożeniach są udostępniane wielu technologiom w celu podjęcia natychmiastowych działań przeciwko podejrzanym aplikacjom, pobieranym plikom i witrynom. Pisaliśmy już o niej wcześniej.

W swoim artykule postaram się nieco przybliżyć poszczególne moduły wraz z najważniejszymi funkcjami, jakie spełniają.

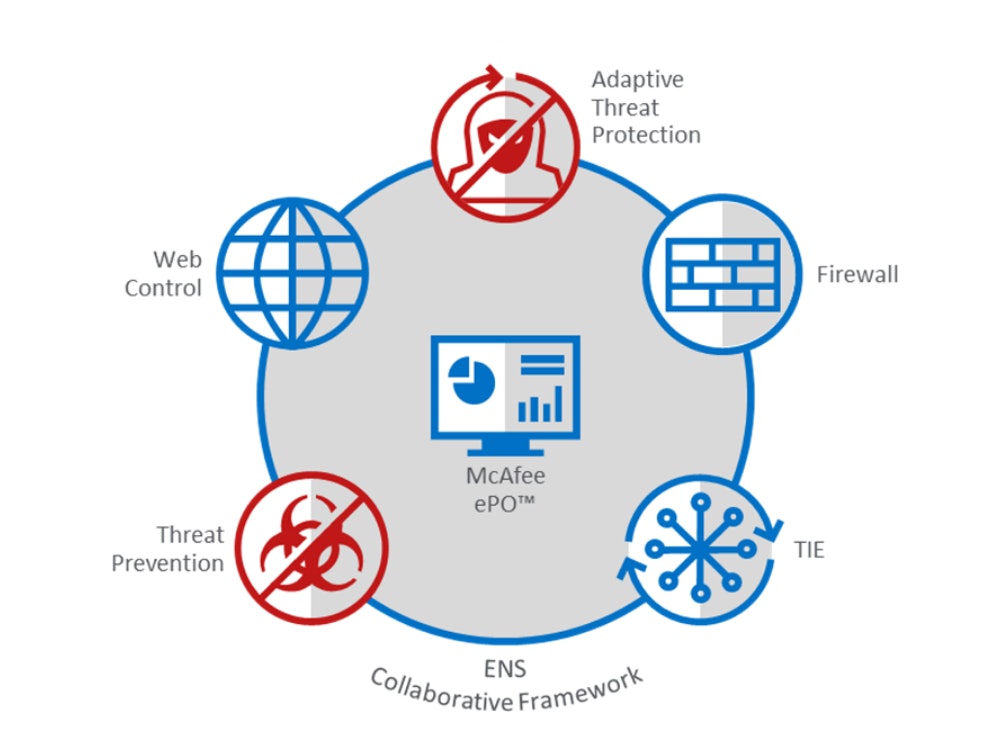

Powyższa infografika przedstawia 5 modułów, a właściwie filarów, które razem tworzą zintegrowaną ramę współpracy w obrębie ochrony punktów końcowych lub, jeśli ktoś woli, z ang. Endpoint Security (ENS). Należą do nich:

- Threat Prevention – odpowiedzialny jest za skanowanie podczas zapisu i odczytu (OAS), skanowanie na żądanie (ODS), Exploit Prevention (HIPS) oraz blokadę dostępu (Access Protection);

- Firewall – jego zadaniem jest monitorowanie ruchu sieciowego oraz internetowego,

- Web Control – skutecznie filtruje strony internetowe i ochroni Twoją przeglądarkę,

- Adaptive Threat Protection – moduł, któremu przypisuje się 3 główne, niezwykle kluczowe zadania: konteneryzowanie aplikacji, analiza zagrożeń oparta na uczeniu maszynowym oraz adaptacyjne wykrywanie zagrożenia w sieci,

- Threat Intelligence Exchange – to moduł określany mianem lokalnej chmury reputacyjnej, odpowiedzialnej za skuteczniejsze wykrywanie, reagowanie i jednoczesne przypisywanie wartości potencjalnego zagrożenia. Ściślej ujmując, moduł ten pozwala odpowiednio wcześnie kategoryzować rodzaj zagrożenia i przekazuje te informacje w obliczu zagrożeń z przyszłości. Ot, taki wywiadowca i informator na liście kadrowej Trellix.

Zacznijmy od krótkiego przedstawienia platformy

Trellix (wcześniej McAfee) Endpoint Security Platform jest oprogramowaniem platformy instalowanym po stronie klienta końcowego. Jego głównymi zadaniami są: uruchomienie, praca oraz wymiana informacji pomiędzy poszczególnymi modułami ochrony z rodziny Endpoint Security.

Podstawowymi i najważniejszymi funkcjami aplikacji Trellix Endpoint Security Platform są:

- stworzenie środowiska umożliwiającego instalację oraz wsparcie pracy modułów ochrony,

- ochrona wszystkich modułów z rodziny Endpoint Security przed ewentualnym niepożądanym odinstalowaniem, wyłączeniem lub ich modyfikacją,

- zbieranie zdarzeń ze wszystkich modułów ochrony podczas ich działania.

Idąc zatem po kolei, zgodnie ze wskazówkami zegara, przyjrzyjmy się każdemu z modułów zamkniętego obiegu Trellix ePO™

️Trellix Endpoint Security Adaptive Threat Protection – moduł przeznaczony do ochrony adaptacyjnej składającej się z kolejnych dwóch, przyległych do niego modułów:

- Dynamic Application Containment (DAC),

- Real Protect (RP).

W tym miejscu warto w skrócie wyjaśnić specyfikę tych submodułów oraz to, za co tak naprawdę odpowiadają

Trellix DAC pozwala na izolowanie nieznanych plików i aplikacji. Niezaufany kod nie jest blokowany, lecz uruchamiany w specjalnie wyizolowanym środowisku uruchomieniowym, gdzie następnie blokowane są operacje typowe dla działalności kodu złośliwego. Analizowana w takim środowisku aplikacja nie będzie w stanie uruchamiać procesów zależnych, modyfikować krytycznych obszarów w rejestrze systemowym ani tworzyć plików wykonywalnych na dysku twardym. Katalog zachowań potencjalnie szkodliwych jest na bieżąco aktualizowany przez Trellix Labs. Sam proces konteneryzacji nie zużywa prawie żadnych dodatkowych zasobów, jako że nie jest on odzwierciedleniem sandboxingu, wykonywanego za sprawą wyspecjalizowanych systemów.

Funkcjonalność Trellix RP opiera się na badaniu reputacji zachowań kodu przed jego uruchomieniem i podczas jego wykonywania. Dzięki temu możliwe jest zatrzymanie danego procesu już w momencie wykrycia typowych dla złośliwej aktywności schematów działań.

Źródłem bazy danych rozwiązania Trellix RP są prowadzone przez Trellix Labs badania oraz algorytmy uczenia maszynowego, które w czasie rzeczywistym analizują trendy w zgłaszanych przez klientów próbkach. Technologia ta potrafi skutecznie zabezpieczać systemy przed najbardziej zaawansowanymi atakami, opierając się wyłącznie na ich zachowaniu – niezależnie od wyników porównania sygnaturowego.

Trellix Endpoint Security Firewall, nasz drugi w kolejności moduł, odpowiada za realizację ochrony sieciowej za pomocą:

- dopuszczania lub blokowania ruchu,

- definiowania ruchu realizowanego za pomocą konkretnego medium,

- definiowania portów, adresów IP lub oprogramowania.

Zanim przejdziemy dalej, Trellix (wcześniej McAfee) Threat Intelligence Exchange wymaga odrobinę więcej naszej uwagi

Trellix TIE jest lokalną bazą reputacji o plikach, certyfikatach, a w przyszłości również adresach URL i adresach IP. Celem stworzenia takiej bazy jest gromadzenie informacji o kontekście każdego obiektu, który może być wzięty pod uwagę przy dalszej analizie.

Trellix TIE jest innowacyjnym rozwiązaniem, które korzysta ze specjalnie zaprojektowanej przez firmę Trellix szyny danych bezpieczeństwa (Trellix Data Exchange Layer – DXL).

Trellix Threat Intelligence Exchange (TIE) poprzez wymianę informacji o zagrożeniach pomiędzy urządzeniami końcowymi, rozwiązaniami zainstalowanymi na styku z Internetem oraz innymi systemami bezpieczeństwa, tworzy adaptacyjny system ochrony sieci korporacyjnej, wykorzystując do tego kompletną wiedzę o zagrożeniach.

Co wyróżnia ten moduł?

- Reputacja plików oraz certyfikatów jest przetrzymywana w jednym miejscu. Pojedyncza zmiana reputacji jest znana wszystkim systemom w czasie rzeczywistym;

- W przypadku infekcji (jeśli znana jest charakterystyka pliku) może on natychmiast zablokować rozpowszechnianie się zagrożenia poprzez nadanie powiązanym z nim plikom złej reputacji. Zmiany te zostaną natychmiast dystrybuowane i dostępne w całej infrastrukturze;

- Odpowiada za integrację stacji końcowych z Trellix Advanced Threat Defense (silnikiem sandboxowym, analizującym zachowanie kodu w wyizolowanym środowisku, który dostarcza informacje reputacyjne do bazy Trellix Threat Intelligence Exchange). Warto podkreślić, że uruchomienie nowego kodu na stacjach końcowych może być warunkowane wynikiem analizy w silniku sandboxowym;

- W miarę możliwości zapewnia lepszą decyzyjności systemu antywirusowego poprzez udostępnienie poszczególnym mechanizmom ochrony świadomości o lokalnym kontekście pliku (liczba uruchomień w przeszłości, obecność na innych urządzeniach, reputacja serwisów GTI oraz Virus Total, itp.).

Trellix Endpoint Security Threat Prevention - kolejny moduł z zamkniętego obiegu współpracy ramowej ENS. Jego głównym zadaniem jest ochrona antywirusowa bazująca na mechanizmach:

- sygnaturowych,

- heurystyki,

- globalnej chmury reputacyjnej GTI,

- ochrony przed dostępem,

- systemu wykrywania i zapobiegania włamaniom opartym na znanych podatnościach systemowych oraz oprogramowania.

Trellix Endpoint Security Web Control jest modułem skierowanym do ochrony użytkownika przed zagrożeniami znajdującymi się na serwisach WWW. Ochrona ta polega w głównej mierze na:

- kategoryzowaniu treści stron internetowych,

- reputacji stron poprzez globalną chmurę reputacyjną Trellix GTI.

Chcesz dowiedzieć się więcej na temat rozwiązań, które oferujemy?

Zostaw wiadomość, skontaktujemy się z Tobą!