ThreatQ

W poprzednim artykule na temat rozwiązania ThreatQ opisaliśmy czym jest Threat Intelligence Platform i co możemy zyskać implementując to rozwiązanie w naszej organizacji. Dla tych, którzy nie mieli możliwości zapoznać się z poprzednim artykułem przypominamy, że ThreatQ stanowi centralną platformę do zarządzania milionami artefaktów typu Threat Intelligence. Produkt zawiera całkiem pokaźną bazę źródeł danych dotyczących zagrożeń bezpieczeństwa teleinformatycznego, zarówno tych darmowych oraz komercyjnych. Te drugie często pozwalają również na darmowe korzystanie z ich usług, ale z pewnymi ograniczeniami.

Warto wspomnieć, że oprócz takiej bazy (Threat Library), produkt również dostarcza narzędzie zwane ThreatQ Investigations, które pozwala na analizę wykrytych w naszej organizacji ataków czy prób ataków. Takie rozwiązanie niewątpliwie pozwoli lepiej zrozumieć, jak działają cyberprzestępcy lub jakie techniki wykorzystują, co bezpośrednio przełoży się na rozwój naszej świadomej postawy wobec tego typu zagrożeń. Natomiast możliwość szybkiej integracji produktu z innymi systemami bezpieczeństwa w naszej organizacji, zwiększy wywiad operacyjny działu bezpieczeństwa teleinformatycznego, co z pewnością zaowocuje skutecznym odpieraniem kolejnych ataków.

ThreatQ i SIEM

W dzisiejszym artykule postaramy się w przedstawić zalety integracji ThreatQ z systemem klasy SIEM, a konkretnie McAfee Enterprise Security Manager. Integracja z McAfee ESM jest o tyle ciekawym przykładem, że odbywa się dwukierunkowo. Dzięki temu możemy cyklicznie zasilać zbiory danych systemu SIEM (z ang. watchlists) podejrzanymi artefaktami, jak np.: adresy url, ip, sygnatury plików, domeny czy chociażby adresy mailowe. Możemy również pobierać alarmy wygenerowane w systemie SIEM, w celu ich dalszej analizy we wspomnianym module ThreatQ Investigation. Podczas takiej analizy, możemy wykorzystać kolejną „wtyczkę”, która jest również dostępna dla tego systemu, a pozwoli ona na odpytanie bazy danych McAfee ESM o wystąpienie analizowanego artefaktu w naszym środowisku, w określonym przedziale czasu.

Przejdźmy najpierw do instalacji wtyczek, jak wspomnieliśmy w poprzednim artykule, integracja ThreatQ z innymi produktami jest bardzo prosta i w większości przypadków sprowadza się do włączenia odpowiedniej wtyczki oraz ewentualnego skonfigurowania podstawowych danych jak adres ip czy dane logowania. W przypadku systemu SIEM firmy McAfee, integracja ta nieco się różni, bo mamy tu do czynienia z tzw. konektorem (z ang. connector), ale nie powinno to stanowić większego problemu. Ze strony producenta pobieramy wspomniane już wcześniej dwie wtyczki oraz dokumentację, stanowiącą instrukcję ich instalacji.

Na początek instalujemy konektor, w tym celu przy pomocy protokołu SSH, logujemy się do konsoli ThreatQ i wpisujemy komendę ‘pip install nazwa_pobranego_pliku_mcafee_esm’. Po poprawnej instalacji, do naszej dyspozycji w konsoli systemu pojawią się dwa nowe programy: tq-mcafee-esm oraz tq-mcafee-esm-alarms.

Następnie, na potrzeby integracji powinniśmy utworzyć dedykowanych użytkowników zarówno w systemie ThreatQ jak i McAfee ESM, przy czym warto tutaj zaznaczyć, że użytkownicy powinni mieć najmniejsze możliwe uprawnienia. Kolejnym krokiem jest konfiguracja konnektora, wykonując komendę ‘tq-mcafee-esm’, podajemy dane konta utworzonego użytkownika systemu ThreatQ. Nasze działania doprowadzą do pojawienia się konnektora w konsoli graficznej programu, skąd dalej będziemy kontynuować integrację z systemem SIEM.

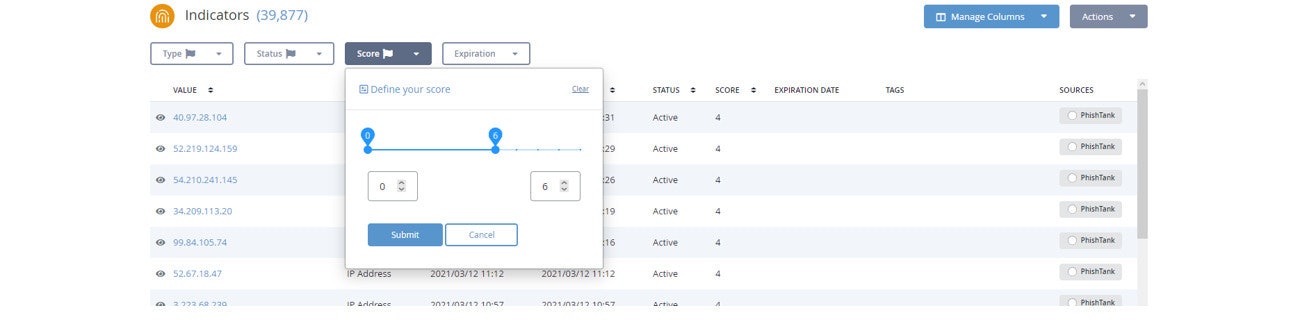

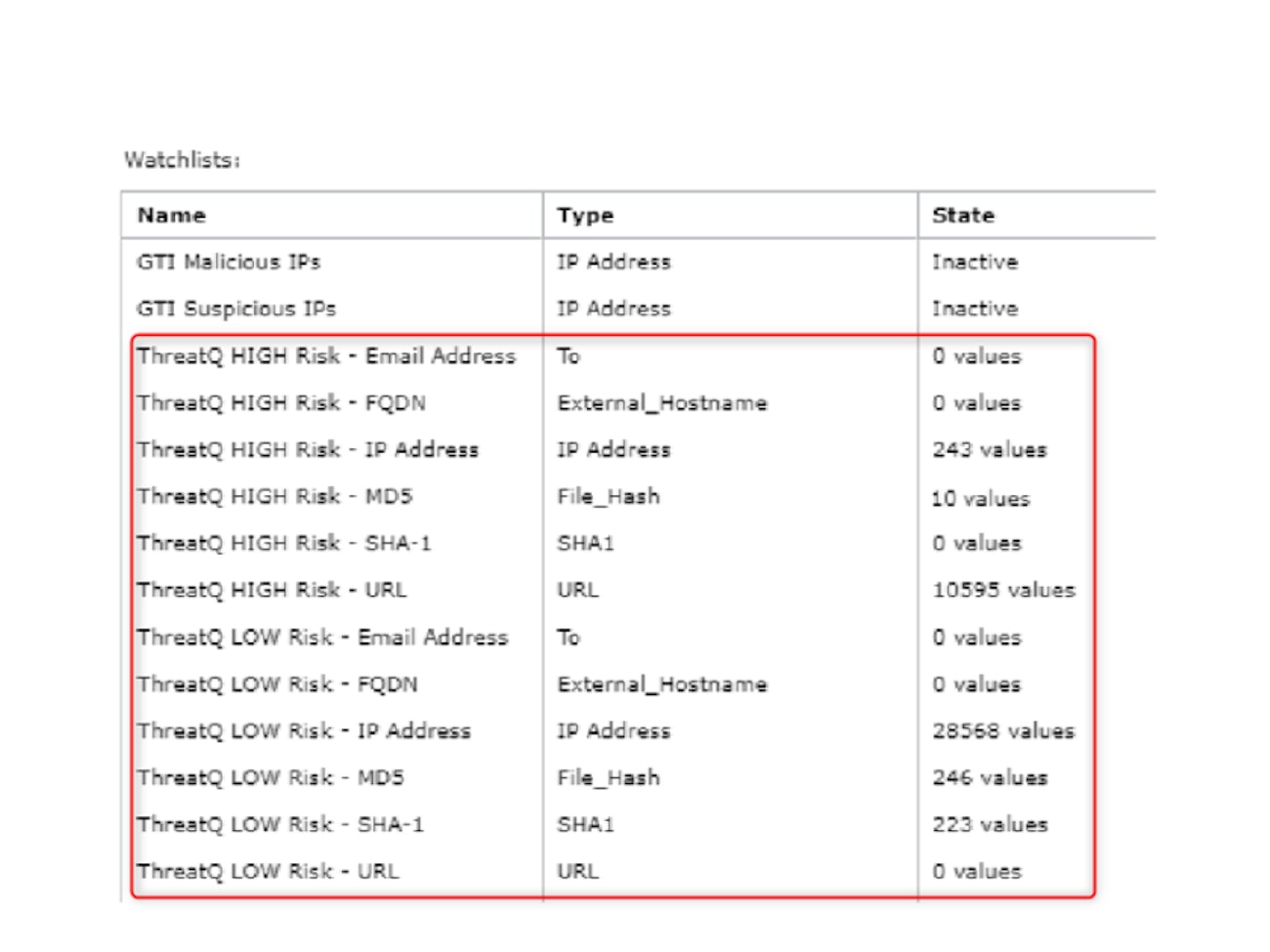

Dalsza integracja sprowadza się do podania adresu IP, użytkownika, jego hasła oraz nazwy filtra wyszukiwań w bazie Threat Library. Takie rozwiązanie pozwala nam na selekcję konkretnych artefaktów i zasilanie nimi osobne listy w systemie SIEM, w zależności od ich rodzaju, krytyczności lub źródła. W naszym przypadku utworzyliśmy dwa filtry o nazwie „ThreatQ Low Risk” oraz „ThreatQ High Risk”, co pozwoliło na podział wybranych typów artefaktów według ich krytyczności - ang. score. Na marginesie warto wspomnieć, że produkt pozwala definiować krytyczność danych według własnych potrzeb i upodobań. Przykład tworzenia takiego filtra przedstawia rysunek poniżej:

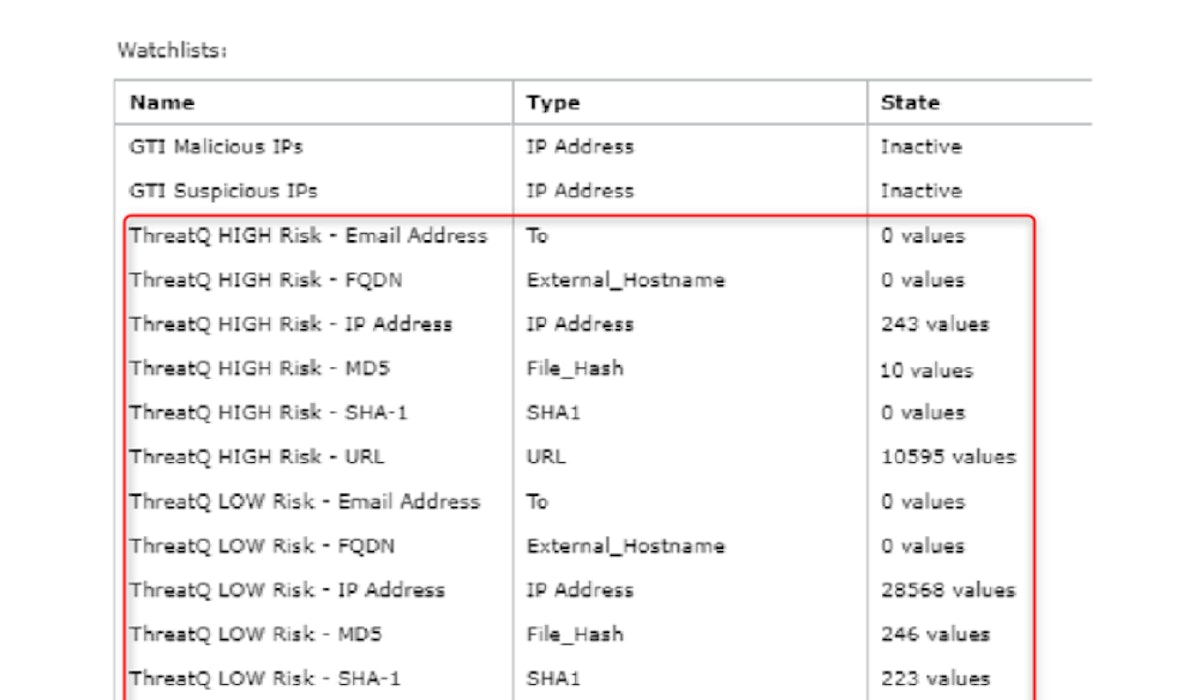

Dzięki naszej integracji, po stronie systemu SIEM automatycznie zostaną utworzone dwa rodzaje watchlist (HIGH, LOW) dla każdego typu wybranego artefaktu z filtrów powyżej.

Dzięki takiej bazie wskaźników IOC (ang. Indicators of Compromise) administrator systemu SIEM, może w szybki sposób utworzyć nowe lub wzbogacić już istniejące - alarmy, korelacje czy dashboardy, co z pewnością przełoży się na poprawę wykrywalności zagrożeń w naszej organizacji. Warto tutaj nadmienić, że od tej pory wartości tych watchlist będą systematycznie uaktualniane, a dzięki ich centralnemu zarządzaniu z poziomu konsoli ThreatQ, mamy pewność, że nie zawierają one duplikatów będą zawsze aktualne i zawierają tylko wiarygodne źródła oraz typy danych które nas najbardziej interesują.

Dodatkowo, ostatnia aktualizacji platformy ThreatQ w kontekście integracji z McAfee ESM, umożliwia również zapis wskaźników IOC w postaci „Cyber Threat Feeds”. McAfee w przypadku tej funkcjonalności oferuje nie tylko weryfikację w czasie rzeczywistym, ale również tzw. BackTrace logów, czyli możliwość wykrywania trafień indykatorów IOC w historycznych logach systemu SIEM. W przypadku wykrycia takiej sytuacji, system może automatycznie wykonać określone czynności od wysłania powiadomienia, po akcje typu izolacja sieciowa systemu, czy np. uruchomienie skanowania antywirusowego.

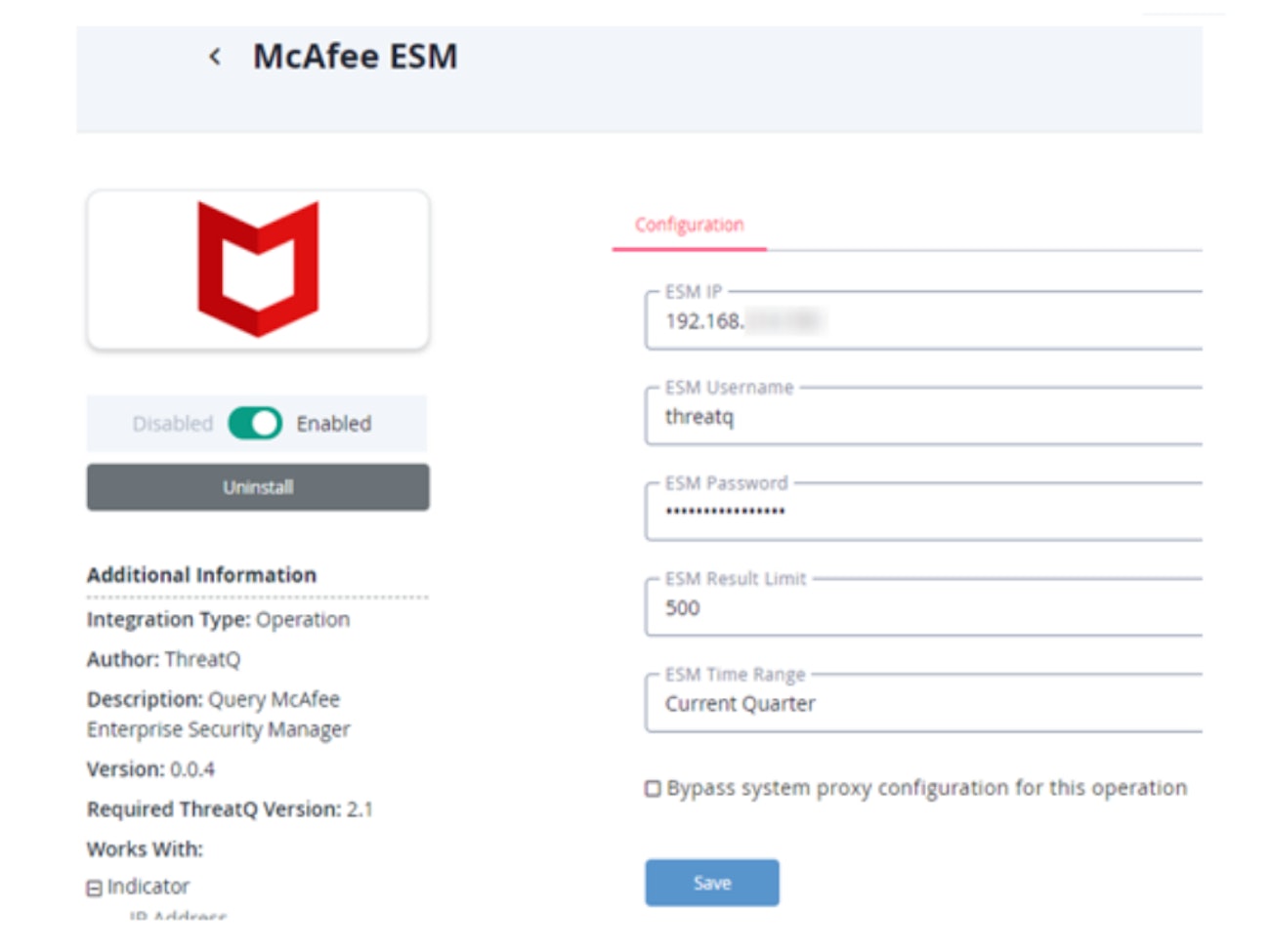

McAfee ESM Operations

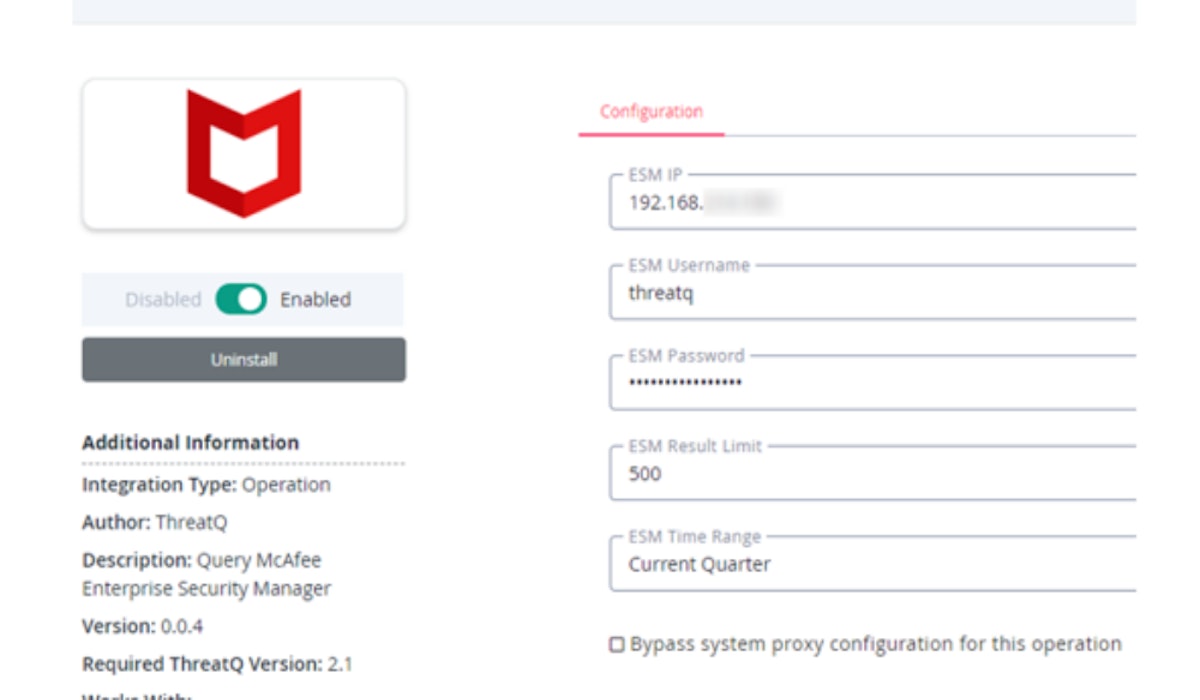

Integracja drugiej wtyczki „McAfee ESM Operations” jest znacznie prostsza i sprowadza się głownie do wskazania odpowiedniego pliku z poziomu konsoli graficznej oraz uzupełnienia danych jak, adres IP systemu SIEM, danych logowania oraz zakresu czasowego szukanych zdarzeń. Przypomnimy, że dodatek ten instalujemy, jeśli potrzebujemy odwoływać się do bazy zdarzeń systemu SIEM podczas analizy incydentów w systemie ThreatQ Investigations. Jest to tzw. rodzaj wtyczki typu operacyjnego.

Skoro integracje mamy już za sobą, to czas na mały test, w którym postaramy się wygenerować alarm w systemie SIEM, bazując na indykatorach zasilanych z platformy ThreatQ. Następnie postaramy się prześledzić taki alarm z poziomu modułu ThreatQ Investigations.

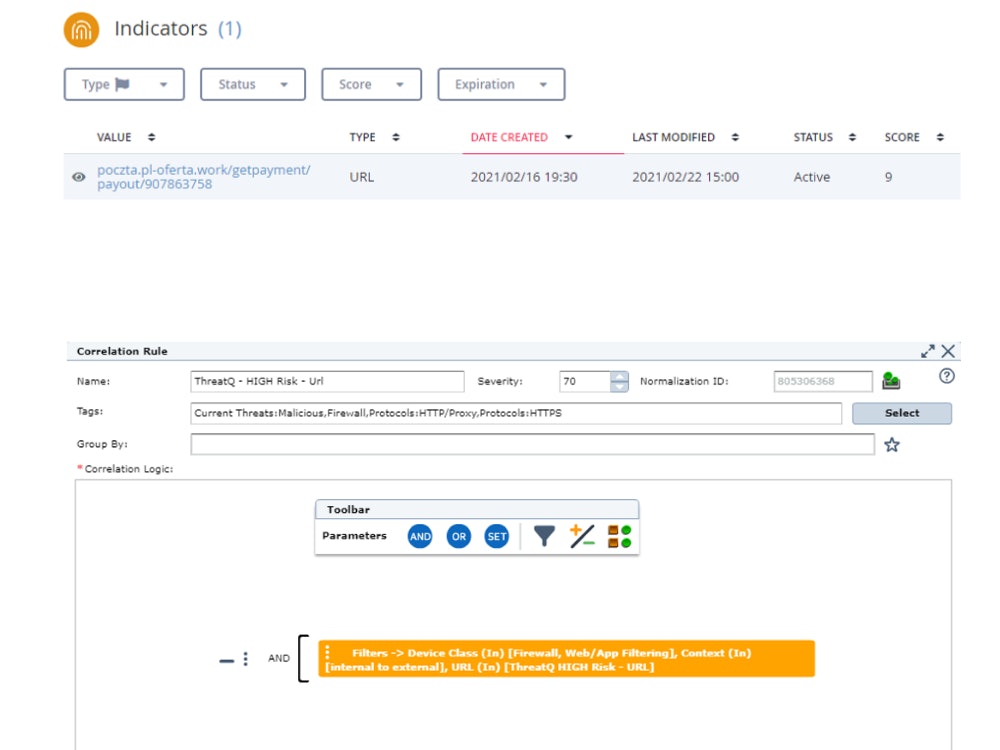

Na początek wybieramy sobie testowy artefakt, w naszym przypadku użyliśmy źródła Phishtank, a artefakt stanowi źródło typu „URL”.

Jak widzimy nasze indywidualne preferencje ustawień krytyczności tego wskaźnika pokazują wartość 9 (w skali od 0 do 10), zatem w systemie SIEM trafi on zapewne do listy „ThreatQ – HIGH Risk – URL”

Na potrzeby testu po stronie systemu SIEM, utworzyliśmy najpierw odpowiednią korelację, a następnie odpowiadający jej alarm. W naszym przypadku, korelacja zawierała informacje takie jak rodzaj urządzenia z logami, kontekst ruchu sieciowego (internal to external) oraz najważniejszy warunek - pole ‘URL’ zawiera wartości ze wspominanej powyżej listy. Oczywiście w produkcyjnym środowisku moglibyśmy się pokusić o nieco bardziej szczegółowe warunki, jak np. monitorowanie zdarzeń tylko z konkretnego urządzenia lub weryfikacja czy zapora przepuściła ten ruch.

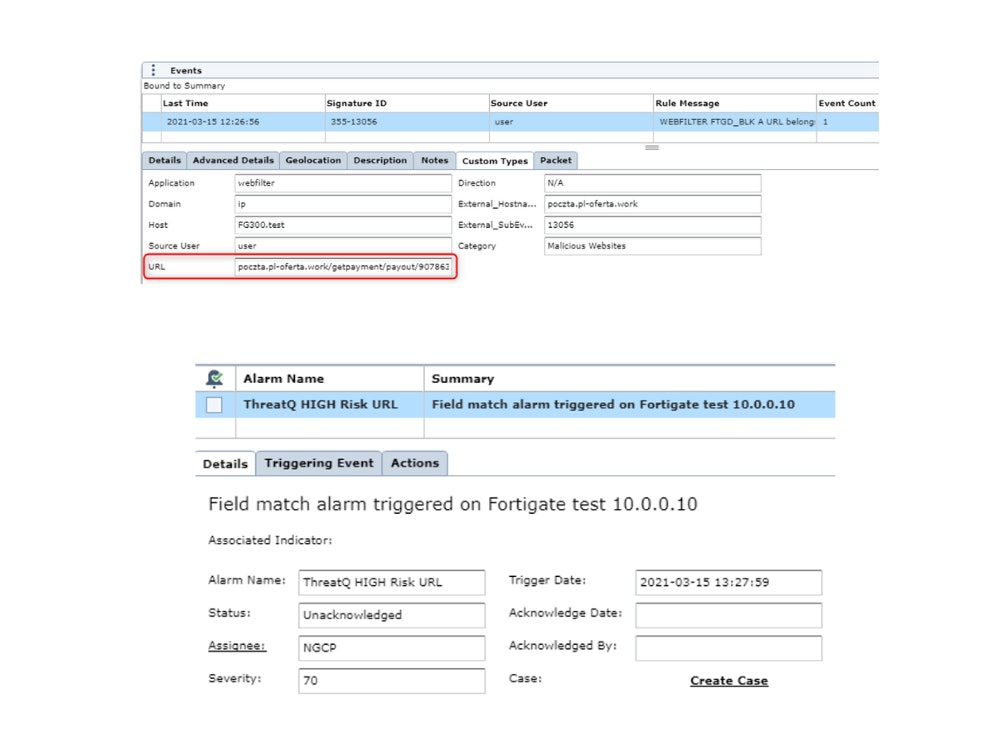

Próba otworzenia wspomnianego linka w naszym środowisku labowym, szybko generuje odpowiednie zdarzenie z firewalla w systemie SIEM, jak również wyzwala nasz alarm:

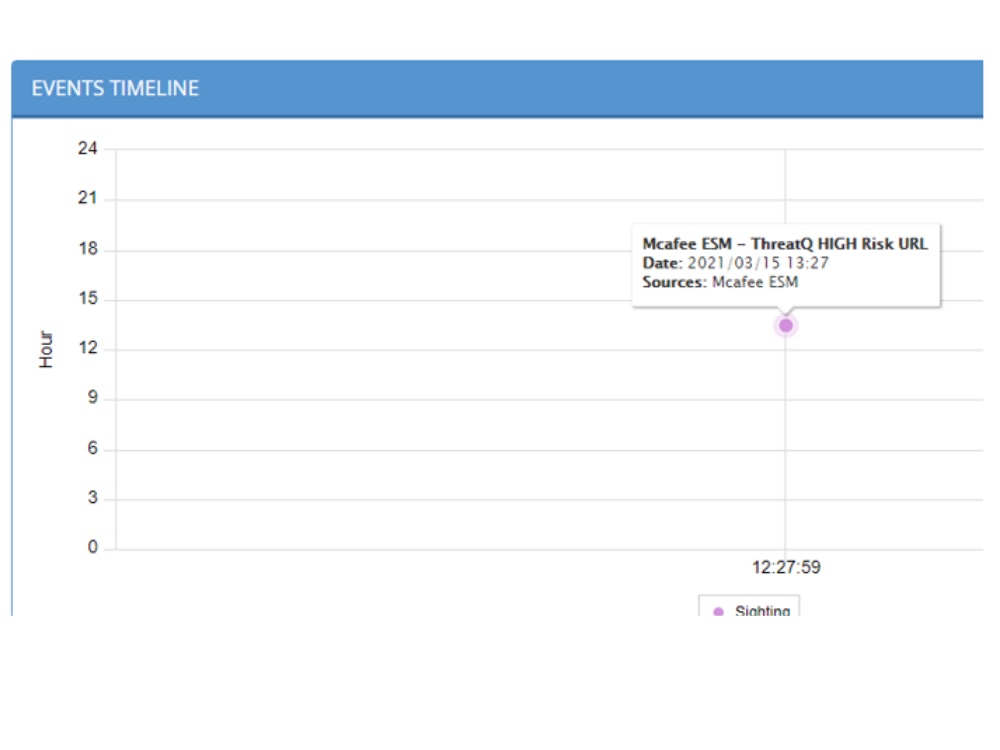

Wracając do konsoli webowej ThreatQ widzimy, że dzięki dwukierunkowej integracji z systemem SIEM, na naszej osi czasu pojawiło się nowe zdarzenie.

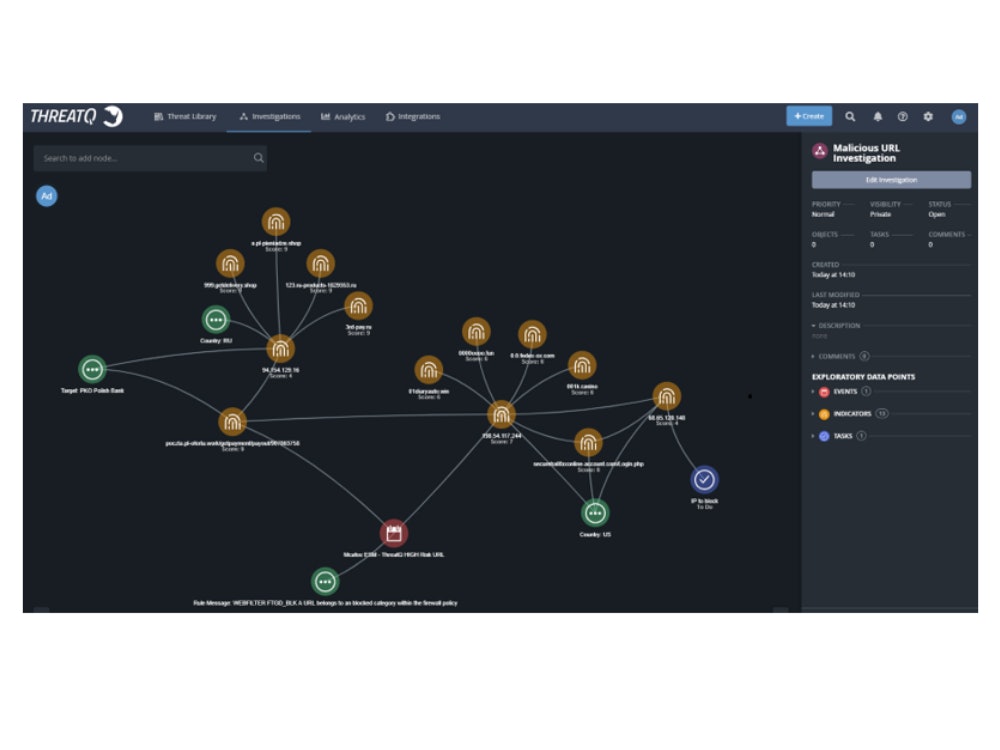

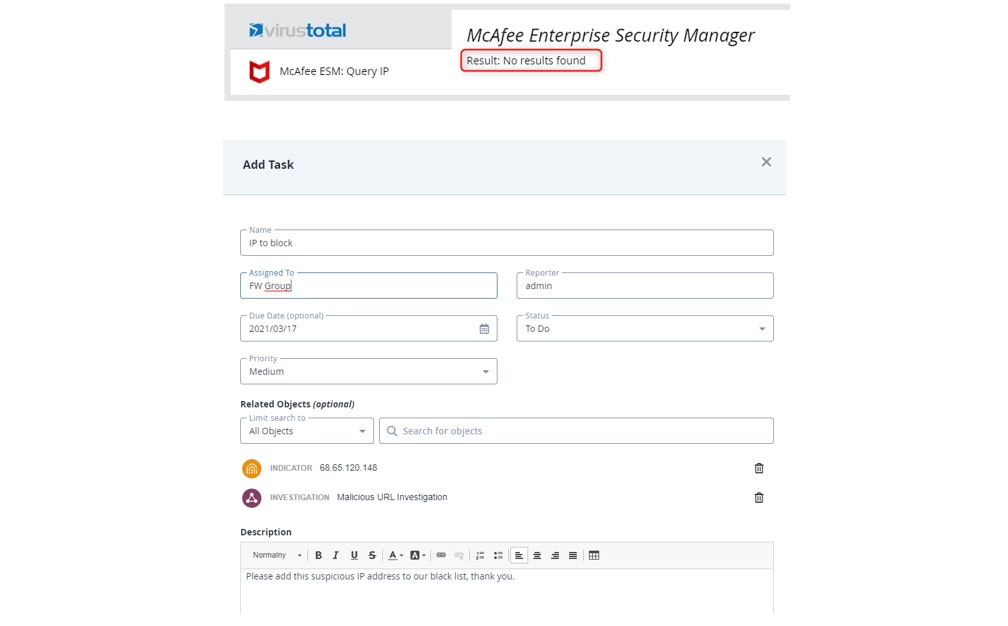

Przechodząc do modułu ThreatQ Investigations, w bardzo przyjazny dla użytkownika sposób, jesteśmy w stanie szczegółowo przeanalizować wykryty w systemie SIEM incydent. Moduł, korzystając z bazy Threat Library, wyświetli powiązania występujących w tym incydencie elementów z innymi znanymi wskaźnikami kompromitacji systemów lub znanymi zagrożeniami, czy konkretnymi napastnikami. Dodatkowo, wykorzystując wtyczki operacyjne, jak np. Virus Total, czy zainstalowany przez nas McAfee ESM Operations, jesteśmy w stanie wzbogacić naszą analizę o dodatkowe informacje.

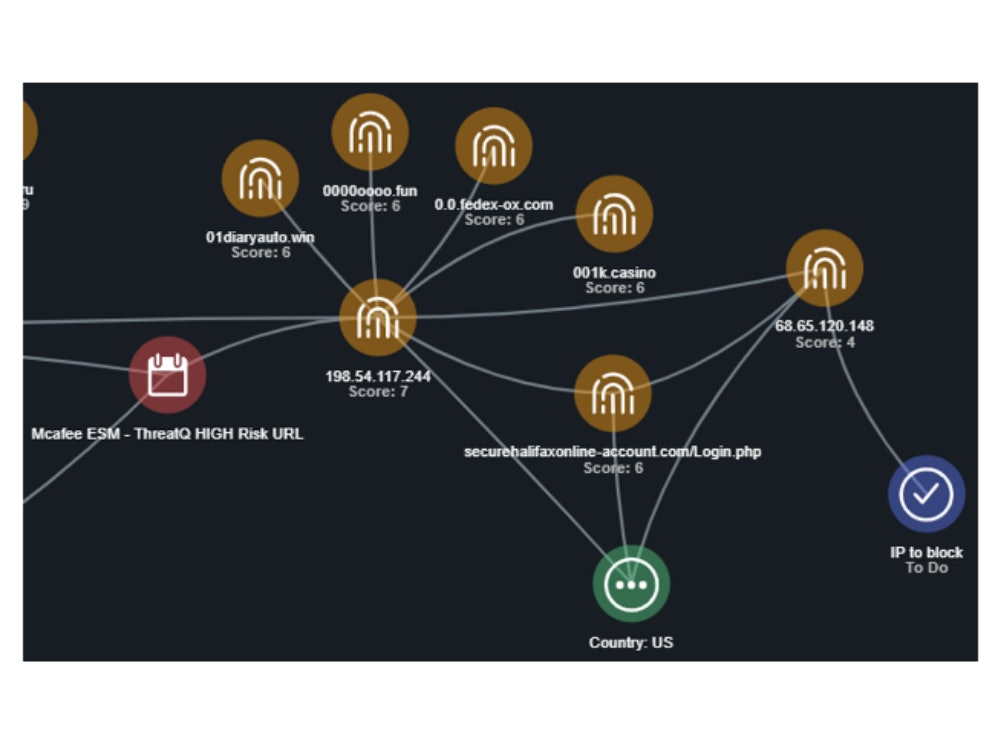

Przykładowo, nasz podejrzany URL został powiązany z dwoma adresami IP. Geolokalizacja jednego z nich wskazuje na Rosję i wygląda, że pierwotnym celem była instytucja finansowa w Polsce. Inny adres IP został zlokalizowany w Stanach Zjednoczonych, ale dzięki integracji z Virus Total, odnajdujemy jego powiązania z innymi wskaźnikami, które prowadzą do kolejnego podejrzanego adresu IP.

W naszym przypadku, szybkie odpytanie sytemu McAfee ESM o zdarzenia z udziałem tego adresu, na szczęście nie zwróciło wyników, ale dla pewności dodaliśmy ten adres do bazy ThreatQ oraz założyliśmy zadanie dla grupy administratorów zapory ogniowej, by dodali go również do swojej czarnej listy.