System wykrywania anomalii Flowmon jest liderem w napędzanej technologią walce z nowoczesnymi cyberzagrożeniami, które omijają tradycyjne zabezpieczenia perymetryczne i punkty końcowe. W przypadku pojawienia się nowych problemów z bezpieczeństwem lub problemów operacyjnych system Flowmon ADS zapewnia informatykom szczegółową widoczność sieci i wydajną analizę zachowań, co pozwala podejmować zdecydowane działania i pewnie zarządzać siecią.

Kluczowe funkcje i korzyści

- Automatyzacja

- Zagrożenia są wykrywane natychmiastowo i automatycznie.

- Wczesne ostrzeganie o zagrożeniach

- Rozpoznawanie wzorców zachowań wykrywa zagrożenia w początkowej fazie ich rozwoju.

- Cichy wgląd

- Uczenie maszynowe i inne zaawansowane algorytmy połączone w celu uzyskania dokładnych informacji.

- Niski odsetek fałszywych alarmów

- Wzorce zachowań, źródła reputacji i IoC jako uzupełnienie NBA.

- NetOps and SecOps together

- Flowmon ADS stanowi wspólną podstawę do współpracy w zakresie rozwiązywania incydentów.

- Krótki czas reakcji na incydenty

- Bogata w kontekst wizualizacja incydentów umożliwiająca natychmiastowe podjęcie działań zaradczych.

- Wykrywanie na niskim i wolnym etapie

- Ataki są wykrywane przed nasileniem ruchu, co zapobiega eskalacji zagrożenia.

- Integracja z ekosystemem SecOps

- Rozwiązanie można zintegrować z systemami rejestrowania zdarzeń, ticketingu i reagowania na incydenty.

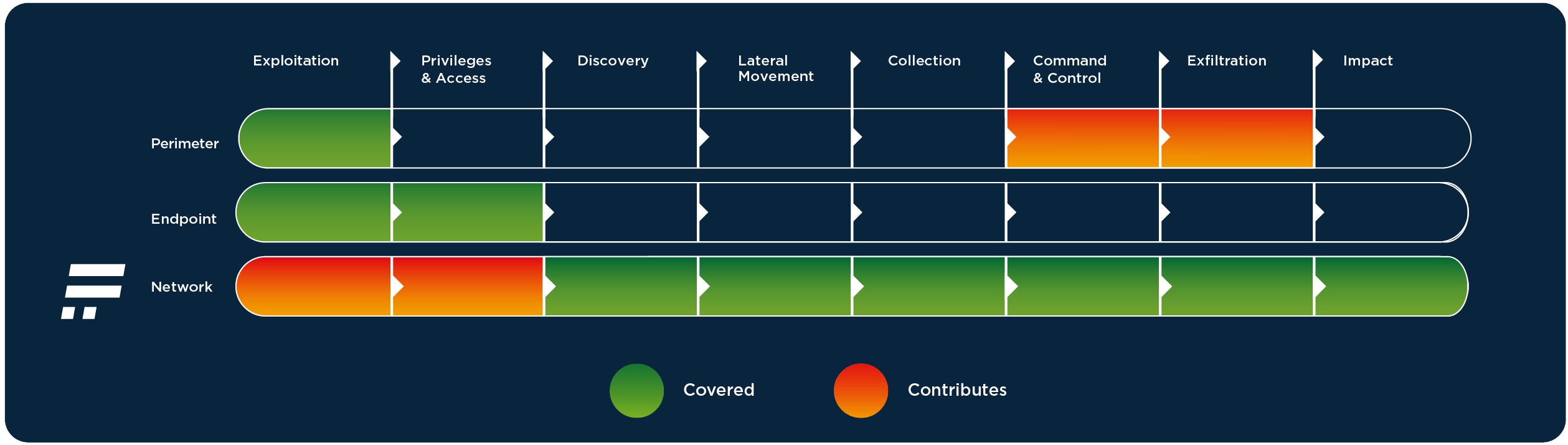

Przewaga na każdym etapie zagrożenia

Tradycyjne metody wykrywania oparte na sygnaturach i regułach, takie jak zapora ogniowa, IDS/IPS czy antywirus, koncentrują się na zabezpieczeniu perymetru i punktów końcowych. Mimo że są one skuteczne w wykrywaniu początkowej infekcji znanym złośliwym kodem lub zachowaniem, nie zapewniają ochrony poza perymetrem i punktami końcowymi - jest to ogromny obszar, w którym występują zagrożenia wewnętrzne. Wykorzystanie tej luki jest najczęstszym sposobem wykradania danych. Zagrożenia wewnętrzne można wykryć tylko poprzez wykrywanie najmniejszych anomalii, które wskazują na kompromitację.

Potrzebujesz konsultacji eksperta?

Szukasz szczegółów dotyczących cen, informacji technicznych, pomocy technicznej lub niestandardowej wyceny? Nasz zespół ekspertów jest gotowy do pomocy.