Powiązane treści

Eksport bazy assetów w systemie IBM QRadar SIEM

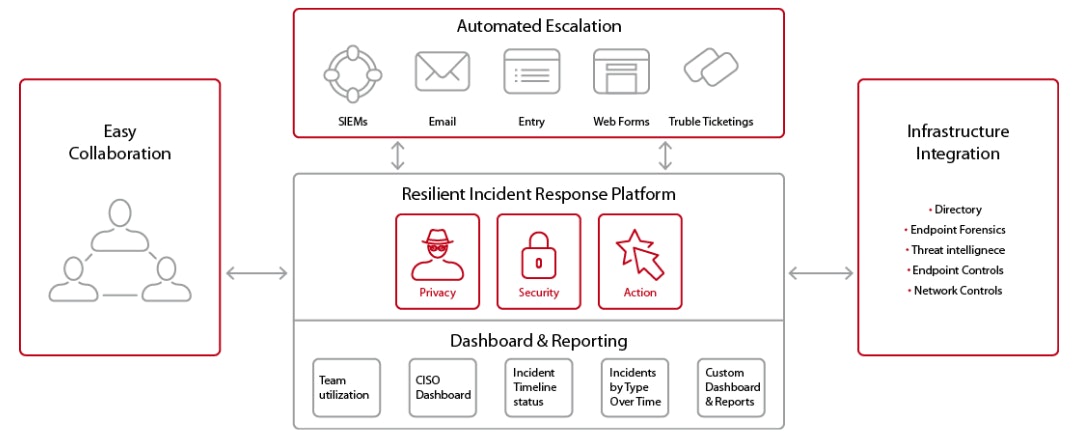

Czytaj więcejIBM Resilient IPR, to rozwiązanie klasy SOM, umożliwiające zarządzanie, nadzorowanie i automatyzację procesów związanych z obsługą incydentów. W prosty sposób integruje się z istniejącymi w organizacji systemami bezpieczeństwa oraz systemami zarządzania i obiegu informacji, dzięki czemu każdy wykryty incydent jest w odpowiedni sposób obsługiwany poprzez workflow czynności i akcji, zapewniając minimalizację skutków potencjalnego ataku oraz ujednolicenie procesu dokumentowania podjętych działań.

IBM Resilient Incident Response Platform (IRP)

IBM Resilient IRP potrafi wzbogacać kontekst każdego z wykrytych incydentów, gromadząc dane niezbędne do przeprowadzenia skutecznego śledztwa (na przykład poprzez import zdarzeń z systemów bezpieczeństwa, źródeł Intelligence Content Feed, czy systemów klasy SIEM) oraz zapewnia wspólną platformę do współpracy pomiędzy pracownikami, począwszy od oficerów bezpieczeństwa, analityków oraz administratorów IT, a kończąc na osobach odpowiedzialnych za relacje publiczne i obsługę prawną.

Rozwiązanie staje się pojedynczym systemem, integrującym czynności podejmowane przez różnych pracowników w ramach możliwości technologicznych infrastruktury IT, znajdującej się w danej organizacji, wymuszającym jednolite procesy obsługi incydentów.

Odpowiedzialni za monitorowanie zagrożeń pracownicy działów bezpieczeństwa, mogą w przypadku wykrycia incydentu zainicjować jego obsługę w platformie Resilient IRP. Funkcjonalność ta może być zrealizowana poprzez

bezpośrednią eskalację alertów z systemów SIEM czy skanerów podatności, wysłanie wiadomości pocztą elektroniczną czy też wypełnienie formularza w przeglądarce internetowej. Możliwe jest także wykorzystanie Resilient RESTful API, zapewniającego integrację z różnego rodzaju systemami, przygotowanymi na użytek danej organizacji.

Po zainicjowaniu incydentu bezpieczeństwa, w zależności od jego klasyfikacji, Resilient IRP sugeruje konkretne kroki (tak zwane action plans), związane z przyjętymi w organizacji scenariuszami SOP (Standard Operation Plan), czyli planami reakcji na konkretne zagrożenia.

Akcje zdefiniowane w Resilient IRP krok po kroku wskazują, jakie czynności powinny być podjęte, aby w pierwszej kolejności wyeliminować trwający atak, zminimalizować jego skutki, ocenić wpływ danego incydentu na funkcjonowanie danej organizacji, a w konsekwencji – zastosować odpowiednie korekty, uniemożliwiające ponowne wystąpienie podobnego incydentu. Platforma Resilient IRP zawiera wiele predefiniowanych wzorców oraz sugestii analizy zdarzeń związanych z 18 rożnego rodzaju klasyfikacjami incydentu, takimi jak: Atak DDoS, Malware, Insider Threat, kradzież sprzętu, itp.

Platforma Resilient Incident Response Platform może być wyposażona w trzy dedykowane moduły:

- Security

- Action

- Privacy

Moduł Security

Udostępnia rozbudowaną platformę, za pomocą której można w łatwy i efektywny sposób zarządzać incydentami bezpieczeństwa. W zależności od klasyfikacji zgłoszonego incydentu, moduł dobiera odpowiednie procesy rozwiązywania problemu, oparte na najlepszych praktykach, uznanych standardach i rekomendacjach dotyczących rozwiązywania problemów lub też wewnętrznych planach SOP (Security Operation Plans).

Moduł Action

Zapewnia możliwość automatyzacji czynności związanych z analizą i rozwiązywaniem incydentów bezpieczeństwa. Dzięki niemu często powtarzane i czasochłonne czynności, które zwykle są wykonywane przez operatorów bezpieczeństwa w sposób manualny, mogą być zminimalizowane lub też całkowicie wyeliminowane. Moduł umożliwia przyspieszenie rozwiązywania incydentów bezpieczeństwa, zwiększenie efektywności działania platformy oraz – dzięki uzyskanej optymalizacji – skupienie się na strategii opracowywanych planów bezpieczeństwa.

Moduł Privacy

Adresuje wyzwania związane z koniecznością zapewnienia przez organizacje zgodności z danymi standardami bezpieczeństwa, w szczególności dotyczącymi ochrony przed wyciekiem danych. Moduł ten udostępnia narzędzia wspierające proces dostosowania do wymagań stawianych przez konkretne regulacje czy standardy bezpieczeństwa.

Zautomatyzowana eskalacja

Potrzebujesz konsultacji eksperta?

Szukasz szczegółów dotyczących cen, informacji technicznych, pomocy technicznej lub niestandardowej wyceny? Nasz zespół ekspertów jest gotowy do pomocy.