Prawie wszyscy specjaliści IT (~95%) zgadzają się, że hasła stanowią realne zagrożenie dla bezpieczeństwa ich organizacji. Ludzie używają słabych haseł odkąd tylko pamiętamy, do tego dochodzi jeszcze nieumiejętne posługiwanie się hasłami (pisanie ich na karteczkach) i ponowne używanie tych, z którymi czujemy się komfortowo. Nie są to najlepsze praktyki według LastPass, ale też nie jest to szokująca wiadomość, ponieważ wszyscy jesteśmy winni.

Czy rozpoznajesz siebie w tym filmie?

Po prostu go obejrzyj, przynajmniej będziesz miał ubaw.

Za słabe hasła

Wśród najczęstszych powodów frustracji pracowników jest zmiana haseł, pamiętanie poprzednich 100 haseł i niemożność ich ponownego użycia. To sprawia, że zarządzanie hasłami jest żmudną częścią pracy i z pewnością nie dodaje żadnego bezpieczeństwa, jeśli jest wykonywane nieprawidłowo. Zwiększa to również dodatkową pracę wymaganą do zwykłej dbałości o bezpieczeństwo; wystarczy pomyśleć o czasie traconym na resetowanie haseł.

Aby walczyć ze słabymi hasłami, musimy budować nawyki bezpieczeństwa, które nie są zbyt skomplikowane i faktycznie ułatwiają życie, zamiast je utrudniać. Słabe i/lub wielokrotnie używane hasła stanowią realne zagrożenie dla organizacji, ponieważ są zazwyczaj jedyną rzeczą, która dzieli dane użytkownika od hackerów. Hackerzy wykonali kawał dobrej roboty, indeksując najczęstsze hasła, aby ułatwić i zwiększyć skuteczność ataków typu password spraying. Trzeba tylko poszukać odpowiedniego zbioru danych, biorąc pod uwagę kulturę i język. Nie tylko hackerzy, ale również specjaliści do spraw cyberbezpieczeństwa indeksują słabe hasła, robią to ze względów świadomościowych.

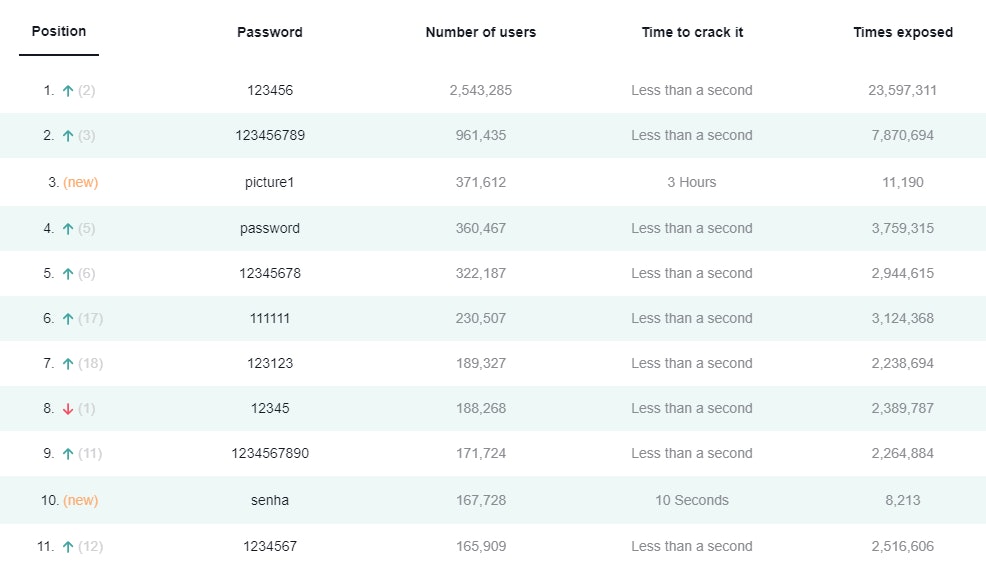

Poniżej przedstawiamy top 10 najczęściej używanych haseł w 2021 roku na całym świecie, według raportu na stronie NordPass.

1. 123456

2. 123456789

3. 12345

4. qwerty

5. password

6. 12345678

7. 111111

8. 123123

9. 1234567890

10. 1234567

Poniższa grafika przedstawia top 11 najczęściej używanych haseł w 2020 roku na całym świecie. Jak widać wiele z nich jest wspólnych dla roku 2020 i 2021.

Wyciek haseł

Załóżmy, dla dobra argumentu, że przyjąłeś nawyki bezpieczeństwa na poziomie "on-par", nawet jeśli robisz wszystko dobrze, twoje bezpieczne hasła mogą wyciec. Twoja odpowiedzialność to tylko część układanki. Druga strona (aplikacja), powinna również podjąć środki w celu bezpiecznego przechowywania informacji, których używasz do uwierzytelniania. Oznacza to, że powinni oni szyfrować tajne informacje i zabezpieczyć systemy i infrastrukturę, w której te informacje są przechowywane i dostępne.

Informacje wyciekają cały czas. W ostatnich miesiącach widzieliśmy TicketCounter.nl (sierpień 2020), Eneco (styczeń 2021), GGD GHOR (styczeń 2021), AlleKabels.nl (luty 2021), NAM (marzec 2021), RDC.nl (marzec 2021), DS-IT (kwiecień 2021), Gemeente Amsterdam (kwiecień 2021), Heijmans (kwiecień 2021) i kilka tygodni wstecz New York Pizza (czerwiec 2021). Nie trzeba długo czekać, aby te informacje pojawiły się w sieci, w rzeczywistości można dość łatwo znaleźć połączone (COMB) zestawy danych z szybkim google. COMB oznacza kombinację i jest w zasadzie kombinacją wycieków, posortowanych dla ułatwienia.

Wyniki moich badań na temat pierwszych 100 milionów combo z Cit0day są potwierdzone przez badania przeprowadzone przez NordPass.

Dehashed

Haakerzy są zazwyczaj kilka kroków przed nami, nie ma żadnego złotego środka, ani w 100% bezpiecznego systemu. W pewnym momencie powinniśmy założyć, że systemy zostaną naruszone, a dane wyciekną. Jeśli podjąłeś środki zalecane przez różne najlepsze praktyki, jesteś przynajmniej bezpieczniejszy. Niestety, istnieje wiele narzędzi łatwo dostępnych do "złamania" niektórych haseł.

Posłużmy się tym przykładem:

Ktoś "znalazł" zrzut wyciekłych danych uwierzytelniających, zauważcie, że te informacje są dość łatwe do znalezienia.

"Wiadomo, że większość ludzi opiera swoje hasło na słowie, w różnych formach:

- Tylko słowo (potencjalnie z różnymi wielkościami liter) - Hasło

- Słowo, po którym następuje kilka cyfr/symboli - malpa! lub Kawa12

- Słowo z zastosowanym " leet speak" - p4ssw0rd lub f4c3b00k

- Wielokrotne słowa sklejone ze sobą - tojestbezpiecznehaslo"

Aby złamać hashe zazwyczaj używa się bardzo wydajnych narzędzi, które są dostępne za darmo (open-source), takich jak Hashcat. Nie będę się w to zagłębiał, możesz przeczytać cały artykuł online. Oprócz narzędzi, potrzebujesz silnego procesora. Nie musisz już nawet posiadać sprzętu, możesz "wynająć" procesor graficzny Nvidia Tesla K80 na AWS już za 0,90$/h. Jest on w stanie obliczyć ~800 milionów haseł SHA-256 na sekundę... niech to zapadnie w pamięć.

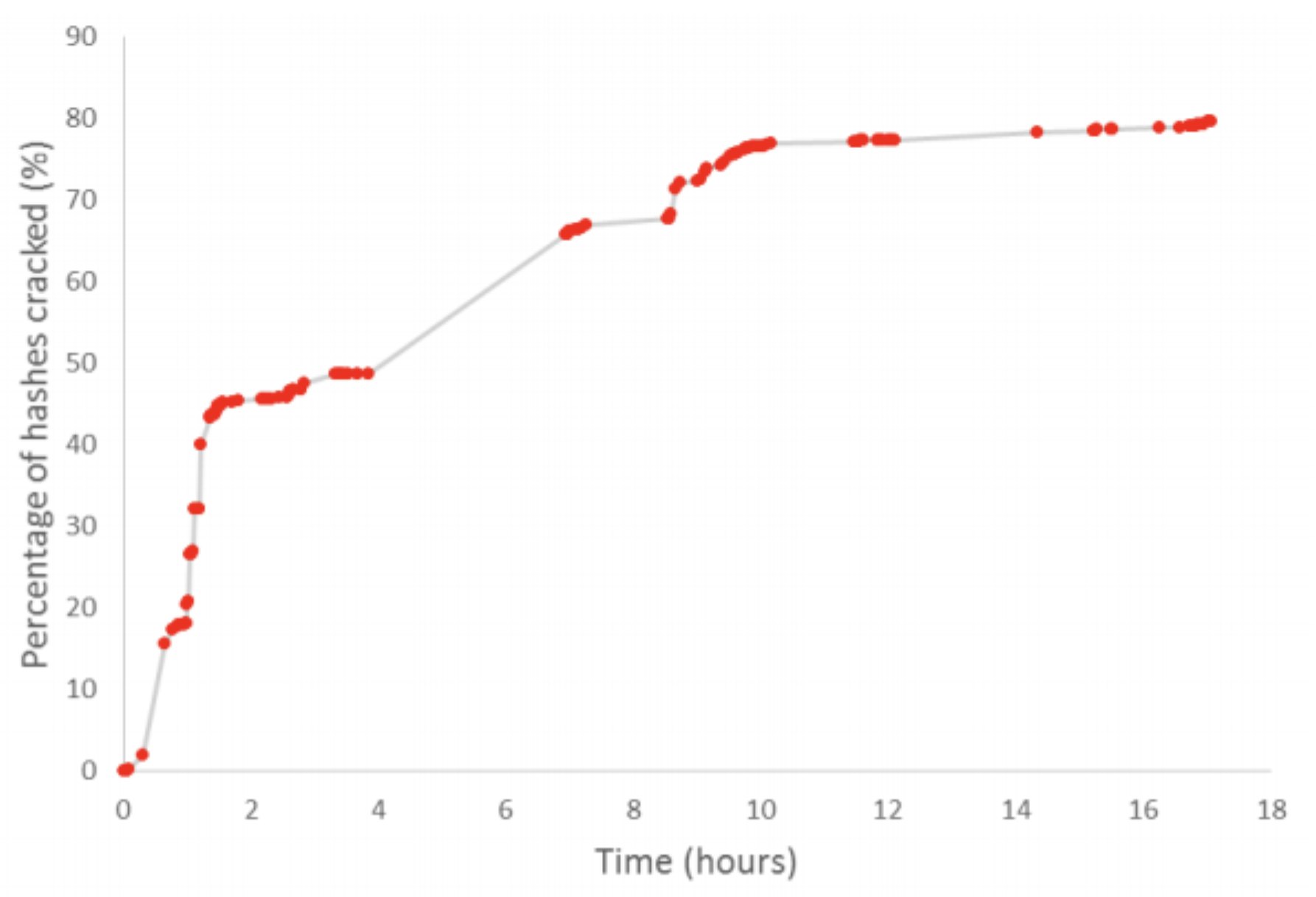

W artykule autor użył zestawu danych 14 milionów poświadczeń i osiągnął następujące cele cząstkowe:

- 2 godziny: 48% haseł zostało złamanych

- 8 godzin: prawie 70% haseł zostało złamanych

- 20 godzin: ponad 80% haseł zostało złamanych

Podsumowując: "20 godzin. 0,90$ za godzinę. To tylko 18 dolarów wydane na to, by mieć złamane 80% z 14 milionów haseł."

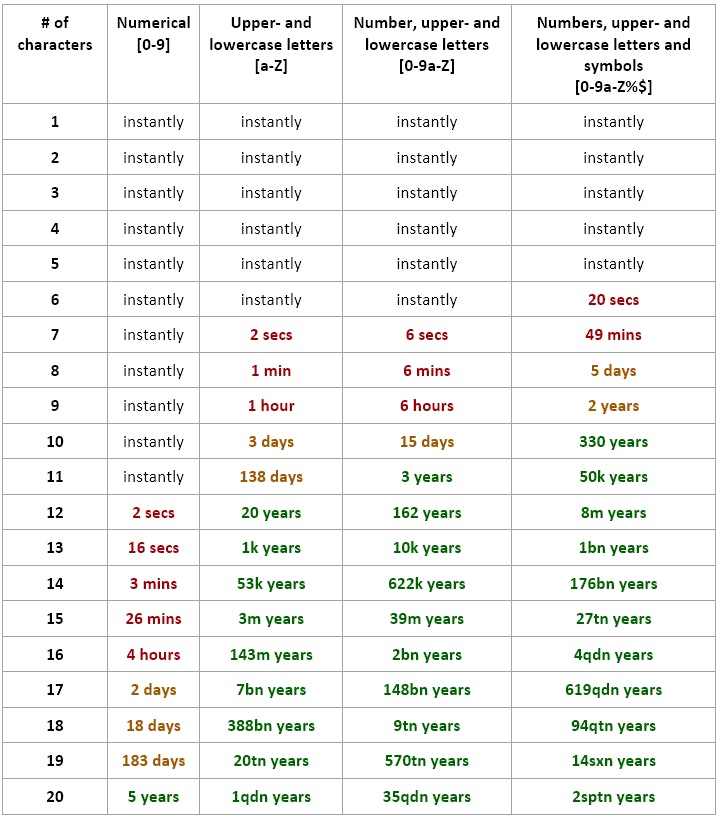

Poniższa tabela przedstawia, jak długo potrwa złamanie hasha NTLM (tj. hasła Windows). Zwróć uwagę, że te liczby mogą się różnić w różnych badaniach, są one dość aktualne i odnoszą się konkretnie do haseł NTLM i wykorzystania obliczeń AWS dostępnych w 2020 roku.

Uwaga: powyższa tabela opiera się na mocy łamania 632GH/s (AWS p3.16xlarge @ $25/h) dla haszy NTLM, The Security Factory.

Uwierzytelnianie wieloskładnikowe (MFA)

Właśnie dlatego potrzebujemy MFA szybciej, niż później. Doda to "czynnik" do sekwencji logowania, innymi słowy, potrzebujesz więcej niż tylko nazwy użytkownika + hasła (coś, co znasz). Ponieważ inne czynniki nie znajdują się w sieci, sprawcy jest o wiele trudniej dostać się na twoje konta. Pozwól mi podkreślić, że nie jest to złoty środek, mogą istnieć błędy w systemie wykorzystującym lub zapewniającym funkcjonalność MFA. Ale przynajmniej zrobiłeś wszystko, co możesz zrobić w tym zakresie.

Co to jest MFA?

- Coś co znasz -> na przykład hasło

- Coś co masz -> na przykład twój telefon lub token

- Coś czym jesteś -> biometrii; na przykład identyfikacji twarzy i odcisków palców

- Gdzieś, gdzie użytkownik jest -> geolokalizacja

Bezhasłowe, czy to coś takiego?

Microsoft już przyjął ten nowy pomysł, dlaczego hasło ma być bezpieczniejsze od czegoś, co się ma i jest (wciąż dwa z trzech dogmatów dla MFA)? Wystarczy, że wpiszesz login do swojego konta (np. adres e-mail), a system wyśle na Twój telefon powiadomienie push. To powiadomienie push można zobaczyć tylko wtedy, gdy uwierzytelnisz się na swoim telefonie za pomocą biometrii (np. odcisk palca lub Face ID). To sprawia, że o wiele trudniej jest hakerom nadużywać twojego konta, ponieważ trudniej jest się dostać, będą potrzebować twojego telefonu i ciebie.

Będziemy widzieć więcej adaptacji tego pomysłu, ponieważ eliminuje on jeden z podstawowych problemów IT: zarządzanie hasłami. Koniec z prośbami o resetowanie hasła lub pamiętanie tych wszystkich różnych haseł lub problemów z menedżerami haseł, które nie integrują się prawidłowo. Po prostu nowy sposób logowania, a najlepiej taki, który utrzymuje twoje uwierzytelnienie dla każdej aplikacji, której potrzebujesz do pracy, dopóki coś nie zmieni się w twojej sesji / zachowaniu. Na przykład twój adres IP, wyłączenie zabezpieczeń na laptopie, eskalacja uprawnień itp.

Podsumowując: Co powinieneś zrobić?

Więc chcesz powiedzieć, że powinienem uznać hasła za domyślnie zagrożone? Cóż, tak i nie, nie można przejść przez życie bez haseł (jeszcze), więc przynajmniej używaj różnych haseł dla różnych stron / usług; jeśli hasło wycieknie, szkody są ograniczone do tego jednego konta.

Porada #1 używaj menedżera haseł

Trochę osobistej porady, hasła są denerwujące (wiem), ale są one dość jedyną rzeczą między tobą a ludźmi próbującymi nadużywać niektórych (jeśli nie większości) twoich kont. Korporacje zazwyczaj proszą o częstą zmianę haseł, co jest solidnym środkiem zaradczym, ale niezbyt przyjaznym dla użytkownika. Dlatego warto korzystać z menedżera haseł i zlecać mu generowanie absurdalnych haseł do kont internetowych (16+ znaków). Możecie sami określić, czy czujecie się bezpiecznie przechowując tam wszystkie swoje hasła, ogólnie rzecz biorąc, jest to bezpieczniejsze niż alternatywa (słabe i wielokrotnie używane hasła).

Który menedżer haseł jest najlepszy? Nie ma prostej odpowiedzi, wszystko sprowadza się do dwóch rzeczy: bezpieczeństwa (większość menedżerów haseł dobrze wypada w tej dziedzinie) i łatwości obsługi (to sprawa dość osobista). Więc wypróbuj jeden lub dwa przed zakupem (jeśli masz zamiar kupić).

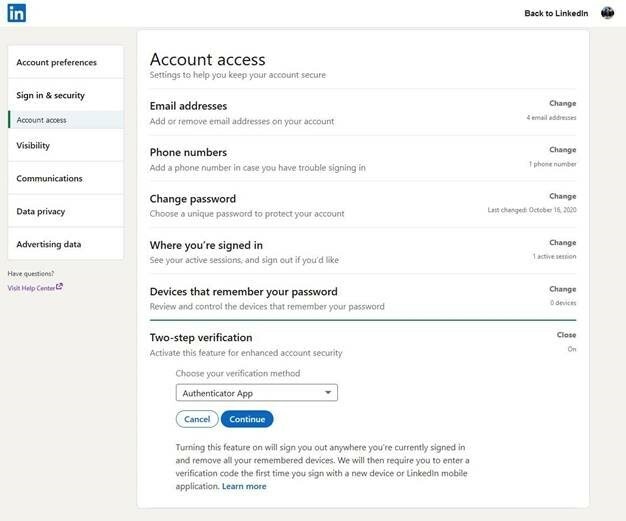

Porada #2 używaj MFA zawsze (i wszędzie), gdzie to możliwe

Na dodatek, z pewnością dla kont wrażliwych, włącz MFA. Nie przejmuj się, jeśli nie słyszałeś o tym, lub jeśli nazywasz to czymś innym. Zazwyczaj wymaga to użycia nazwy użytkownika + hasła oraz kodu/powiadomienia push w aplikacji na telefonie komórkowym (lub tablecie).

Wyciąganie pieniędzy z bankomatu jest porównywalne, potrzebujesz karty bankowej i kodu pin; coś, co masz i coś, co znasz. Możesz użyć dowolnej z łatwo dostępnych aplikacji uwierzytelniających; Microsoft Authenticator, Google Authenticator, DUO Mobile, itp. Nawet dziś, w 2022 roku, wiele kont jest chronionych przez słabe hasła (i wiele haseł wycieka każdego dnia), a dodanie MFA znacznie utrudnia hakerom dostanie się na twoje konta.Wskazówka: spróbuj włączyć MFA na LinkedIn/Facebook/Instagram/Personalny e-mail, itp. Jest to łatwe do skonfigurowania i daje dodatkowe bezpieczeństwo.

Włącz go, otwórz aplikację Authenticator, zeskanuj kod QR (naciśnij znak plusa, zwykle po prawej stronie ekranu) i wszystko gotowe! Właśnie podniosłeś stawkę w swojej grze bezpieczeństwa.

PS: skoro już przy tym jesteś, możesz chcieć zmienić swoje hasło, jeśli nigdy tego nie zrobiłeś (zwłaszcza jeśli dołączyłeś przed 2013 rokiem).

Porada #3 zachowaj czujność!

Nie pozwól, aby ludzie patrzyli na Twoją klawiaturę podczas wpisywania haseł/kodów itp. Ustaw monitoring swojego konta i/lub regularnie sprawdzaj logi aktywności. Możesz również ustawić Google Alerts, aby powiadamiać Cię, gdy coś na Twój temat pojawi się w Internecie (uwaga: oczywiście nie wykryje wszystkiego). To dość proste, wejdź na stronę google.com/alerts (i jeśli to konieczne, zaloguj się); tutaj możesz skonfigurować, co ma być monitorowane.

Inna wskazówka to zarejestrować się na haveibeenpwned.com, ta strona indeksuje wycieki i powiadamia, jeśli twój e-mail był w jednym z znanych wycieków.

Jeśli masz jakieś pytania, chcesz mieć sparingpartnera lub jesteś ciekawy co to wszystko oznacza? Zapraszamy do kontaktu z nami.

Cloud security Endpoint security

Jak ważne są Secure Web Gateway (SWG)?

W tym artykule przedstawiono Secure Web Gateways (SWG), omawiając kluczowe funkcje, opcje wdrażania, skalowalność, korzyści organizacyjne i integrację.

Cyberbezpieczeństwo

Zabezpiecz swoją przyszłość: Najważniejsze trendy w cyberbezpieczeństwie na 2024 r.

Znów jesteśmy u progu nowego roku. Czas dowiedzieć się wszystkiego o najważniejszych i najciekawszych trendach w cyberbezpieczeństwie na 2024 rok.

Mohamed El Haddouchi

Cyberbezpieczeństwo

Najważniejsze firmy zajmujące się cyberbezpieczeństwem, które warto obserwować w 2024 roku

Wybraliśmy 8 najlepszych firm zajmujących się cyberbezpieczeństwem, które warto obserwować w 2024 r., które z powodzeniem wyróżniły się na tle innych graczy na rynku.

Mohamed El Haddouchi

Chcesz dowiedzieć się więcej na ten temat?

Nasi eksperci i opiekunowie handlowi są do Twojej dyspozycji. Zostaw swoje dane, a my wkrótce się z Tobą skontaktujemy.