Cyberbezpieczeństwo to pole bitwy, a wraz z ewolucją cyfrowego krajobrazu zmienia się taktyka złośliwych podmiotów. Jedną ze strategii wzmacniania obrony i identyfikowania słabych punktów jest praktyka red teamingu.

Red teaming ma kluczowe znaczenie dla organizacji, ponieważ realistycznie symuluje zagrożenia cybernetyczne, oferując pełną ocenę bezpieczeństwa w zakresie technologii, zasobów ludzkich i infrastruktury. Identyfikuje słabe punkty, testuje reakcję na incydenty i przygotowuje się na zaawansowane ataki, umożliwiając ciągłe doskonalenie i uczenie się między wewnętrznymi obrońcami a symulowanymi przeciwnikami. Uzyskane spostrzeżenia wspierają podejmowanie strategicznych decyzji, zapewniając organizacjom odporność na ewoluujące zagrożenia cybernetyczne.

W tym artykule omówimy red teaming, jego zalety, etapy i ciągłe zautomatyzowane red teaming.Czym jest red team?

W cyberbezpieczeństwie red team to nie tylko grupa ekspertów; strategicznie naśladuje taktykę prawdziwych cyberprzestępców, aby ocenić odporność organizacji. Wywodzący się z symulacji wojskowych, red teaming stał się kluczowy dla organizacji broniących się przed różnymi cyberzagrożeniami. Składający się z wysoko wykwalifikowanych specjalistów ds. cyberbezpieczeństwa, red team działa w sposób niezależny, często wynajmowany z zewnątrz w celu przeprowadzenia bezstronnej oceny.

Głównym celem red teamu jest autentyczna symulacja rzeczywistych cyberzagrożeń. Stosuje różnorodne taktyki, odzwierciedlające metodologie złośliwych aktorów, od inżynierii społecznej i phishingu po wykorzystywanie luk technologicznych i sondowanie bezpieczeństwa fizycznego. W przeciwieństwie do testów penetracyjnych, ćwiczenia red team są przeprowadzane bez ostrzeżenia dla wewnętrznego zespołu bezpieczeństwa, zapewniając prawdziwą miarę zdolności organizacji do reagowania na niespodziewany cyberatak.W swej istocie, red team służy jako symulacja sił przeciwnika, nieustannie testując postawę bezpieczeństwa organizacji. Przyjmując sposób myślenia zewnętrznych aktorów zagrożeń, czerwony zespół zapewnia nieoceniony wgląd w identyfikację słabych punktów i ocenę możliwości reagowania organizacji.

Korzyści z red teamingu

Dlaczego warto poddać swoją organizację testom red team? Korzyści jest wiele. Podejście to oferuje kompleksową ocenę cyberbezpieczeństwa, zapewniając wgląd w słabe punkty w różnych domenach. Red teaming wykracza poza technologię, analizując zasoby ludzkie i słabe punkty infrastruktury oraz przygotowując zespół obronny na rzeczywiste scenariusze.

- Całościowa ocena bezpieczeństwa: Zapewnia kompleksową ocenę cyberbezpieczeństwa poprzez symulację rzeczywistych zagrożeń, w tym inżynierii społecznej i bezpieczeństwa fizycznego, oferując realistyczny obraz luk w zabezpieczeniach.

- Identyfikacja podatności na zagrożenia: Ujawnia zarówno techniczne, jak i nietechniczne luki w zabezpieczeniach, oferując organizacjom wgląd w słabości technologii, zasobów ludzkich i infrastruktury.

- Testowanie reakcji na incydenty: Testy red team oceniają procedury reagowania na incydenty, stanowiąc wyzwanie dla wewnętrznego zespołu bezpieczeństwa (blue team) w zakresie wykrywania i reagowania na symulowane zagrożenia cybernetyczne, identyfikując i poprawiając możliwości reagowania.

- Realistyczne scenariusze zagrożeń: Symuluje zaawansowane trwałe zagrożenia (APT), zapewniając realistyczny scenariusz zagrożeń, który zwiększa zrozumienie przez organizacje ich stanu bezpieczeństwa przed wyrafinowanymi cyberatakami.

Zrozumienie różnicy: Red team, blue team i purple team

W cyberbezpieczeństwie wyspecjalizowane zespoły współpracują ze sobą, aby wzmocnić obronę organizacji. Przeanalizujmy cechy charakterystyczne red teamów, blue teamów i podejścia opartego na współpracy z purple teamami.

Red team

Red team działa jako symulowany przeciwnik, przeprowadzając wyrafinowane cyberataki w celu zidentyfikowania słabych punktów w infrastrukturze bezpieczeństwa organizacji. Składający się z wykwalifikowanych specjalistów ds. bezpieczeństwa, red team przeprowadza niezależne oceny, naśladując rzeczywiste zagrożenia bez wiedzy blue team.

Blue team

Z kolei blue team służy jako wewnętrzny obrońca organizacji, odpowiedzialny za ochronę sieci, systemów i aplikacji. Nieświadomy symulacji red team, blue team monitoruje, wykrywa i reaguje na symulowane ataki, prezentując możliwości obronne w czasie rzeczywistym.

Purple team

Purple team wypełnia lukę między red teamem a blue teamem, wspierając współpracę na rzecz bardziej holistycznego podejścia do bezpieczeństwa. W scenariuszach, w których blue team jest informowany o symulacjach red teamu, pracują oni razem w konfiguracji purple team. Ten kooperacyjny sposób myślenia zachęca do skutecznej komunikacji i dzielenia się wiedzą między ofensywnymi i defensywnymi zespołami bezpieczeństwa, zwiększając ogólną odporność cyberbezpieczeństwa.

W jaki sposób działa red team?

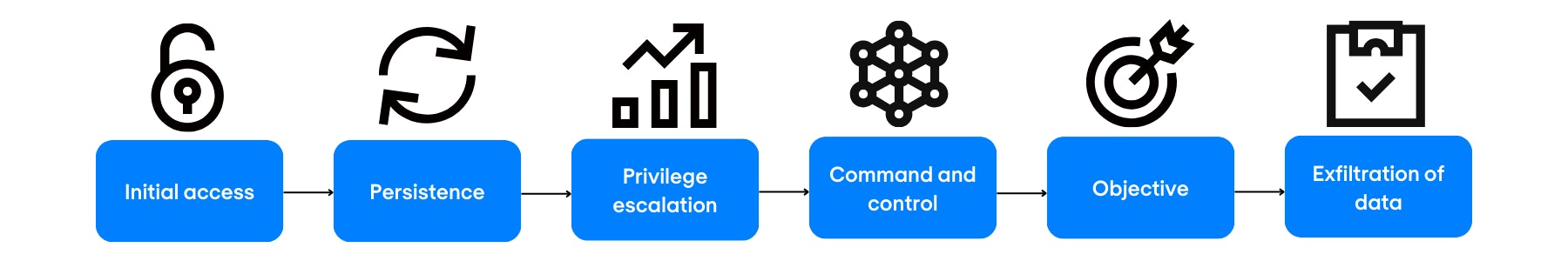

Red teaming obejmuje strategiczne i metodyczne podejście do symulacji rzeczywistych zagrożeń cybernetycznych. Proces ten zazwyczaj przebiega według łańcucha etapów, w tym początkowego dostępu, wytrwałości, eskalacji uprawnień, dowodzenia i kontroli, osiągnięcia celu i eksfiltracji danych. Czerpiąc inspirację z raportów wywiadowczych dotyczących zagrożeń lub aktualnych trendów, red team naśladuje określonych aktorów zagrożeń, dostosowując ich taktyki, techniki i procedury (TTP) do kontekstu organizacji.

Podczas akcji red team działa w celu uzyskania dostępu do wcześniej określonych celów, takich jak wrażliwe dane lub krytyczne systemy. Wiąże się to z zastosowaniem różnych taktyk, w tym inżynierii społecznej, testów penetracyjnych aplikacji, sniffingu sieci i testów bezpieczeństwa fizycznego. Blue team, nieświadomy trwającej symulacji, ma za zadanie obronić organizację przed tymi symulowanymi atakami. Ta dynamiczna interakcja pozwala obu zespołom uczyć się od siebie nawzajem, przy czym red team ujawnia słabe punkty, a blue team doskonali swoje możliwości wykrywania i reagowania. Ostatecznym celem jest zapewnienie organizacjom praktycznego wglądu w ich stan cyberbezpieczeństwa i zwiększenie ich zdolności do udaremniania wyrafinowanych cyberzagrożeń.

Red teaming w OT

Red teaming w środowiskach technologii operacyjnych (OT) to specjalistyczna praktyka mająca na celu ocenę stanu bezpieczeństwa infrastruktury krytycznej, przemysłowych systemów sterowania (ICS) i innych zasobów OT. Środowiska OT, które obejmują sektory takie jak energetyka, produkcja i przedsiębiorstwa użyteczności publicznej, stoją przed wyjątkowymi wyzwaniami ze względu na ich wzajemne powiązania i zależność od przemysłowych systemów sterowania.

W ramach red teamingu OT nacisk wykracza poza tradycyjne oceny cyberbezpieczeństwa. Polega ona na symulowaniu wyrafinowanych cyberataków na systemy OT, takie jak systemy kontroli nadzorczej i akwizycji danych (SCADA), programowalne sterowniki logiczne (PLC) i inne komponenty kluczowe dla procesów przemysłowych. Celem jest identyfikacja słabych punktów, ocena odporności zabezpieczeń OT i poprawa ogólnej postawy w zakresie cyberbezpieczeństwa.Ciągły zautomatyzowany red teaming (CART)

Continuous Automated Red Teaming (CART) to najnowocześniejsze podejście w dziedzinie cyberbezpieczeństwa, rewolucjonizujące sposób, w jaki organizacje wzmacniają swoją cyfrową obronę. W stale ewoluującym krajobrazie cyberzagrożeń, CART oferuje proaktywne i zautomatyzowane rozwiązanie, które dotrzymuje kroku taktyce przeciwników, zapewniając stałą i dynamiczną ocenę infrastruktury bezpieczeństwa organizacji.

CART wykorzystuje zautomatyzowane narzędzia i zaawansowane technologie do ciągłej symulacji uporczywych cyberzagrożeń. W przeciwieństwie do tradycyjnego red teamingu, który działa okresowo, CART zapewnia ciągłą ocenę, umożliwiając organizacjom szybkie dostosowanie się do pojawiających się zagrożeń. Takie podejście jest zgodne z dominującą filozofią, zgodnie z którą cyberbezpieczeństwo nie jest jednorazowym wydarzeniem, ale ciągłym procesem udoskonalania i ulepszania. Włączając CART do swojej strategii cyberbezpieczeństwa, firmy mogą ustanowić odporny mechanizm obronny, który pozostaje elastyczny i reaguje w obliczu ewoluujących zagrożeń, ostatecznie wzmacniając swoje cyfrowe krajobrazy przed potencjalnymi naruszeniami.Następny krok

Rozpoczęcie ćwiczeń red teaming wykracza poza rutynową ocenę bezpieczeństwa; jest to strategiczna inicjatywa mająca na celu wzmocnienie cyberodporności organizacji. W miarę odkrywania słabych punktów i lepszego zrozumienia potencjalnych zagrożeń, uzyskane spostrzeżenia stają się bezcenne dla kształtowania ukierunkowanych ulepszeń bezpieczeństwa.

Porozmawiaj z naszymi ekspertami

Chcesz dowiedzieć się więcej na ten temat? Zostaw wiadomość lub swój numer telefonu, a my oddzwonimy. Chętnie pomożemy Ci dalej.