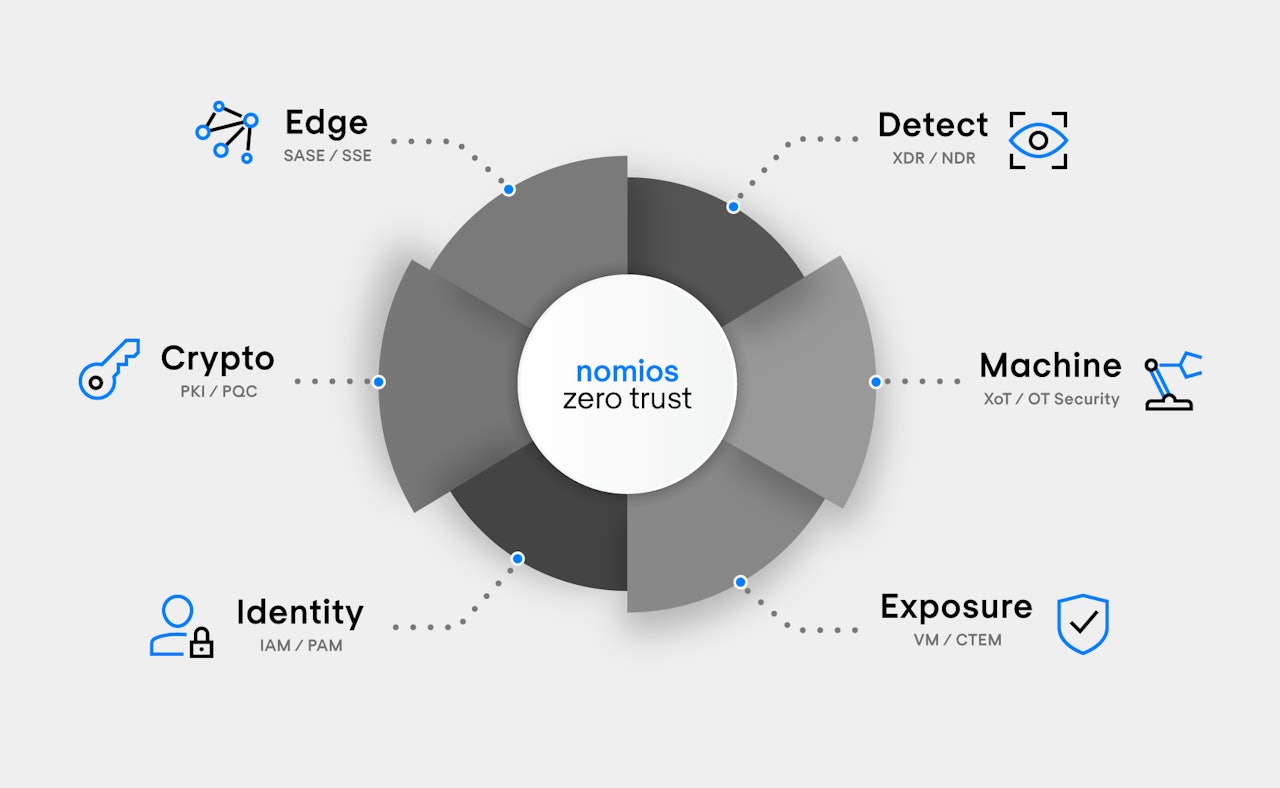

Cyberbezpieczeństwo w 2026 roku jest definiowane przez zaufanie, skalę i zależność. Organizacje działają w oparciu o dostęp oparty na tożsamości, rozproszone krawędzie, tożsamości maszyn i złożone łańcuchy dostaw, jednocześnie stawiając czoła ściślejszej presji regulacyjnej i utrzymującemu się ryzyku ludzkiemu. Ataki w coraz większym stopniu wymierzone są w relacje zaufania, a nie w poszczególne systemy, przenosząc nacisk na zarządzanie, dyscyplinę operacyjną i trwałą kontrolę w całym środowisku.

1. Suwerenność cyfrowa

Kontrola nad cyfrowym zaufaniem staje się strategiczna. Certyfikaty, klucze, procesy podpisywania i zasady szyfrowania określają, komu i czemu można ufać w ekosystemach cyfrowych. Infrastruktura klucza publicznego (PKI) znajduje się w centrum tego procesu, ale własność i zarządzanie są często podzielone między zespoły lub dostawców. W 2026 r. organizacje coraz częściej zdają sobie sprawę, że utrata kontroli nad kotwicami zaufania ma bezpośredni wpływ na autonomię, odporność i pozycję regulacyjną.

2. Bezpieczeństwo kwantowe i gotowość postkwantowa

Kryptografia postkwantowa (PQC) nie jest już odległym zmartwieniem. Choć pełna migracja może jeszcze potrwać lata, przygotowania nie mogą czekać. Organizacje potrzebują wglądu w wykorzystanie kryptografii, wrażliwość danych i zależności od dostawców. W 2026 r. do PQC najlepiej podejść jako do zarządzanego przejścia, wykorzystując inwentaryzacje kryptograficzne, analizę wpływu i podejścia hybrydowe, aby uniknąć pośpiesznych i destrukcyjnych zmian w późniejszym czasie.

3. Konwergencja SSE i bezpieczeństwa tożsamości

Dostęp staje się oparty na tożsamości i zasadach. Granica między bezpieczeństwem sieci a bezpieczeństwem tożsamości nadal się zaciera, ponieważ SSE i IAM coraz bardziej się pokrywają. Organizacje, które projektują te domeny jako jedną płaszczyznę kontroli, ograniczają martwe punkty i złożoność operacyjną. W 2026 roku sukces zależy od spójnego egzekwowania zasad, jasnej własności i silnej integracji między dostępem, tożsamością i monitorowaniem.

4. Tożsamość maszyn, XoT i bezpieczeństwo OT

Tożsamości maszyn przewyższają obecnie liczebnie tożsamości ludzkie w większości środowisk. Urządzenia, obciążenia, czujniki i systemy przemysłowe wprowadzają relacje zaufania, które często są słabo zarządzane. Bezpieczeństwo XoT i OT wiąże się z długim cyklem życia, ograniczonymi opcjami łatania, ograniczeniami bezpieczeństwa i zależnościami operacyjnymi, które różnią się od tradycyjnego IT. W 2026 roku organizacje muszą traktować tożsamość maszyn, segmentację, kontrolowany dostęp zdalny i ciągłe monitorowanie jako podstawowe mechanizmy kontroli zarówno w środowiskach IT, jak i OT.

5. Skalowalne operacje bezpieczeństwa i skuteczność wykrywania

Większa ilość danych telemetrycznych nie oznacza automatycznie lepszego bezpieczeństwa. Wyzwanie polega na przełożeniu danych na wykrywanie, reagowanie i wymierną poprawę. XDR i NDR zapewniają szerszą widoczność, ale dostarczają wartość tylko w połączeniu z inżynierią przypadków użycia, jasnymi procesami reagowania i priorytetyzacją opartą na ekspozycji. W 2026 r. skuteczność będzie mierzona szybkością, spójnością i wynikami, a nie liczbą alertów.

Chcesz dowiedzieć się więcej na ten temat?

Nasi eksperci i opiekunowie handlowi są do Twojej dyspozycji. Zostaw swoje dane, a my wkrótce się z Tobą skontaktujemy.

6. Sztuczna inteligencja w cyberbezpieczeństwie

Sztuczna inteligencja wpływa zarówno na techniki ataków, jak i operacje obronne. Wspiera szybsze kampanie phishingowe i inżynierię społeczną, jednocześnie usprawniając analizę i triage po stronie defensywnej. W 2026 r. głównym wyzwaniem będzie zarządzanie. Organizacje muszą określić, gdzie sztuczna inteligencja jest odpowiednia, w jaki sposób dane są chronione i w jaki sposób decyzje pozostają przejrzyste, zamiast przekształcać operacje bezpieczeństwa w czarne skrzynki.

7. Ryzyko łańcucha dostaw i odporność operacyjna

Łańcuch dostaw pozostaje istotnym źródłem ryzyka. Zależność od dostawców oprogramowania, usługodawców i stron trzecich rozszerza powierzchnię ataku poza granice organizacji. Przepisy takie jak NIS2 i DORA zwiększają oczekiwania dotyczące zarządzania ryzykiem, odporności i odpowiedzialności. Zasady Zero Trust pomagają, ale tylko wtedy, gdy przekładają się na konkretne kontrole i procesy operacyjne.

8. Zgodność jako ciągła dyscyplina

Zgodność w zakresie cyberbezpieczeństwa jest w coraz większym stopniu powiązana z zarządzaniem i odpowiedzialnością. Spełnianie wymogów ramowych, takich jak NIS2, DORA i mandatów sektorowych, nie jest już okresowym ćwiczeniem. W 2026 r. organizacje muszą wykazać, że kontrole działają w praktyce, wspierane przez monitorowanie, testowanie i wyraźną odpowiedzialność w zespołach ds. bezpieczeństwa, ryzyka i operacyjnych.

9. Inżynieria społeczna jako ryzyko systemowe

Phishing, vishing i inne techniki inżynierii społecznej nadal omijają kontrole techniczne, wykorzystując ludzkie zaufanie. Ataki są bardziej ukierunkowane, trwałe i dostosowane do procesów biznesowych. W 2026 roku organizacje muszą traktować inżynierię społeczną jako ryzyko systemowe. Programy podsnoszące świadomość, realistyczne symulacje i wgląd behawioralny są potrzebne, aby wzmocnić kontrole techniczne, a nie je zastąpić.

10. Niedobór wykwalifikowanych pracowników i ciągłość operacyjna

Niedobór umiejętności pozostaje wyzwaniem strukturalnym. Zespoły ds. bezpieczeństwa borykają się z rosnącą złożonością, jednocześnie walcząc o utrzymanie wiedzy specjalistycznej i ciągłości działania. W 2026 roku organizacje koncentrują się na zrównoważonym rozwoju, upraszczając architektury, korzystając w stosownych przypadkach z usług zarządzanych i osadzając wiedzę w procesach, a nie w osobach. Ciągłość operacyjna staje się równie ważna jak innowacyjność.

Zarządzanie zaufaniem w złożonych środowiskach

Cyberbezpieczeństwo w 2026 r. jest kształtowane przez skumulowaną złożoność, a nie przez pojedyncze zagrożenia. Większa liczba tożsamości, maszyn, ścieżek dostępu i zależności zwiększa potrzebę jasności w zakresie zaufania, widoczności i reagowania. Wiele organizacji posiada już silne mechanizmy kontroli, ale ma trudności z dostosowaniem ich do spójnego modelu operacyjnego, który skaluje się w czasie.

Nacisk przenosi się z dodawania narzędzi na poprawę sposobu, w jaki istniejące możliwości współpracują ze sobą. Zrozumienie, gdzie przyznawane jest zaufanie, jak ekspozycja przekłada się na rzeczywiste ryzyko i jak szybko można ograniczyć dostęp, gdy warunki ulegną zmianie, staje się decydujące. Eksperci Nomios ds. cyberbezpieczeństwa wspierają organizacje w przekładaniu tych trendów na praktyczne architektury, usługi i usprawnienia operacyjne, pomagając dostosować strategię bezpieczeństwa do codziennej rzeczywistości.

Kolejne kroki

1. Ponowna ocena zaufania i dostępu między użytkownikami, maszynami i partnerami

Należy przeanalizować, w jaki sposób tożsamość, uprawnienia i zaufanie kryptograficzne są zarządzane w Państwa środowisku i gdzie może nadal istnieć ukryte zaufanie w zakresie IT, OT i dostępu stron trzecich.

2. Ustalić priorytety wykrywania i narażenia w oparciu o realistyczne ścieżki ataku

Należy dostosować działania w zakresie XDR, NDR, MDR i zarządzania narażeniem na ataki do wpływu na działalność biznesową, a nie tylko do stopnia zaawansowania technicznego.

3. Uwzględnienie ryzyka ludzkiego wraz z kontrolą techniczną

Wzmocnienie odporności na inżynierię społeczną poprzez ukierunkowaną świadomość, symulacje i jasne procesy reagowania, które wspierają codzienne operacje.