NGFW Firewall

5 najlepszych dostawców NGFW w 2026 roku

Poznaj stan NGFW w 2026 roku. Dowiedz się, w jaki sposób wiodące platformy firewall nowej generacji wspierają zero trust, bezpieczeństwo chmury hybrydowej i redukcję ryzyka dla nowoczesnych przedsiębiorstw.

Enrico Bottos

Portfolio

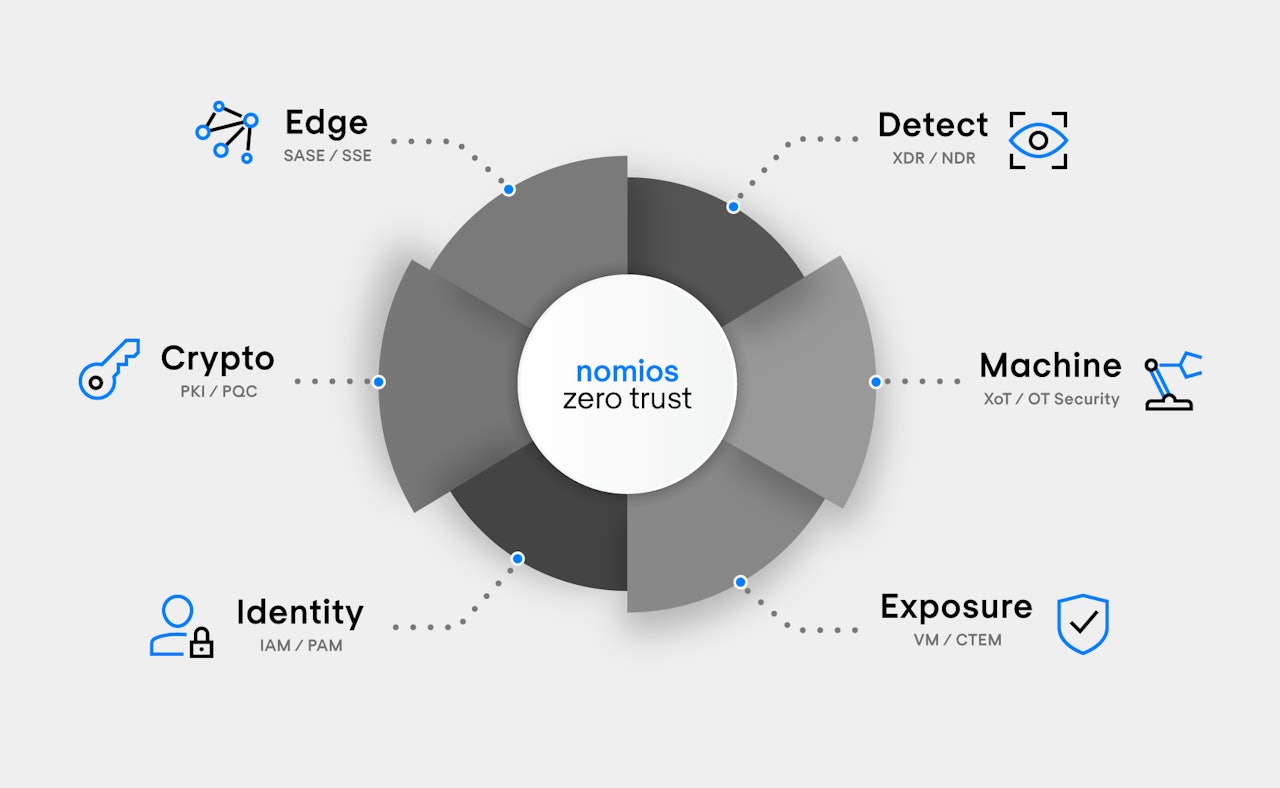

Nomios Zero Trust: jeden pakiet rozwiązań z zakresu cyberbezpieczeństwa, sześć obszarów

Nomios wprowadza odświeżoną ofertę produktów z zakresu cyberbezpieczeństwa, która nie opiera się na poszczególnych produktach, ale na architekturze.

Richard Landman

Cyberbezpieczeństwo

Cyberbezpieczeństwo w 2026 roku: 10 najważniejszych trendów i wyzwań

Trendy w cyberbezpieczeństwie na rok 2026 obejmują suwerenność cyfrową, bezpieczeństwo kwantowe, SSE i bezpieczeństwo tożsamości, wykrywanie, zgodność i zarządzanie zaufaniem w złożonych środowiskach.

Richard Landman

Cyberbezpieczeństwo

Zabezpiecz F5 BIG-IP: Wdrożenie Ochrony Nowej Generacji (F5 + CrowdStrike)

W dobie coraz bardziej zaawansowanych cyberataków F5 i CrowdStrike łączą siły, by zapewnić ochronę nowej generacji dla platform BIG-IP. Dowiedz się, jak zwiększyć widoczność, bezpieczeństwo i kontrolę nad Twoją infrastrukturą poprzez integrację z sensorem Falcon.

Cyberbezpieczeństwo

Najważniejsze firmy zajmujące się cyberbezpieczeństwem, które warto obserwować w 2026 roku

Wybraliśmy 7 najlepszych firm zajmujących się cyberbezpieczeństwem, które warto obserwować w 2026 r., które z powodzeniem wyróżniły się na tle innych graczy na rynku.

Mohamed El Haddouchi

Palo Alto Networks Whitepaper

Nowe podejście do SOC w kontekście współczesnych zagrożeń

Dowiedz się, dlaczego organizacje odchodzą od tradycyjnych modeli MSSP i SIEM. W whitepaperze pokazano, w jaki sposób SOC oparty na Cortex zapewnia przejrzystość, szybkość i lepsze wyniki w zakresie bezpieczeństwa.

HPE

Aruba Central wchodzi w nową generację, otwierając drogę dla ery HPE–Juniper.

Nowa platforma Aruba Central jest już dostępna i stanowi wyraźną zmianę w sposobie pozycjonowania platform chmurowych HPE na najbliższe lata.

Richard Landman

Private cloud Security

Nomios Private Cloud & Security Lab powered by Lenovo

30 września odbyło się uroczyste otwarcie przestrzeni laboratoryjnej Nomios w naszym biurze przy ul. Puławskiej. Laboratorium wyposażone jest w osiem nowoczesnych serwerów Lenovo, zorganizowanych w dwa niezależne klastry chmury prywatnej.

Network infrastructure

Znaczenie Wi-Fi site survey rośnie – sprawdź, dlaczego

Niezawodna sieć Wi-Fi stała się niezbędnym elementem nowoczesnego miejsca pracy, a nie tylko udogodnieniem. Słaby zasięg lub niestabilne sieci mogą zakłócać produktywność, współpracę i działanie kluczowych usług.

Giulio Quartero

Cyberbezpieczeństwo Cyberataki

Pilne: Incydent bezpieczeństwa w F5 – Ujawnienie kodu BIG-IP i informacji o podatnościach

Krytyczny Alert F5: Firma poinformowała o sierpniowym incydencie bezpieczeństwa, w wyniku którego ujawniono kod źródłowy systemu BIG-IP oraz kluczowe informacje o niezałatanych podatnościach.

Bezpieczeństwo sieci

PKI w praktyce: przypadki użycia, wyzwania i kompromisy

Poznaj praktyczne zastosowania PKI: przypadki użycia, wyzwania, kompromisy i najlepsze praktyki w zakresie zabezpieczania nowoczesnych sieci przedsiębiorstw.

Priyanka Gahilot

Nomios expands cybersecurity offering with the acquisition of Intragen, a European leader in IAM

Nomios expands cybersecurity offering with the acquisition of Intragen, a european leader in identity and access management

Konkurs grantowy: Trwa nabór wniosków w programie "Cyberbezpieczne Wodociągi"

Na złożenie wniosku w programie "Cyberbezpieczne Wodociągi" pozostały już tylko 2 tygodnie. Skontaktuj się z nami – wspólnie dobierzemy rozwiązania najlepiej dopasowane do Twojej organizacji,

Szymon Fabian

Network Management Mist AI

Przeciążony zespół sieciowy? 3 sygnały, że czas na wsparcie

Zespoły IT często znajdują się pod presją. Aż 85,8% organizacji boryka się z niedoborem wykwalifikowanego personelu IT. Niedobór kadr w połączeniu z rosnącą złożonością nowoczesnych sieci powoduje stały wzrost obciążenia pracą.

Michel Adelaar

Network Management Network infrastructure

Jak przygotować swoją sieć na przyszłość: bezpieczeństwo, efektywność i rozwój

Zabezpiecz swoją sieć na przyszłość dzięki rozwiązaniom opartym na sztucznej inteligencji. Mniej przestojów, większe bezpieczeństwo i wydajność. Odkryj, jak prosta może być modernizacja!

Michel Adelaar

Malware Cyberbezpieczeństwo

TamperedChef atakuje Europę. Jak fałszywy edytor plików PDF infekuje organizacje?

TamperedChef ukrywa się w fałszywym edytorze plików PDF. Dowiedz się, jak się rozprzestrzenia, dlaczego jest niebezpieczny oraz jakie kroki należy podjąć, aby wykryć i zapobiec infekcji.

Avinash Shet

Bezpieczeństwo technologii operacyjnych

Dlaczego bezpieczeństwo OT ma kluczowe znaczenie dla energetyki i przemysłu

Chroń systemy OT w branży paliwowej i energetycznej przed oprogramowaniem ransomware, zagrożeniami wewnętrznymi i zaawansowanymi zagrożeniami typu APT dzięki specjalnie zaprojektowanym rozwiązaniom z zakresu cyberbezpieczeństwa dla infrastruktury krytycznej.

Ahmed Mahmoud

Cyberataki

Nowoczesne Ransomware w 2025: Zaciemniony Kod i Ataki Bezplikowe

Odkryj zaawansowane techniki nowoczesnego ransomware: zaciemniony kod, ataki bezplikowe i polimorfizm. Chroń swoją organizację dzięki nowoczesnemu SOC24 od Nomios.

Romain Quinat

Zapisz się do naszego newslettera

Otrzymuj najnowsze wiadomości na temat bezpieczeństwa, spostrzeżenia i trendy rynkowe do swojej skrzynki pocztowej.