Branża energetyczna i sektor użyteczności publicznej stoją przed wyjątkowym wyzwaniem w zakresie cyberbezpieczeństwa: jak zabezpieczyć istniejące od dziesięcioleci systemy przemysłowe w coraz bardziej połączonych środowiskach? Środowiska OT, od zdalnych czujników rurociągów po morskie platformy wiertnicze, nie zostały zaprojektowane z myślą o cyberzagrożeniach. Jednak obecnie osoby atakujące dokładnie wiedzą, gdzie szukać i jak wywrzeć realny wpływ.

W przeciwieństwie do systemów IT, naruszenie bezpieczeństwa OT może spowodować fizyczne szkody, szkody środowiskowe, a nawet zagrożenie życia ludzkiego. Niezależnie od tego, czy zagrożeniem jest oprogramowanie ransomware, nieprawidłowo skonfigurowany sterownik PLC, czy też podmiot państwowy poszukujący słabych punktów, potencjalne skutki są poważne.

Dlatego bezpieczeństwo OT nie może być traktowane jako kwestia drugorzędna. Wymaga ono specjalnie zaprojektowanych narzędzi i praktyk, które wykraczają poza tradycyjne zabezpieczenia IT, zapewniając widoczność, kontrolę i wczesne ostrzeganie w środowiskach, które nigdy nie były przeznaczone do pracy online.

Oto pięć rzeczywistych scenariuszy ryzyka OT oraz sposoby, w jakie odpowiednie podejście do bezpieczeństwa pomaga je ograniczyć.

1. Atak ransomware na zdalny system sterowania rurociągiem

Zdalne obiekty rurociągowe często działają przy minimalnej obsłudze na miejscu i przy użyciu przestarzałych systemów. Środowiska te zazwyczaj charakteryzują się brakiem widoczności i silnych zabezpieczeń, co czyni je idealnym celem dla grup ransomware. Atakujący wykorzystują phishing, narażone usługi zdalne lub skradzione dane uwierzytelniające, aby uzyskać dostęp, a następnie szyfrują pliki lub zakłócają komunikację, aby wymusić płatność.

Jak pomaga bezpieczeństwo OT:

- Wykrywanie zasobów i inwentaryzacja: identyfikuje wszystkie podłączone urządzenia OT, panele HMI, serwery SCADA, sterowniki PLC, w tym starsze zasoby, które mogą zostać pominięte lub nieudokumentowane.

- Zarządzanie podatnością na zagrożenia: wykrywa niezałatane systemy z zainstalowanym starszym oprogramowaniem przemysłowym, np. platformy SCADA z znanymi lukami.

- Segmentacja sieci i kontrola dostępu: zapobiega przemieszczaniu się złośliwego oprogramowania poprzez izolowanie zainfekowanych stref lub przestarzałych punktów końcowych.

- Wykrywanie anomalii: sygnalizuje nietypowe wzorce, takie jak nieautoryzowane sekwencje poleceń lub nietypowy ruch między urządzeniami.

- Narzędzia reagowania na incydenty: umożliwiają szybkie opanowanie sytuacji, np. zdalne odłączenie zainfekowanych węzłów lub segmentację zainfekowanych sieci.

Wynik:

Ciągłość działania jest zachowana podczas izolacji oprogramowania ransomware. Czas przestoju jest skrócony, a przywrócenie działania przebiega szybciej i w sposób bardziej kontrolowany.

2. Zewnętrzny wykonawca wprowadza złośliwe oprogramowanie

Operacje energetyczne często wymagają współpracy z zewnętrznymi wykonawcami, zespołami konserwacyjnymi, integratorami systemów i dostawcami sprzętu. Jednak laptopy lub pamięci USB osób trzecich mogą stać się nośnikami złośliwego oprogramowania, zwłaszcza jeśli były wcześniej podłączone do mniej bezpiecznych środowisk. Bez ścisłej kontroli urządzenia te mogą szybko stać się punktem wejścia do sieci OT.

Jak pomaga bezpieczeństwo OT:

- Kontrola dostępu typu Zero Trust:Każdy użytkownik i urządzenie musi zostać uwierzytelnione i wyraźnie autoryzowane — niezależnie od tego, czy są to użytkownicy „wewnętrzni”, czy zewnętrzni.

- Kontrola dostępu do sieci (NAC): Sprawdzanie stanu punktów końcowych przed zezwoleniem na połączenie z siecią OT. Zainfekowane lub niezgodne urządzenia mogą zostać automatycznie poddane kwarantannie.

- Monitorowanie w czasie rzeczywistym: alerty wyzwalane przez nieoczekiwaną lub nietypową aktywność, taką jak próba skanowania sieci lub komunikacji z krytycznym sterownikiem PLC przez urządzenie wykonawcy.

- Segmentacja sieci OT: dostęp osób trzecich jest ograniczony do wyznaczonych segmentów sieci, oddzielonych od krytycznych systemów sterowania.

- Rejestrowanie audytów: każda interakcja wykonawcy z zasobami OT jest rejestrowana w celu zapewnienia odpowiedzialności i przeglądu po incydencie.

Wynik:

Złośliwy lub nieuprawniony dostęp osób trzecich jest szybko wykrywany. Zapewniasz zgodność z polityką bezpieczeństwa łańcucha dostaw i unikasz zakłóceń w działalności spowodowanych nieodpowiednią higieną kontrahentów.

3. Nieprawidłowa konfiguracja sterownika PLC prowadzi do awarii systemu bezpieczeństwa

Błędna konfiguracja sterowników PLC jest jedną z najczęstszych i najniebezpieczniejszych przyczyn przestojów w przemyśle. Inżynier przesyła nowy plik logiczny lub poprawkę oprogramowania układowego do działającego urządzenia bez odpowiedniego przetestowania, nieumyślnie wyłączając mechanizmy bezpieczeństwa lub przerywając sterowanie procesem. Jeśli błędy te pozostaną niezauważone, mogą doprowadzić do uszkodzenia sprzętu lub wypadków zagrażających bezpieczeństwu.

Jak pomaga bezpieczeństwo OT:

- Zarządzanie konfiguracją: śledzi wszystkie zmiany w logice PLC, wersjach oprogramowania układowego i zestawach parametrów, zapewniając pełną widoczność tego, kto, co i kiedy zmienił.

- Egzekwowanie standardów: porównuje bieżące konfiguracje z wersją znaną jako poprawna i w czasie rzeczywistym zaznacza wszelkie odchylenia.

- Alerty o nieautoryzowanych zmianach: powiadamia zespoły operacyjne, jeśli urządzenie zostanie zmienione poza zatwierdzonymi oknami konserwacyjnymi.

- Digital twin lub testy symulacyjne: umożliwiają inżynierom testowanie logiki sterowania w modelu wirtualnym przed wdrożeniem jej w systemach produkcyjnych.

Wynik:

Błędy konfiguracji są wykrywane, zanim spowodują awarię systemu. Operacje o krytycznym znaczeniu dla bezpieczeństwa są kontynuowane bez zakłóceń, a ryzyko błędu ludzkiego jest zminimalizowane.

4. Państwowa grupa APT atakuje platformę wiertniczą na morzu

Platformy morskie to cenne, odizolowane obiekty o długim okresie eksploatacji. Połączenie starszych systemów, zastrzeżonych protokołów i ograniczonej przepustowości sprawia, że są one atrakcyjne dla grup APT (zaawansowanych, trwałych zagrożeń) poszukujących strategicznych punktów oparcia. Po dostaniu się do środka atakujący może pozostawać w ukryciu przez wiele miesięcy, zbierając informacje lub przygotowując sabotaż.

Jak pomaga bezpieczeństwo OT:

- Integracja Threat Intelligence: Porównuje bieżącą aktywność sieci z wskaźnikami naruszenia bezpieczeństwa i taktykami stosowanymi przez znane grupy APT.

- Analiza behawioralna: Identyfikuje długotrwałe, mało zauważalne anomalie, które mogą wskazywać na obecność zaawansowanych zagrożeń.

- Głęboka inspekcja pakietów (DPI): Analizuje ruch w protokołach OT (Modbus, DNP3 itp.) w celu wykrycia złośliwych poleceń lub nieautoryzowanych zmian sterowania.

- Narzędzia Forensics i Threat Hunting: Pomagają osobom reagującym na incydenty zrozumieć ścieżki ataku i zebrać dowody podczas i po naruszeniu.

- Silna segmentacja IT/OT: Gwarantuje, że w przypadku naruszenia bezpieczeństwa systemów IT osoba atakująca nie będzie mogła przejść do środowiska OT.

Wynik:

Zaawansowane zagrożenia są wykrywane i powstrzymywane, zanim dojdzie do sabotażu lub szpiegostwa. Długoterminowe ryzyko dla produkcji offshore jest zminimalizowane.

5. Zagrożenia wewnętrzne wykorzystują brak widoczności OT

Nie wszystkie zagrożenia pochodzą z zewnątrz. W przypadku OT dobrze umiejscowiony intruz lub nawet nieostrożny pracownik może spowodować poważne szkody. Bez szczegółowych logów, monitorowania zachowań lub odpowiedniej kontroli dostępu trudno jest wiedzieć, co robią użytkownicy i czy przestrzegają protokołów.

Jak pomaga bezpieczeństwo OT:

- Analiza zachowań użytkowników (UBA): monitoruje interakcje użytkowników z systemami w czasie, tworząc punkty odniesienia i sygnalizując odchylenia.

- Kontrola dostępu oparta na rolach (RBAC): ogranicza dostęp użytkowników wyłącznie do systemów i działań, które są im niezbędne.

- Zarządzanie dostępem uprzywilejowanym (PAM): rejestruje i monitoruje sesje, w których użytkownicy mają podwyższony dostęp, np. uprawnienia administratora w sterownikach PLC.

- Alerty dotyczące zarządzania zmianami: Wykrywa zmiany konfiguracji lub zadania konserwacyjne, które wykraczają poza zatwierdzone przepływy pracy.

- Ścieżki audytu: Prowadzi szczegółowe rejestry interakcji użytkowników w celu zapewnienia odpowiedzialności i umożliwienia dochodzenia.

Wynik:

Zagrożenia wewnętrzne są szybko identyfikowane, niezależnie od tego, czy są zamierzone, czy przypadkowe. Zyskujesz możliwość zapobiegania i badania działań, które tradycyjne zabezpieczenia obwodowe mogłyby przeoczyć.

Najważniejsze funkcje bezpieczeństwa OT

Poniższa tabela podsumowuje, które funkcje bezpieczeństwa OT obejmują poszczególne scenariusze ryzyka.

Zabezpieczanie operacji przemysłowych tam, gdzie jest to najważniejsze

Środowiska IT i OT są narażone na różne zagrożenia i wymagają różnych zabezpieczeń. Tradycyjne narzędzia bezpieczeństwa IT nie są dostosowane do złożoności, ograniczeń i protokołów sieci przemysłowych. Dlatego bezpieczeństwo OT wymaga własnego podejścia, obejmującego wgląd w zasoby, ścisłą kontrolę dostępu, monitorowanie w czasie rzeczywistym oraz możliwość szybkiego reagowania w przypadku wystąpienia problemów. Dzięki odpowiednim funkcjom operatorzy energetyczni i użyteczności publicznej mogą zabezpieczyć infrastrukturę krytyczną bez spowalniania operacji.

Potrzebujesz pomocy w zabezpieczeniu środowiska OT? Nasi eksperci są do Twojej dyspozycji — wspólnie z naszymi partnerami w zakresie bezpieczeństwa OT pomożemy Ci ocenić, zaprojektować i wdrożyć strategię dostosowaną do Twojej działalności.

Chcesz dowiedzieć się więcej na ten temat?

Nasi eksperci i opiekunowie handlowi są do Twojej dyspozycji. Zostaw swoje dane, a my wkrótce się z Tobą skontaktujemy.

Dowiedz się więcej o bezpieczeństwie OT

Portfolio

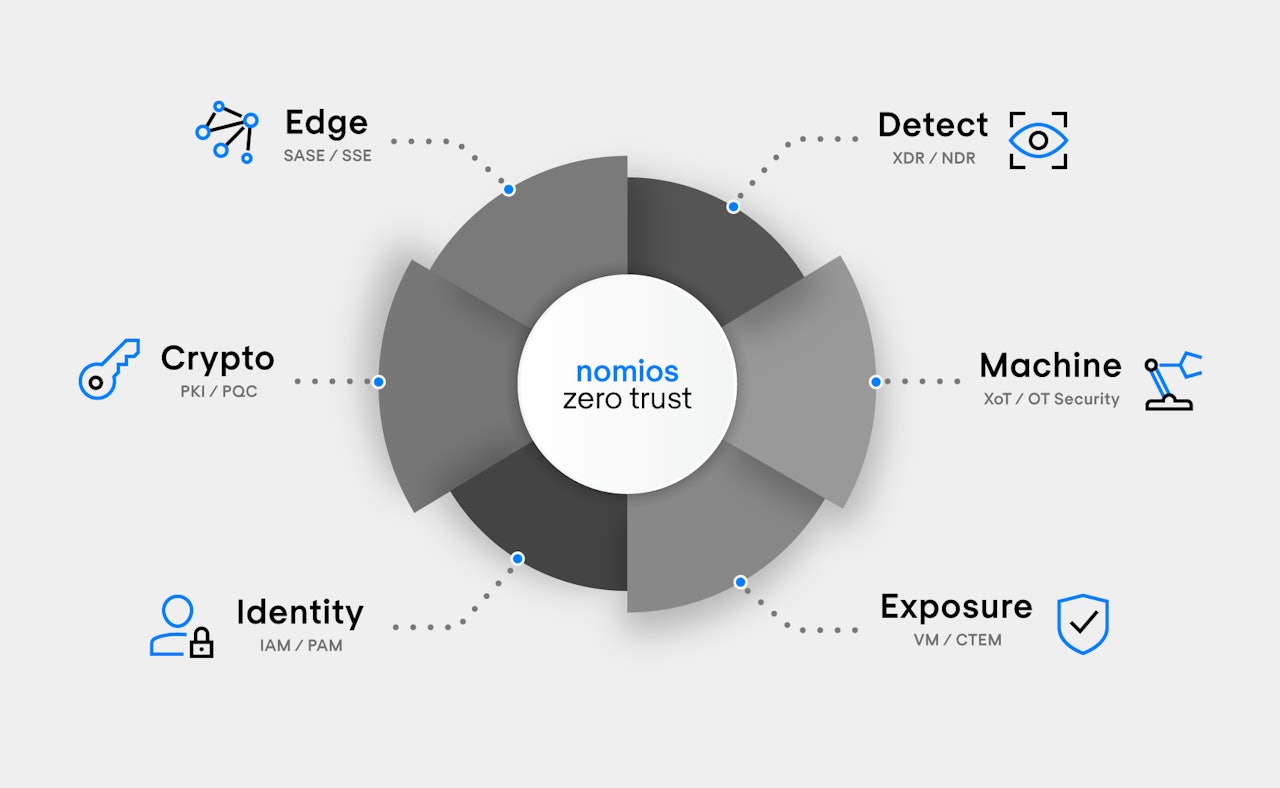

Nomios Zero Trust: jeden pakiet rozwiązań z zakresu cyberbezpieczeństwa, sześć obszarów

Nomios wprowadza odświeżoną ofertę produktów z zakresu cyberbezpieczeństwa, która nie opiera się na poszczególnych produktach, ale na architekturze.

Richard Landman

Cyberbezpieczeństwo

Cyberbezpieczeństwo w 2026 roku: 10 najważniejszych trendów i wyzwań

Trendy w cyberbezpieczeństwie na rok 2026 obejmują suwerenność cyfrową, bezpieczeństwo kwantowe, SSE i bezpieczeństwo tożsamości, wykrywanie, zgodność i zarządzanie zaufaniem w złożonych środowiskach.

Richard Landman

Cyberbezpieczeństwo

Tradycyjne vs. zautomatyzowane łańcuchy ataku

Porównanie tradycyjnego łańcucha cyberataków i nowego łańcucha ataków prowadzonych przez maszyny, z podkreśleniem kluczowych różnic i ich wpływu na nowoczesne systemy ochrony cyberbezpieczeństwa.

Usman